2022年网络安全威胁态势研究:攻击面增长将成常态,七成企业尚未做好应对准备!

source link: https://www.51cto.com/article/718824.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

2022年网络安全威胁态势研究:攻击面增长将成常态,七成企业尚未做好应对准备!

日前,趋势科技研究发布了《2022年网络安全威胁态势报告(年中版)》,对目前影响网络安全发展格局的重要趋势和事件进行了盘点和分析。报告研究发现,目前企业组织所面临的网络安全威胁态势,呈现出以下特点:

- 勒索攻击已经转向更有利可图和更流行的货币化方式,勒索软件即服务(RaaS)成为广泛应用的攻击模式;

- 高级持续性威胁(APT)组织开始利用更加复杂的工具包和广泛的信息基础设施;

- 安全漏洞数量仍在快速增长中,其中严重和高危性漏洞的数量占比进一步提升;

- 云计算平台及其中的应用系统已经成为恶意攻击者最关注的攻击目标。

以上特点表明,企业数字攻击面持续增长将成为常态化趋势,组织应该为此做好充分准备,不仅要更全面地发现威胁隐患,同时还要认真思考,如何才能部署正确的安全措施和策略,以保护其环境和系统能够应对不断增长的网络攻击面。

1、数字攻击面威胁态势分析

报告发现,在过去几年中,许多公司通过采用数字技术来改变其现有的业务模式、流程和公司文化,以此应对数字化转型的挑战。这种转变创造了更广泛的数字攻击面,涵盖更广泛的领域,包括电子邮件收件箱、物联网(IoT)设备、移动应用程序、网站、公共云服务,甚至供应链基础设施。

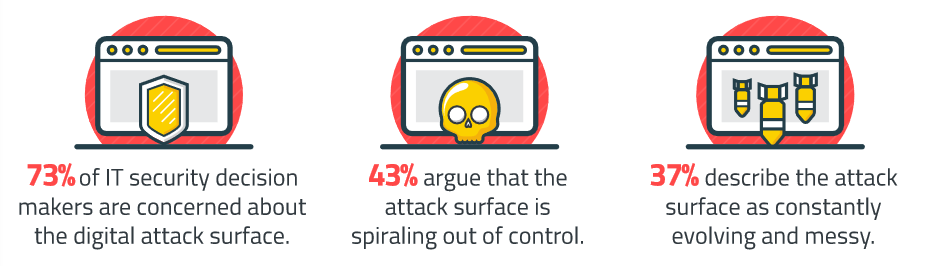

报告对来自29个国家(地区)的6,297名信息化安全管理者进行了访谈调研,其中73%的受访者对目前数字攻击面的增长规模表示担心,其所在的组织尚未做好应对准备;37%的受访者将目前的攻击面描述为“正在不断扩展和复杂化”,而另外43%的受访者担心“未来的攻击面管理可能会失控”。

报告还发现,许多企业组织并不确定如何应对他们面临的风险。38%的受访者认为量化网络风险是他们面临的主要挑战,而33%的受访者表示他们缺乏了解和管理网络安全风险的资源。另有32%的受访者表示,他们对面临风险的领域了解有限。

反观网络攻击者,已经开始具备利用更多样技术工具和基础设施的能力。报告发现,目前高级持续性威胁(APT)组织的针对性攻击活动仍在继续,并且这些组织已经能够使用更加大型的基础设施,并在攻击中集成不同种类的恶意软件工具来实现长期潜伏。

此外,尽管新的恶意软件通常会引起安全行业和公众的关注,但那些已被证明有效的传统恶意软件仍然会对组织构成严重威胁。事实证明,恶意行为者正越来越多地转向商品化恶意软件和其他工具,以提高他们的攻击效率。例如,Emotet僵尸网络正发展成为恶意软件即服务(MaaS)方案。

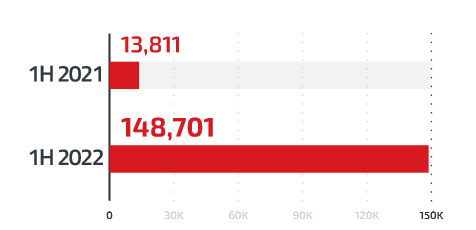

Emotet于2014年首次亮相,后在不同国家执法机构的共同努力下,其基础设施被拆除。然而,这并不意味着Emotet的终结。报告研究发现,与2021年上半年相比,Emotet在2022年上半年的检测量大幅上升,这证明该僵尸网络开始死灰复燃,因为黑客组织选择将其整合到他们的操作中。研究人员甚至将Conti运营商确认为推动Emotet复苏的原因之一。

相较2021年上半年,2022年上半年的Emotet检测增加了10倍以上

2、勒索软件威胁态势分析

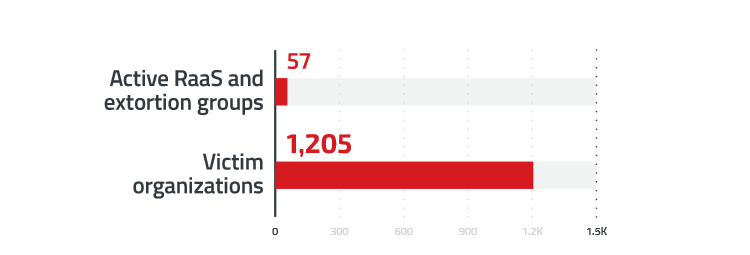

勒索软件即服务(RaaS)的出现导致网络犯罪分子可以使用更多的工具和基础设施。调查数据显示,今年上半年,出现了超过50个活跃的RaaS和勒索组织,而且超过1,200个组织受到勒索软件的攻击。

活跃的RaaS和勒索组织数量(57个) VS. 受害组织数量(1205个)

报告指出,LockBit、Conti和BlackCat是2022年上半年RaaS领域的主要参与者。其中,BlackCat是一种相对较新的勒索软件,在2021年几乎检测不到,但在2022年开始呈现迅速增长趋势。即使是较老的勒索软件,如LockBit和Conti,同样出现了大幅增长趋势。与去年上半年相比LockBit的检测数量在2022年上半年增加了5倍以上,而Conti的检测数量几乎增加了两倍。

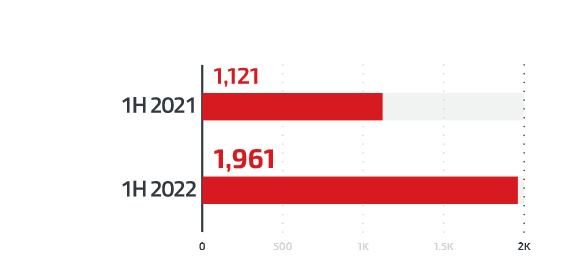

调查同时发现,目前针对基于Linux设备的勒索软件攻击同比增加了75%,预计未来恶意攻击者还会将更多精力集中在Linux上。

2022年上半年针对Linux设备的勒索攻击数量

3、漏洞安全态势分析

(1)严重和高危漏洞数量增加

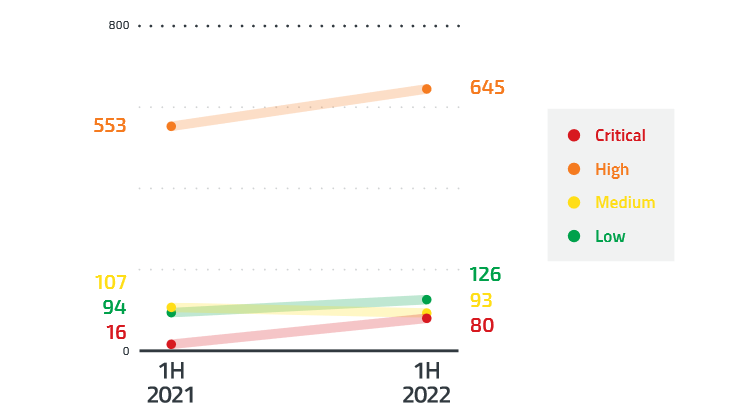

2022年上半年,CVE发布的漏洞数量大幅增加:12,380个CVE记录,与2021年上半年发布的9,420个CVE记录相比大幅增加。同样的趋势也呈现在趋势科技ZDI计划披露的漏洞数量上,该计划发布了关于944个漏洞的公告,比2021年上半年的770个漏洞增加了约23%。其中,高危等级的漏洞占已发布漏洞的最大部分(68%)。与2021年同期相比,严重和高危性漏洞均大幅增加。

2022年上半年安全漏洞态势

(2)重要业务工具和软件存在漏洞隐患

涉及关键软件、工具和组件的漏洞由于其影响的性质,通常是最危险的缺陷类型之一。2022年上半年出现了更多影响企业应用软件安全的漏洞,其中最引人注目的是Spring4Shell漏洞。Spring4Shell漏洞通常发生在特殊对象或类暴露于特定条件时,想要直接访问对象的攻击者可以通过在其请求中指定类变量来实现。除此之外,Samba(适用于Linux和Unix的标准Windows互操作性程序套件)中的漏洞CVE-2021-44142允许未经身份验证的攻击者在root级别执行代码。这些漏洞进一步证实,影响无处不在的基础软件漏洞仍将是恶意行为者利用的主要选择。

(3)新发现的漏洞威胁DDS标准

数据分发服务(DDS)标准是中间件技术的一个示例,它作为连接标准,可实现安全的实时信息交换、模块化应用程序开发以及工业物联网(IIoT)的快速集成。DDS用于在交通、机器人、电信、医疗保健和国防等领域的传感器、控制器和执行器之间实现可靠的通信层。

除了DDS在软件供应链中的重要性之外,还值得注意的是,它位于供应链的起点,很容易被人遗忘。因此,恶意行为者将DDS视为一个有吸引力的目标。由于它是系统的安全关键构建块,因此利用单个漏洞可能会对软件堆栈的其余部分产生影响。

DDS漏洞可以分为影响网络级别的漏洞和影响配置级别的漏洞。前者可用于实施各种恶意技术,例如拒绝服务(DoS)攻击、欺骗和自动收集,而后者可用于针对DDS系统开发人员和集成商。

(4)影响非Windows操作系统的重大漏洞

2022年上半年,出现了一些值得注意的影响Windows以外平台的漏洞。例如suhelperd中的漏洞CVE-2022-22639,它是包含SUHelper类(通过进程间通信机制负责关键系统服务)的macOS软件更新的辅助守护进程。成功利用该漏洞可导致攻击者获得可用于恶意攻击的root权限。

还有一些突出的漏洞影响基于Linux和Unix的操作系统。例如,CVE-2022-0847(也称为Dirty Pipe)是一个影响Linux内核5.8及更高版本的漏洞,允许攻击者提升主机上的root权限。

此外,CVE-2022-2946472作为一个严重的RCE漏洞,影响了WSO2的多个产品。WSO2是一家技术提供商,提供用于集成应用程序编程接口(API)、应用程序和Web服务的开源平台。利用这个无需用户交互或管理权限的漏洞,攻击者可以渗透到受影响系统的网络中。

4、云计算安全态势分析

(1)云上加密货币挖掘攻击呈上升趋势

尽管加密货币价格在2022年上半年大幅下跌,但围绕它构建的计划不需要高昂的投资成本,因为典型的基于加密货币的攻击依赖受害者的基础设施和资源来挖掘加密货币。基于云的加密货币挖掘组织主要包括:

- Outlaw组织的首选目标包括物联网设备和Linux云服务器,通过利用已知漏洞或执行安全外壳(SSH)暴力攻击实现破坏。

- TeamTNT组织的首选作案手法是利用易受攻击的软件来破坏主机,然后再执行凭据盗窃作为在受害者系统内横向移动和利用错误配置的前兆。

- Kinsing组织以快速采用新的漏洞利用而闻名,它曾在Log4Shell漏洞首先公开几天后就成功使用它。

- Kek Security是一个相对较新的组织,且正在不断开发其恶意软件,其中一些最近添加的功能提供了更好的混淆功能,以逃避检测和阻止研究人员分析。

- 所有组织都在抢夺有限资源的现实,推动了恶意行为者的不断创新。这些创新使他们能够攻击更多的云计算系统。

(2)滥用云隧道服务进行攻击

报告研究显示,攻击者正在滥用云隧道服务进行攻击活动。在企业环境中,云隧道作为一个方便的工具,允许用户部署本地开发服务,而无需配置网络防火墙和注册域名,很多开发人员需要使用这些服务来测试和部署代码。

使用云隧道服务的攻击组织通常将它们用于临时目的,这样他们就无需维护永久性基础设施,也无需通过掩盖他们的真实位置来增加另一层保密。云隧道威胁可以分为两种不同的类型:内部威胁和外部威胁。内部威胁是指使用服务(有意或无意地)暴露内部服务(如服务器消息块SMB、FTP和HTTP)的攻击;外部威胁涉及传统的攻击和套路,例如通过云隧道进行的网络钓鱼和C&C通信。

(3)配置错误仍然是云安全的主要威胁

对于许多组织来说,错误配置的云计算应用软件仍然是一个重大问题。根据Red Hat对300多名DevOps、工程和安全专业人员的调查显示,53%的受访者检测到他们的容器或Kubernetes部署中存在错误配置。而趋势科技数据显示,来自AWS、Microsoft Azure和Google Cloud Platform的服务是错误配置率最高的工具和服务。

5、企业攻击面管理分析与建议

随着企业信息化工作环境的改变,以及越来越多的新技术应用,都要求组织分配更多的资源以覆盖尽可能多的安全攻击面。报告研究人员认为,发现攻击面本身是开展有效攻击面管理(ASM)工作的基础,组织需要定期检查其IT资产并确定资产的重要性、潜在漏洞、威胁活动级别以及威胁程度等要素。评估可用的安全控制能力以及风险防护策略也是规划组织ASM的重要步骤。

ASM的一个重要组成部分是可见性,因为它提供了有关潜在威胁的具体信息。反过来,它也可以帮助企业确定他们的风险敞口,并允许他们采取必要的措施来减轻这些风险。适当的安全协议和最佳实践对帮助企业保护其系统免受攻击大有帮助。组织应优先考虑尽快更新其软件,以最大程度地减少攻击者成功利用其系统漏洞的机会。与此同时,云用户应确保他们的云基础设施配置正确,并采用适当的安全协议,以防止攻击者利用错误配置。用户教育也是成功安全态势的关键部分,因为最终用户通常是最薄弱的环节。

然而,保护基础设施、系统和端点的复杂现实意味着,即使有了这些,如果没有合适的安全工具,保护每个可能的攻击点仍然是一个不可能的挑战。虽然有些技术可以单独处理系统不同部分的安全性,但这些技术也有其自身的缺点,例如无法关联来自每个孤立源的不同数据点。可以覆盖整个攻击面的单一平台无疑是组织的理想解决方案,尤其是那些资源有限的组织。

借助综合的ASM平台(服务),组织可以全面了解其攻击面,同时具备关联不同指标综合分析的能力。统一的ASM管理平台还可以提供多层次的保护,降低企业的整体预算投入。为了最大限度地减少潜在的安全漏洞,该平台必须是可配置的,并且能够提供对数字资产的持续保护,以最大限度地减少潜在的安全防护能力差距。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK