记一次ssh被爆破与反思

source link: https://vpsxb.net/4418/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

记一次ssh被爆破与反思 | VPS小白

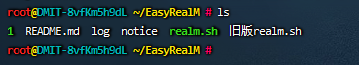

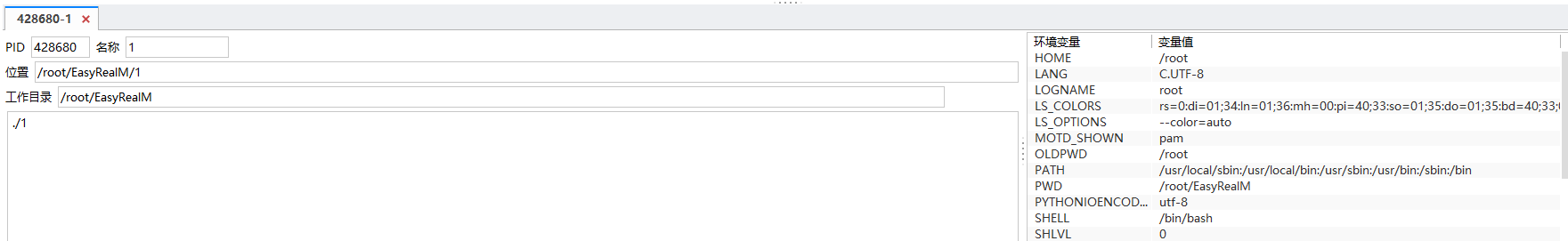

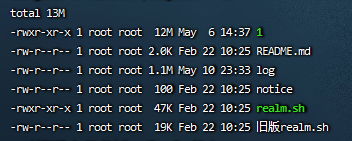

小白自己是写了一个自己用的小鸡重装首次运行脚本,主要就是装好一些常见的程序,然后git clone一些我个人常用的仓库,其中包括:https://github.com/seal0207/EasyRealM 这个realm的安装脚本,其实已经很久不用的,但是脚本也就一直懒得改了。最近,某一天,我登录小鸡,偶然间,发现EasyRealM目录下,跑起了一个名称为1的进程,也没用它安装realm,今天突然发现多了一个叫1的进程,监听了我的2019端口,目录里面也多了一个名称为1的可执行文件,如下图:

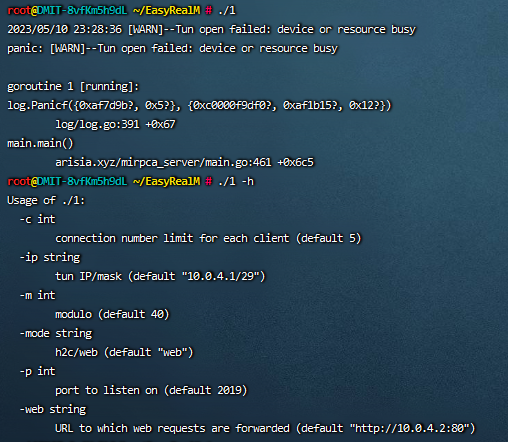

尝试运行了一下那个文件:

有坛友指出,也许就是realm本身:

目测这个1就是realm,如果是几MB的话那肯定就是了,GO屙出来的东西又臃又肿

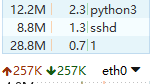

小白去看了下大小,有12M,感觉不像……

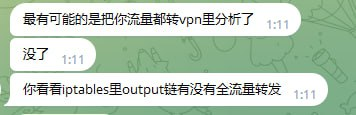

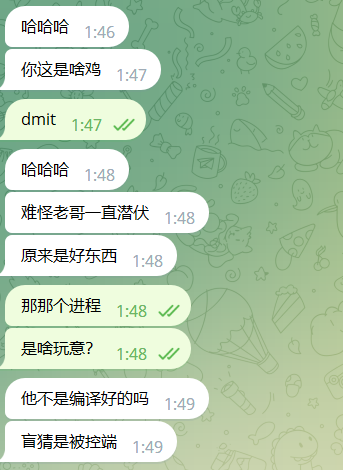

小白去询问了两位大佬,大佬的分析如下:

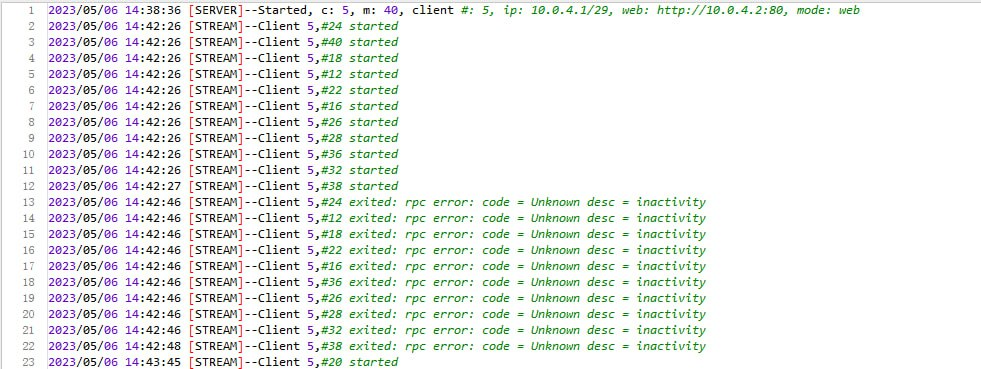

这是1这个可执行文件的日志:

- ip: 10.0.4.1/29, web: http://10.0.4.2:80, mode: web

看起来,监听了一个内网端口,起了一个内网80的web页面,可是他监听一个内网端口又啥用呢?另一位大佬一语点醒梦中人:

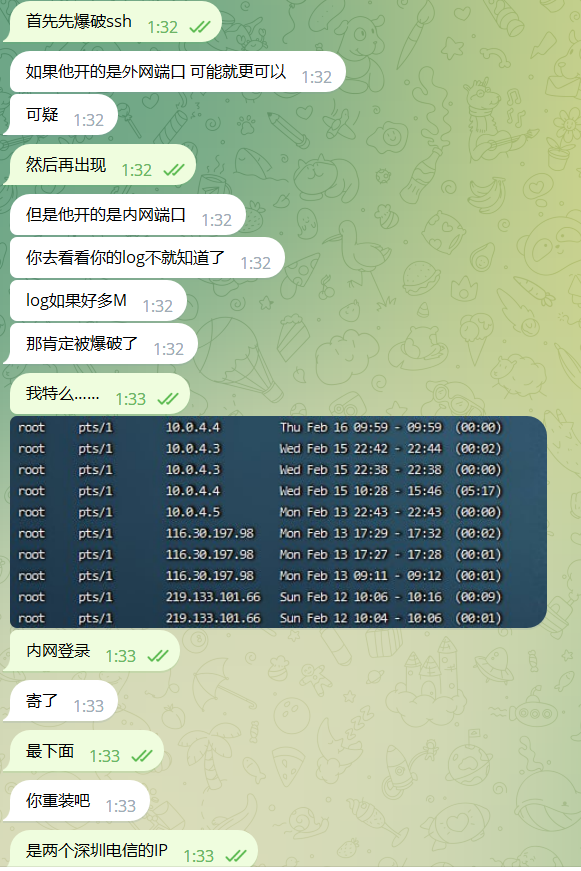

那就只有可能是ssh被爆破了,不然不可能平白无故多了一个可执行文件,然后查看了一下ssh登录记录,果然……寄……

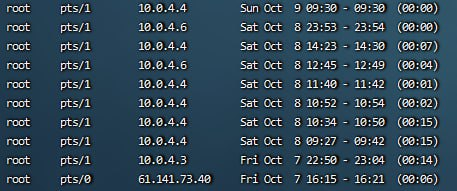

然后看了一下,登录日期,去年的十月份,就被爆破了……

对方貌似是先爆破了我的一台机器,然后和我的另外几台机器组类似于TUN内网,通过TUN出去的……我不知道对方目的是啥……下面是我找到的几个登录IP:

大佬,潜伏了好几个月了,小白我感谢大佬的不杀之恩,真的……

关于那个进程,小白不知道是用来干啥的……待会我会把可执行文件和日志放在文章结尾,各位懂得大佬,可以自行研究。

放弃密码登录,改用密钥登录,不要用默认22端口,还有保护好自己的私钥……

可执行文件:

https://yun.vpsxb.net/download/1

日志(其中x.x.x.x为我自己的IP,其他IP为未知IP):

https://yun.vpsxb.net/download/log

还望大佬不吝赐教。

转载请注明原文链接

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK