关于2022年Emotet你需要知道的一切

source link: https://www.51cto.com/article/740735.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

关于2022年Emotet你需要知道的一切

6个月来,臭名昭著的Emotet僵尸网络几乎没有任何活动,现在它正在分发恶意垃圾邮件。让我们深入了解细节并讨论您需要了解的有关打击它的臭名昭著的恶意软件的所有信息。

为什么每个人都害怕Emotet?

Emotet是迄今为止最危险的特洛伊木马之一。该恶意软件随着规模和复杂性的增长而成为极具破坏性的程序。受害者可以是暴露于垃圾邮件活动的任何人,从公司用户到私人用户。

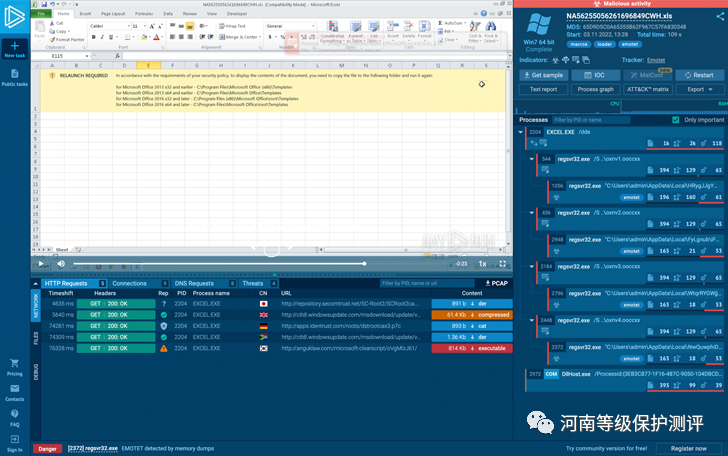

僵尸网络通过包含恶意Excel或Word文档的网络钓鱼进行分发。当用户打开这些文档并启用宏时,Emotet DLL将下载并加载到内存中。

它搜索电子邮件地址并窃取它们用于垃圾邮件活动。此外,僵尸网络还会投放额外的有效载荷,例如Cobalt Strike或其他导致勒索软件的攻击。

Emotet的多态性及其包含的许多模块使得恶意软件难以识别。Emotet团队不断改变其策略、技术和程序,以确保无法应用现有的检测规则。作为在受感染系统中保持隐身的策略的一部分,恶意软件使用多个步骤下载额外的有效负载。

Emotet行为的结果对网络安全专家来说是毁灭性的:恶意软件几乎不可能被删除。它传播迅速,生成错误指标,并根据攻击者的需要进行调整。

这些年来,Emotet是如何升级的?

Emotet是一种先进且不断变化的模块化僵尸网络。该恶意软件于2014年作为一个简单的银行木马开始其旅程。但从那时起,它获得了一系列不同的功能、模块和活动:

- 2014.汇款、垃圾邮件、DDoS和地址簿窃取模块。

- 2015.规避功能。

- 2016.垃圾邮件、RIG4.0漏洞攻击包、其他木马的传播。

- 2017.一个传播者和地址簿窃取器模块。

- 2021.XLS恶意模板,使用MSHTA,由Cobalt Strike删除。

- 2022。一些功能保持不变,但今年也带来了一些更新。

这种趋势证明,尽管频繁“休假”,甚至官方关闭,Emotet也好不到哪儿去。恶意软件发展迅速并适应一切。

新的Emotet2022版本获得了哪些功能?

经过将近半年的休整,Emotet僵尸网络以更加强大的姿态卷土重来。以下是您需要了解的有关2022新版本的信息:

- 它会释放IcedID,一种模块化的银行木马。

- 该恶意软件加载XMRig,这是一种窃取钱包数据的矿工。

- 该木马有二进制更改。

- Emotet使用64位代码库绕过检测。

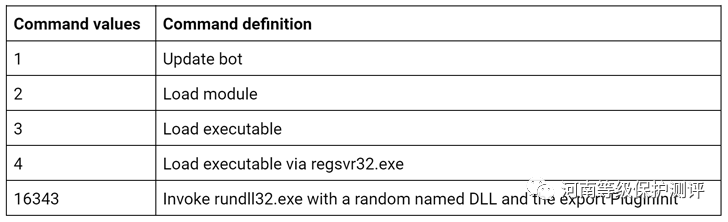

- 新版本使用新命令:

使用随机命名的DLL和导出PluginInit调用rundll32.exe

- Emotet的目标是从Google Chrome和其他浏览器获取凭据。

- 它还旨在利用SMB协议收集公司数据

- 与六个月前一样,僵尸网络使用XLS恶意诱饵,但这次它采用了一种新的诱饵:

如何检测Emotet?

Emotet面临的主要挑战是在系统中快速准确地检测到它。除此之外,恶意软件分析师应该了解僵尸网络的行为,以防止未来的攻击并避免可能的损失。

经历了漫长的发展历程,Emotet在反逃避策略上加紧了步伐。通过进程执行链的演变和受感染系统内部恶意软件活动的变化,恶意软件已经彻底改变了检测技术。

例如,在2018年,可以通过查看进程的名称来检测这位银行家——它是其中之一:

eventswrap, implrandom, turnavatar, soundser, archivesymbol, wabmetagen, msrasteps, secmsi, crsdcard, narrowpurchase, smxsel, watchvsgd, mfidlisvc, searchatsd, lpiograd, noticesman, appxmware, sansidaho

后来,在2020年第一季度,Emotet开始在注册表中创建特定的密钥——它将长度为8个符号(字母和字符)的值写入密钥HKEY_CURRENT_USER\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\EXPLORER值。

当然,Suricata规则始终会识别此恶意软件,但检测系统通常会在第一波之后继续进行,因为规则需要更新。

检测此银行家的另一种方法是其恶意文档-骗子使用特定的模板和诱饵,即使其中存在语法错误。检测Emotet最可靠的方法之一是通过YARA规则。

要克服恶意软件的反规避技术并捕获僵尸网络——使用恶意软件沙箱作为实现此目标的最便捷工具。在ANY.RUN中,您不仅可以检测、监控和分析恶意对象,还可以从样本中获取已提取的配置。

有一些功能仅供Emotet分析使用:

- 使用FakeNet揭示恶意样本的C2链接

- 使用Suricata和YARA规则集成功识别僵尸网络

- 从样本的内存转储中获取有关C2服务器、密钥和字符串的数据

- 收集新的恶意软件的IOC

该工具有助于快速准确地执行成功的调查,因此恶意软件分析人员可以节省宝贵的时间。

Emotet尚未展示完整的功能和一致的后续有效负载交付。使用在线恶意软件沙箱等现代工具来提高网络安全并有效检测此僵尸网络。保持安全和良好的威胁狩猎!

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK