浅谈Android恶意软件的技术演进

source link: https://www.51cto.com/article/721963.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

浅谈Android恶意软件的技术演进

1、Android恶意软件概述

Android恶意软件是当前移动互联网上最大的安全威胁之一,是一种恶意侵入性软件程序,包括但不限于病毒、蠕虫、间谍软件、网络钓鱼、勒索软件和键盘记录器等。攻击者通过不同手段将恶意软件分发到互联网上进行传播,给公众的个人信息安全、财产安全以及企事业单位的信息安全带来了严重威胁。

1.1总体态势

根据《2021年360移动应用安全观测报告》显示,全年累计监测到含有恶意行为的应用300551款。这些恶意程序广泛分布于第三方应用商店。其中,存在恶意行为的游戏类应用数量占全国恶意应用总量的31.45%,位居第一。其他的恶意应用类型包括金融理财类、生活实用类以及咨询阅读类等。

同年,卡巴斯基团队检测到3464756个恶意安装包。其中包括银行木马97661个,勒索病毒木马17372个。此外,受移动恶意软件攻击的手机用户中,中国的手机用户占比高达28%,位居世界第二。这些数量庞大的恶意软件严重危害到个人隐私、经济利益乃至国家安全。

1.2 Android恶意软件行为分布

目前Android平台的恶意软件行为以隐私窃取、恶意扣费和资费消耗等类型为主。用户在享受应用程序带来的便利的同时,不易察觉到恶意软件带来的潜在风险。以下是几种典型的恶意行为:

(1) 未明确提示用户或未经用户许可,收集用户信息,包括姓名、生日、身份证、住址、电话号等;

(2) 窃取用户隐私数据,如电子邮件、聊天记录、账号密码和银行卡信息等,进而对用户银行账户进行攻击;

(3) 控制设备进行音频和视频采集,获取地理位置信息,对用户和周边环境进行实时监控;

(4) 未提供通用的卸载方式,或在不受其他软件影响、人为破坏的情况下,卸载后仍活动或残存程序;

(5) 诱导用户发送付费短信或购买付费应用,造成经济损失;

长期运行在后台,占用系统资源,消耗设备电量,实施挖矿、刷流量等行为。

2、Android恶意代码的技术演进

2.1 传播技术

Android平台的恶意软件传播通常以诱导用户操作的方式触发恶意行为,以下是几种典型诱导用户操作的传播方式:

(1) 恶意软件:攻击者将恶意软件伪装成常用应用程序并上传到应用商店,诱导用户下载;

(2) 恶意链接:攻击者向目标用户发送包含恶意链接的电子邮件、短信或二维码,诱导用户点击或扫描,之后会自动下载并安装恶意软件;

(3) 恶意广告:攻击者将恶意链接隐藏到在线广告中,用户通过点击“X”来关闭恶意广告可能会跳转到非法网站。

近年来,有恶意应用能够实现主动传播,例如ADB.Miner挖矿木马通过网络端口扫描技术来进行自我复制和传播:利用端口 5555 上可公开访问的 ADB 调试端口,扫描并感染各种安卓设备,以此来进行传播。

此外,一些新型Android恶意软件利用“零点击”漏洞进行攻击,即攻击者向目标发送恶意链接或短信,无需目标点击,即可安装恶意软件并进行攻击。为了实现零点击攻击,攻击者会寻找手机操作系统或安装在手机上的应用程序中的漏洞,然后使用隐藏的文本消息或图像文件将代码注入目标设备。一旦设备遭到入侵,用于利用该设备的消息就会自毁,从而消除攻击的痕迹。

除了通过网络传播,还有基于物理接触的传播方式。攻击者在充电宝里面添加了一些攻击性的硬件或者篡改公共充电电缆。当移动设备接入被篡改的充电宝或者公共充电电缆时,攻击者便可访问设备,窃取用户数据,甚至进行勒索。

2.2 攻击实施技术

移动终端与计算机在体系结构、使用方式等方面具有相似性,例如可以下载安装并运行应用程序,可以通过浏览器浏览网页。因此,一些计算机上恶意代码攻击技术也逐渐应用于移动终端上,例如WebView覆盖攻击、DDoS攻击等。除了以上这些传统的攻击手段,攻击者根据Android系统的特性,针对Android应用程序的运行方式,研发出多种攻击技术。近几年,Android平台上的恶意软件技术日趋成熟,其典型的实施方式包括以下几大类:

(1)窃密类攻击

窃密类软件多见于特种木马或银行木马。这一类软件通常会伪装成常用软件,当用户下载并安装后,攻击者就可以通过实时监控设备屏幕,并且根据用户安装的应用列表,获取到已安装的银行应用,通过远程控制指令下载对应的恶意代码,并注入到银行应用中。之后,诱导用户输入密码、短信验证码等,最终导致用户个人信息泄露,造成财产损失。

窃密类软件通常会用到监听和远程控制技术:通过无障碍服务(AccessibilityServices)实时进行屏幕共享,跟踪并记录应用程序列表、应用程序包名,检索并窃取用户凭证和短信。

(2)勒索类攻击

勒索类软件又称为“赎金木马”。攻击者将用户设备锁屏并修改密码或者对目标数据进行加密后,要挟受感染的终端用户支付赎金后,才能解锁/解密被劫持的资源。

在Android平台上,勒索软件能够成功运行的关键在于获取设备管理器权限。这一权限原本是厂家开发手机防盗功能的一个接口,只要用户安装此类应用并激活设备管理器权限,便可以使用锁定屏幕、重置密码、监控密码输入、擦除数据等功能。因此,一旦用户授予勒索软件设备管理器权限,攻击者就可以对用户的手机进行锁定并重置密码。为了获得这一权限,一些勒索软件使用点击提升技术:创建一个Activity来覆盖激活设备管理器权限的界面。通过点击虚假Activity中的按键,受害者无意间激活了设备管理器权限。

(3)挖矿类攻击

Android平台上的挖矿类软件利用设备的CPU计算能力来挖掘电子货币。攻击者首先通过挖矿木马远程控制用户手机,然后使手机持续在后台进行挖矿行为来为其牟利。其挖矿方式通常为使用矿池来进行挖矿,即嵌入开源的矿池代码库进行挖矿和使用矿池提供的浏览器JavaScript脚本进行挖矿。

2.3 自我保护技术

恶意代码自我保护技术主要包括隐藏、伪装以及对抗分析。攻击者常将恶意软件伪装成游戏App或是防病毒App等合法应用,发布在应用商店诱使用户下载。通过清空应用程序标签并在安装后使用透明图标,实现应用的隐蔽安装。采用对抗分析技术,例如动态加载、添加花指令以及对通信数据进行加密来抵抗杀毒软件的自动化沙箱检测和人工代码分析。

3、Android恶意软件样本介绍

Android恶意软件数量庞大,笔者选取了3款近年来引起社会广泛关注且具有代表性的Android木马进行说明介绍。

3.1 Pegasus(飞马)

Pegasus是由以色列网络武器公司NSO Group开发的间谍软件。其攻击范围涉及全球50多个国家和地区,监控手机数量高达5万台。其中,包括了西班牙首相佩德罗·桑切斯、西班牙国防部长玛格丽塔·罗伯斯、法国总统埃马纽埃尔·马克龙、伊拉克总统萨利赫和南非总统拉马福萨在内10余位政界要员以及其他社会活动家、企业高管和媒体人士。

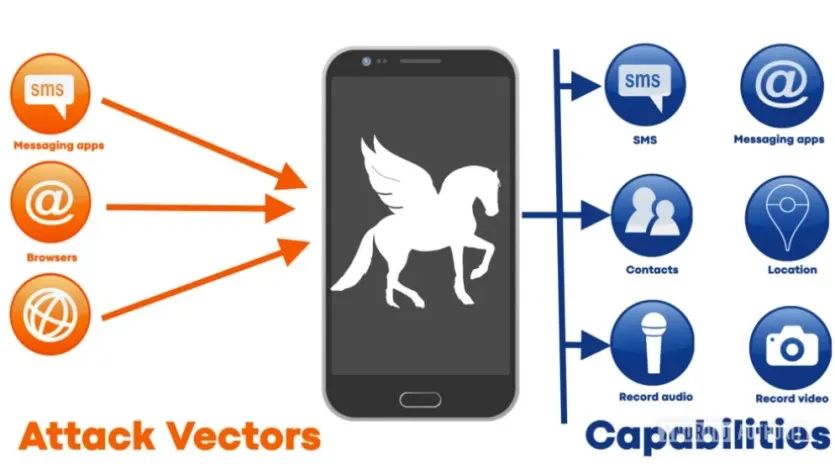

Pegasus攻击行为包括从常用应用程序(如WhatsApp、Twitter、Gmail等)收集用户数据,通过命令和控制服务器(Command and Control Server,C&C)利用短信、HTTP协议、MQTT协议等发送控制指令(控制设备发送短信、将用户数据发送到服务器等),键盘钩子(获取用户键盘输入),调用麦克风、摄像头捕获用户实时音频视频数据等。

图1 飞马攻击过程示意图

早期版本的Pegasus软件会通过短信向用户发送恶意URL并诱导用户点击,用户点击后下载软件。软件利用漏洞获得root权限,进而获取终端数据并执行相关操作。升级后的Pegasus发送短信后无需用户点击即可进行安装提权,并通过读取浏览器记录或本地文件获取配置信息。启动后即可与C&C服务器进行隐蔽通信,收集并发送用户隐私数据,且命令和数据都经过加密算法加密。

3.2 SOVA

SOVA 是2021年8月初ThreatFabric公司发现的新型Android 银行木马。SOVA在俄语中是猫头鹰的意思,猫头鹰作为夜行猛禽的代表,安静但有效地跟踪和捕猎目标。SOVA木马的主要目标是获取屏幕读取权限,读取和覆盖键盘,控制通知栏。它的主要攻击对象为美国、英国和俄罗斯的金融机构。

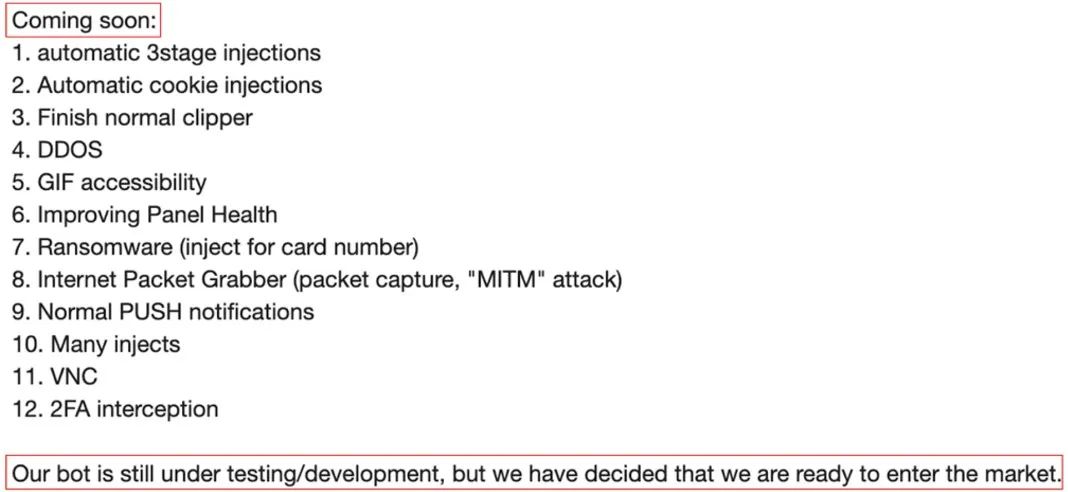

图2 2021年9月公布的SOVA研发路线

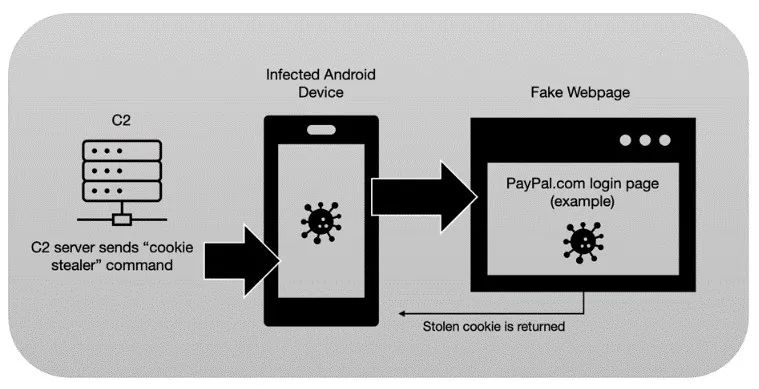

研究人员一直密切关注这款Android银行木马的发展。2022年3月,SOVA已更新到第三代,并新增2FA拦截、cookie窃取和对多家银行注入的功能。cookie窃取即攻击者通过C&C服务器向目标终端发送“cookie stealer”指令,SOVA劫持用户的浏览器会话,用虚假网页替换真实网页,在其登录后窃取网站cookie。

图3 SOVA进行cookie窃取示意图

2022年7月,研究人员发现SOVA v4。与SOVA v3相比,SOVA开发者对其代码结构进行优化,针对目标扩展到包括银行应用程序和加密货币交易程序在内的200多个应用程序。其恶意行为包括窃取设备数据、获取键盘输入、SMS隐藏拦截、拒绝服务(DDoS)、中间人(MITM)攻击和获取攻击目标的屏幕截图等。SOVA可以抵抗卸载,当用户想要进行程序卸载时,会重定向到主屏幕,并通过弹窗提示用户“软件安全”。最新的SOVA v5新增了勒索软件(RANSOMSORT)功能,可用于破坏证据,对数字取证造成影响。

SOVA隐藏在假冒的 Android 应用程序中,通常使用一些著名应用程序的图标,例如 Chrome、亚马逊、NFT 平台等。

图4 SOVA可能使用的应用程序图标

虽然目前SOVA v5仍在测试开发中,但其发展迅速,思路新颖,可能会成为其他Android银行木马的学习对象。

3.3 TangleBot

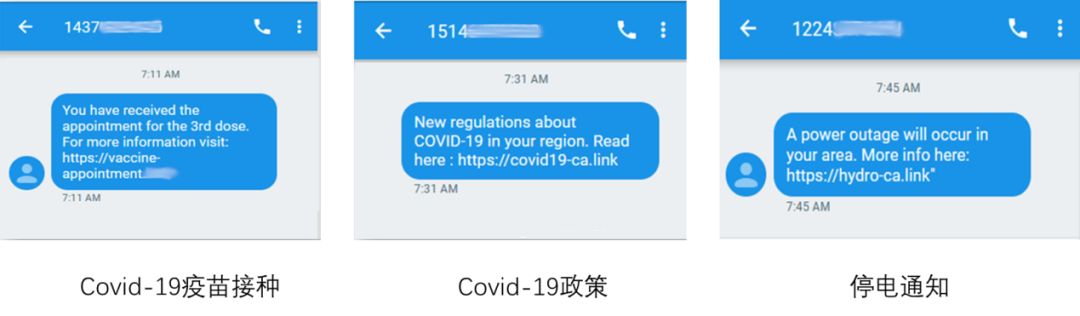

TangleBot于2021年9月被首次披露,主要针对美国和加拿大的Android用户。攻击者会向目标发送关于COVID-19疫苗接种信息、当地COVID-19政策信息和停电通知的短信,这些短信中包含相应的恶意链接。

图5 TangleBot向目标用户发送包含恶意链接的虚假短信

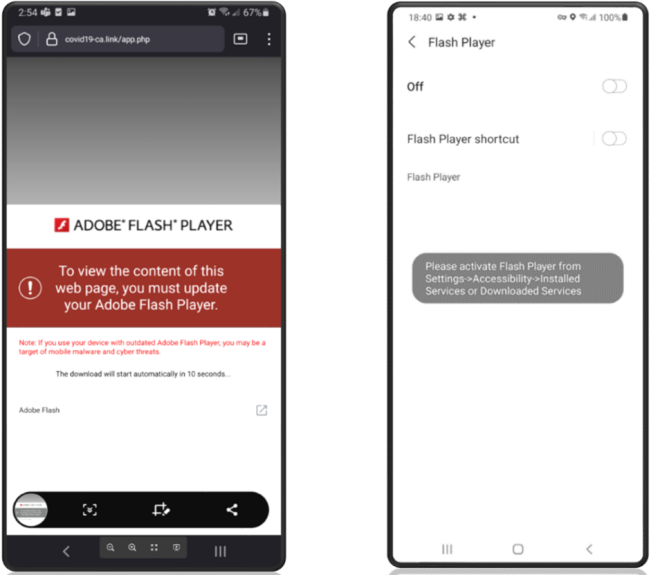

当用户点击短信中的恶意链接时,提示需升级Adobe Flash Player,当用户按要求点击升级并授权后,TangleBot就会被安装到用户手机。

图6 TangleBot欺骗用户升级Adobe Flash Player

安装后,TangleBot将获取SMS、CAMERA、CALL_PHONE等诸多权限。攻击者可通过C&C服务器向目标终端发送控制通话和短信、记录键盘输入、调用相机和麦克风、屏幕截图和获取剪贴板等相关命令,从而控制用户终端,收集用户个人隐私数据。此外,TangleBot还可进行HTML注入,生成虚假界面,欺骗目标输入个人信息。

4、总结与建议

目前,网络上存在着大量的Android恶意软件,同时还有新的恶意软件在被不断开发,网络安全形势依然严峻。针对Android恶意软件的预防措施主要包括:

(1)从官方应用商店下载应用程序,避免从第三方网站下载应用程序;

(2)下载时尽可能选择使用人数多,用户评价好的应用程序;

(3)不相信、不下载“破解版”应用程序;

(4)不点击通过短信、社交媒体等发送的未知链接;

(5)应用程序授权时,尽可能不授予如修改系统设置、读写剪贴板、读写联系人等权限;

(6)应用处于未使用状态时,尽可能关闭其相关权限;

(7)当系统或应用软件提示“有新版本,可进行更新”时,尽可能进行系统和软件更新,因为更新时可能会修复一些被恶意软件利用的漏洞;

(8)使用安全公司提供的正版杀毒软件或手机自带的杀毒定期进行病毒查杀和手机软件检测。

[1]Mobile Security Review 2022. [EB/OL] [Jun. 2022] www.AV-COMPARATIVES.org

[2]2022 Golbal Mobile Threat Report – ZIMperium[EB/OL] https://www.zimperium.com/global-mobile-threat-report

[3]Rudie J D, Katz Z, Kuhbander S, et al. Technical analysis of the nso group’s pegasus spyware[C]//2021 International Conference on Computational Science and Computational Intelligence (CSCI). IEEE, 2021: 747-752.

[4]Chawla A. Pegasus Spyware–'A Privacy Killer'[J]. Available at SSRN 3890657, 2021.

[5]Technical analysis of SOVA android malware - muha2xmad[EB/OL] [Sept. 2022]https://muha2xmad.github.io/malware-analysis/sova/

[6]SOVA malware is back and is evolving rapidly[EB/OL] [Aug. 2022] https://www.cleafy.com/cleafy-labs/sova-malware-is-back-and-is-evolving-rapidly

[7]Android banking Trojan SOVA Comes Back With New Features Including Ransomware [EB/OL] [Aug. 2022] https://www.infosecurity-magazine.com/news/android-banking-trojan-sova-back/

[8]TangleBot:New Advanced SMS Malware Targets Mobile Users Across U.S. and Canada with COVID-19 Lures [EB/OL] [Sept. 2021] https://www.cloudmark.com/en/blog/malware/tanglebot-new-advanced-sms-malware-targets-mobile-users-across-us-and-canada-covid-19

[9]TangleBot:Android Malware You Need To Know About [EB/OL] [May. 2022] https://tweaklibrary.com/tanglebot-android-malware/

[10]Mobile Malware:TangleBot untangled [EB/OL] [Oct. 2021] https://www.proofpoint.com/us/blog/threat-insight/mobile-malware-tanglebot-untangled

[11]G DATA Mobile Malware Report: Criminals keep up the pace with Android malware [EB/OL] [Oct. 2021] https://www.gdatasoftware.com/news/2021/10/37093-g-data-mobile-malware-report-criminals-keep-up-the-pace-with-android-malware

[12] 王思远, 张仰森, 曾健荣, 等. Android 恶意软件检测方法综述[J]. 计算机应用与软件, 2021, 38: 9.

[13]Kouliaridis V, Kambourakis G. A comprehensive survey on machine learning techniques for android malware detection[J]. Information, 2021, 12(5): 185.

[14]2022年上半年度中国手机安全状况报告 [EB/OL] [Aug. 2022] https://pop.shouji.360.cn/safe_report/Mobile-Security-Report-202206.pdf

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK