Kubernetes部署jenkins

source link: https://blog.51cto.com/feyncode/5591715

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

一、动态生成Slave

1.1、简介

之前我们都是在物理机或者虚拟机上部署jenkins,但是这种部署方式会有一些难点,如下:

- 主 Master 发生单点故障时,整个流程都不可用了

- 每个 Slave 的配置环境不一样,来完成不同语言的编译打包等操作,但是这些差异化的配置导致管理起来非常不方便,维护起来也是比较费劲

- 资源分配不均衡,有的 Slave 要运行的 job 出现排队等待,而有的 Slave 处于空闲状态

- 资源有浪费,每台 Slave 可能是物理机或者虚拟机,当 Slave 处于空闲状态时,也不会完全释放掉资源。

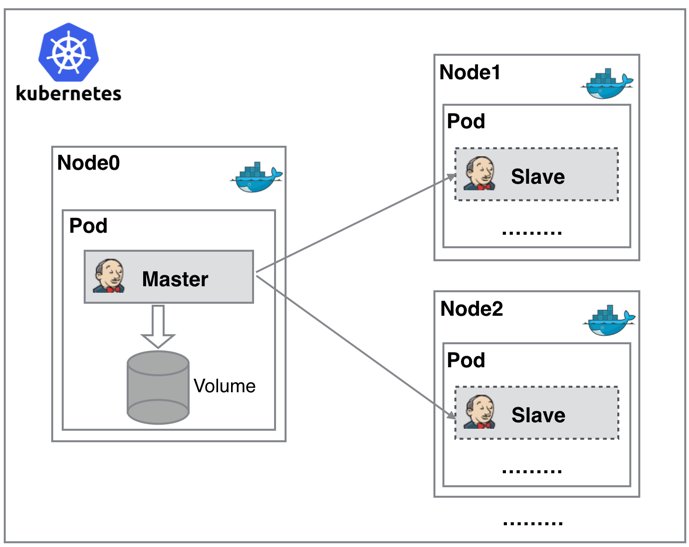

正因为上面的这些种种痛点,我们渴望一种更高效更可靠的方式来完成这个 CI/CD 流程,而 Docker 虚拟化容器技术能很好的解决这个痛点,又特别是在 Kubernetes 集群环境下面能够更好来解决上面的问题,下图是基于 Kubernetes 搭建 Jenkins 集群的简单示意图:

从图上可以看到 Jenkins Master 和 Jenkins Slave 以 Pod 形式运行在 Kubernetes 集群的 Node 上,Master 运行在其中一个节点,并且将其配置数据存储到一个 Volume 上去,Slave 运行在各个节点上,并且它不是一直处于运行状态,它会按照需求动态的创建并自动删除。

这种方式的工作流程大致为:当 Jenkins Master 接受到 Build 请求时,会根据配置的 Label 动态创建一个运行在 Pod 中的 Jenkins Slave 并注册到 Master 上,当运行完 Job 后,这个 Slave 会被注销并且这个 Pod 也会自动删除,恢复到最初状态。

这种方式部署给我们带来如下好处:

- 服务高可用,当 Jenkins Master 出现故障时,Kubernetes 会自动创建一个新的 Jenkins Master 容器,并且将 Volume 分配给新创建的容器,保证数据不丢失,从而达到集群服务高可用。

- 动态伸缩,合理使用资源,每次运行 Job 时,会自动创建一个 Jenkins Slave,Job 完成后,Slave 自动注销并删除容器,资源自动释放,而且 Kubernetes 会根据每个资源的使用情况,动态分配 Slave 到空闲的节点上创建,降低出现因某节点资源利用率高,还排队等待在该节点的情况。

- 扩展性好,当 Kubernetes 集群的资源严重不足而导致 Job 排队等待时,可以很容易的添加一个 Kubernetes Node 到集群中,从而实现扩展。

1.2、部署

1、创建PV、PVC,为Jenkins提供数据持久化:

复制---

apiVersion: v1

kind: PersistentVolume

metadata:

name: jenkins-pv

spec:

capacity:

storage: 5Gi

accessModes:

- ReadWriteMany

persistentVolumeReclaimPolicy: Delete

nfs:

server: 172.16.1.128

path: /data/k8s/jenkins

---

apiVersion: v1

kind: PersistentVolumeClaim

metadata:

name: jenkins-pvc

namespace: devops

spec:

accessModes:

- ReadWriteMany

resources:

requests:

storage: 5Gi

2、创建角色授权

复制apiVersion: v1

kind: ServiceAccount

metadata:

name: jenkins-sa

namespace: devops

---

apiVersion: rbac.authorization.k8s.io/v1beta1

kind: ClusterRole

metadata:

name: jenkins-cr

rules:

- apiGroups: ["extensions", "apps"]

resources: ["deployments"]

verbs: ["create", "delete", "get", "list", "watch", "patch", "update"]

- apiGroups: [""]

resources: ["services"]

verbs: ["create", "delete", "get", "list", "watch", "patch", "update"]

- apiGroups: [""]

resources: ["pods"]

verbs: ["create","delete","get","list","patch","update","watch"]

- apiGroups: [""]

resources: ["pods/exec"]

verbs: ["create","delete","get","list","patch","update","watch"]

- apiGroups: [""]

resources: ["pods/log"]

verbs: ["get","list","watch"]

- apiGroups: [""]

resources: ["secrets"]

verbs: ["get"]

---

apiVersion: rbac.authorization.k8s.io/v1beta1

kind: ClusterRoleBinding

metadata:

name: jenkins-crd

roleRef:

kind: ClusterRole

name: jenkins-cr

apiGroup: rbac.authorization.k8s.io

subjects:

- kind: ServiceAccount

name: jenkins-sa

namespace: devops

1、在Kubernetes中部署Jenkins,新建Deployment,jenkins-deploy.yaml

复制---

apiVersion: extensions/v1beta1

kind: Deployment

metadata:

name: jenkins

namespace: devops

spec:

template:

metadata:

labels:

app: jenkins

spec:

terminationGracePeriodSeconds: 10

serviceAccount: jenkins-sa

containers:

- name: jenkins

image: jenkins/jenkins:lts

imagePullPolicy: IfNotPresent

env:

- name:JAVA_OPTS

value: -XshowSettings:vm -Dhudson.slaves.NodeProvisioner.initialDelay=0 -Dhudson.slaves.NodeProvisioner.MARGIN=50 -Dhudson.slaves.NodeProvisioner.MARGIN0=0.85 -Duser.timezone=Asia/Shanghai

ports:

- containerPort: 8080

name: web

protocol: TCP

- containerPort: 50000

name: agent

protocol: TCP

resources:

limits:

cpu: 1000m

memory: 1Gi

requests:

cpu: 500m

memory: 512Mi

livenessProbe:

httpGet:

path: /login

port: 8080

initialDelaySeconds: 60

timeoutSeconds: 5

failureThreshold: 12

readinessProbe:

httpGet:

path: /login

port: 8080

initialDelaySeconds: 60

timeoutSeconds: 5

failureThreshold: 12

volumeMounts:

- name: jenkinshome

mountPath: /var/jenkins_home

securityContext:

fsGroup: 1000

volumes:

- name: jenkinshome

persistentVolumeClaim:

claimName: jenkins-pvc

---

apiVersion: v1

kind: Service

metadata:

name: jenkins

namespace: devops

labels:

app: jenkins

spec:

selector:

app: jenkins

type: NodePort

ports:

- name: web

port: 8080

targetPort: web

nodePort: 30002

- name: agent

port: 50000

targetPort: agent

5、创建上面的资源清单

复制# kubectl apply -f jenkins-rbac.yaml

# kubectl apply -f jenkins-pvc.yaml

# kubectl apply -f jenkins-deploy.yaml

启动如果报如下错误(因为我们容器里是以jenkins用户启动,而我们NFS服务器上是root启动,所以没有权限):

复制[root@master manifests]# kubectl logs jenkins-688c6cd5fd-lj6zg -n devops

touch: cannot touch '/var/jenkins_home/copy_reference_file.log': Permission denied

Can not write to /var/jenkins_home/copy_reference_file.log. Wrong volume permissions?

然后给我们NFS服务器上的目录授权即可:

复制# chown -R 1000 /data/k8s/jenkins/jenkins

然后登录网站,因为我们Service是采用NodePort类型,其端口为30002,我们直接在浏览器用这个端口访问:

密码可以通过如下命令获得:

复制# cat /data/k8s/jenkins/secrets/initialAdminPassword

12b503a274354e09a465b4f76664db70

然后安装插件到安装完成。

1.3、配置

1、安装插件kubernetes

2、填写Kubernetes和Jenkins的配置信息

配置管理->系统配置->新增cloud。

按照图中红色框中填写,其中Kubernetes命名空间填写我们Jenkins所在的命名空间。

备注:

如果连接测试失败,很可能是权限问题,我们就需要把ServiceAccount的凭证jenkins-sa添加进来。

3、配置Pod模板

另外需要挂载两个主机目录:

- /var/run/docker.sock:该文件是用于 Pod 中的容器能够共享宿主机的 Docker;

- /root/.kube:这个目录挂载到容器的/root/.kube目录下面这是为了让我们能够在 Pod 的容器中能够使用 kubectl 工具来访问我们的 Kubernetes 集群,方便我们后面在 Slave Pod 部署 Kubernetes 应用;

避免一些权限不足,需要配置ServiceAccount

1.4、测试

1、创建一个项目

2、在标签位置填写我们前面模板中定义的Label

3、直接在构建处执行shell进行测试

然后点击构建,在终端可以看到整个过程:

复制[root@master manifests]# kubectl get pod -n devops -w

NAME READY STATUS RESTARTS AGE

jenkins-6595ddd5d-m5fvd 1/1 Running 0 144m

jenkins-slave-kkc2b 0/1 Pending 0 0s

jenkins-slave-kkc2b 0/1 Pending 0 0s

jenkins-slave-kkc2b 0/1 ContainerCreating 0 0s

jenkins-slave-kkc2b 1/1 Running 0 3s

jenkins-slave-kkc2b 1/1 Terminating 0 31s

jenkins-slave-kkc2b 1/1 Terminating 0 31s

也可以在jenkins里看日志如下:

二、Pipeline

2.1、简介

Pipeline,简单来说,就是一套运行在 Jenkins 上的工作流框架,将原来独立运行于单个或者多个节点的任务连接起来,实现单个任务难以完成的复杂流程编排和可视化的工作。

Jenkins Pipeline 有几个核心概念:

- Node:节点,一个 Node 就是一个 Jenkins 节点,Master 或者 Agent,是执行 Step 的具体运行环境,比如我们之前动态运行的 Jenkins Slave 就是一个 Node 节点

- Stage:阶段,一个 Pipeline 可以划分为若干个 Stage,每个 Stage 代表一组操作,比如:Build、Test、Deploy,Stage 是一个逻辑分组的概念,可以跨多个 Node

- Step:步骤,Step 是最基本的操作单元,可以是打印一句话,也可以是构建一个 Docker 镜像,由各类 Jenkins 插件提供,比如命令:sh ‘make’,就相当于我们平时 shell 终端中执行 make 命令一样。

Pipeline的使用:

- Pipeline 脚本是由 Groovy 语言实现的

- Pipeline 支持两种语法:Declarative(声明式)和 Scripted Pipeline(脚本式)语法

- Pipeline 也有两种创建方法:可以直接在 Jenkins 的 Web UI 界面中输入脚本;也可以通过创建一个 Jenkinsfile 脚本文件放入项目源码库中

- 一般我们都推荐在 Jenkins 中直接从源代码控制(SCMD)中直接载入 Jenkinsfile Pipeline 这种方法

2.2、创建

2.2.1、简单的Pipeline

直接 在Jenkins的WEB UI上输入脚本。

脚本内容:

复制node {

stage('Clone') {

echo "1.Clone Stage"

}

stage('Test') {

echo "2.Test Stage"

}

stage('Build') {

echo "3.Build Stage"

}

stage('Deploy') {

echo "4. Deploy Stage"

}

}

然后保存–> 点击构建–> 观察日志

输出符合我们脚本内容。

2.2.2、在slave中运行Pipeline

上面对Jenkins的Pipeline做了简单的测试,但是其并未在我们的Slave中运行,如果要在Slave中运行,其就要使用我们前面添加的Label,如下:

复制node('joker-jnlp') {

stage('Clone') {

echo "1.Clone Stage"

}

stage('Test') {

echo "2.Test Stage"

}

stage('Build') {

echo "3.Build Stage"

}

stage('Deploy') {

echo "4. Deploy Stage"

}

}

然后我们保存并点击构建,观察Pod的变化:

复制[root@master ~]# kubectl get pod -n devops -w

NAME READY STATUS RESTARTS AGE

jenkins-6595ddd5d-m5fvd 1/1 Running 0 2d23h

jenkins-slave-vq8wf 0/1 Pending 0 0s

jenkins-slave-vq8wf 0/1 Pending 0 0s

jenkins-slave-vq8wf 0/1 ContainerCreating 0 0s

jenkins-slave-vq8wf 1/1 Running 0 2s

jenkins-slave-vq8wf 1/1 Terminating 0 27s

jenkins-slave-vq8wf 1/1 Terminating 0 27s

我们可以看到其依据我们定义的模板动态生成了jenkins-slave的Pod,我们在Jenkins的日志中查看:

可以看到两个的名字是一样的。

2.2.3、部署完整应用

部署应用的流程如下:

- 编写 Dockerfile

- 构建打包 Docker 镜像

- 推送 Docker 镜像到仓库

- 编写 Kubernetes YAML 文件

- 更改 YAML 文件中 Docker 镜像 TAG

- 利用 kubectl 工具部署应用

所以基本的Pipeline脚本框架应该如下:

复制node('joker-jnlp') {

stage('Clone') {

echo "1.Clone Stage"

}

stage('Test') {

echo "2.Test Stage"

}

stage('Build') {

echo "3.Build Docker Image Stage"

}

stage('Push') {

echo "4.Push Docker Image Stage"

}

stage('YAML') {

echo "5. Change YAML File Stage"

}

stage('Deploy') {

echo "6. Deploy Stage"

}

}

第一步:克隆代码

复制stage('Clone') {

echo "1.Clone Stage"

git url: "https://github.com/baidjay/jenkins-demo.git"

script {

build_tag = sh(returnStdout: true, script: 'git rev-parse --short HEAD').trim()

}

echo "${build_tag}"

}

我们这里采用和git commit的记录为镜像的 tag,这里有一个好处就是镜像的 tag 可以和 git 提交记录对应起来,也方便日后对应查看。但是由于这个 tag 不只是我们这一个 stage 需要使用,下一个推送镜像是不是也需要,所以这里我们把这个 tag 编写成一个公共的参数,把它放在 Clone 这个 stage 中。

第二步:测试

复制stage('Test') {

echo "2.Test Stage"

}

测试可以是单测,也可以是工具,我们这里就简单存在这个步骤。

第三步:构建镜像

复制stage('Build') {

echo "3.Build Docker Image Stage"

sh "docker build -t registry.cn-hangzhou.aliyuncs.com/ik9s/jenkins-demo:${build_tag} ."

}

这一步我们就使用到上面定义的build_tag变量。

第四步:推送镜像

复制stage('Push') {

echo "4.Push Docker Image Stage"

sh "docker login [email protected] registry.cn-hangzhou.aliyuncs.com -p xxxxx"

sh "docker push registry.cn-hangzhou.aliyuncs.com/ik9s/jenkins-demo:${build_tag}"

}

配置Jenkins,隐藏用户名密码信息:

其中ID:AliRegistry 是我们后面要用的值。

这样我们上面的脚本就可以定义如下:

复制stage('Push') {

echo "4.Push Docker Image Stage"

withCredentials([usernamePassword(credentialsId: 'AliRegistry', passwordVariable: 'AliRegistryPassword', usernameVariable: 'AliRegistryUser')]) {

sh "docker login -u ${AliRegistryUser} registry.cn-hangzhou.aliyuncs.com -p ${AliRegistryPassword}"

sh "docker push registry.cn-hangzhou.aliyuncs.com/ik9s/jenkins-demo:${build_tag}"

}

}

注意我们这里在 stage 中使用了一个新的函数withCredentials,其中有一个 credentialsId 值就是我们刚刚创建的 ID 值,而对应的用户名变量就是 ID 值加上 User,密码变量就是 ID 值加上 Password,然后我们就可以在脚本中直接使用这里两个变量值来直接替换掉之前的登录 docker hub 的用户名和密码,现在是不是就很安全了,我只是传递进去了两个变量而已,别人并不知道我的真正用户名和密码,只有我们自己的 Jenkins 平台上添加的才知道。

第五步:更改YAML文件

复制stage('YAML') {

echo "5. Change YAML File Stage"

sh "sed -i 's/<BUILD_TAG>/${build_tag}/' k8s.yaml"

sh "sed -i 's/<BRANCH_NAME>/${env.BRANCH_NAME}/' k8s.yaml"

}

其YAML文件为(YAML文件放在项目根目录):

复制apiVersion: extensions/v1beta1

kind: Deployment

metadata:

name: jenkins-demo

spec:

template:

metadata:

labels:

app: jenkins-demo

spec:

containers:

- image: registry.cn-hangzhou.aliyuncs.com/ik9s/jenkins-demo:<BUILD_TAG>

imagePullPolicy: IfNotPresent

name: jenkins-demo

env:

- name: branch

value: <BRANCH_NAME>

第六步:部署

部署阶段我们增加人工干预,可能需要将该版本先发布到测试环境、QA 环境、或者预览环境之类的,总之直接就发布到线上环境去还是挺少见的,所以我们需要增加人工确认的环节,一般都是在 CD 的环节才需要人工干预,比如我们这里的最后两步,我们就可以在前面加上确认,比如:

我们将YAML这一步改为:

复制stage('YAML') {

echo "5. Change YAML File Stage"

def userInput = input(

id: 'userInput',

message: 'Choose a deploy environment',

parameters: [

[

$class: 'ChoiceParameterDefinition',

choices: "Dev\nQA\nProd",

name: 'Env'

]

]

)

echo "This is a deploy step to ${userInput.Env}"

sh "sed -i 's/<BUILD_TAG>/${build_tag}/' k8s.yaml"

sh "sed -i 's/<BRANCH_NAME>/${env.BRANCH_NAME}/' k8s.yaml"

sh "sed -i 's#cnych/jenkins-demo#registry.cn-hangzhou.aliyuncs.com/ik9s/jenkins-demo#' k8s.yaml"

}

然后再部署阶段:

复制stage('Deploy') {

echo "6. Deploy Stage"

if (userInput.Env == "Dev") {

// deploy dev stuff

} else if (userInput.Env == "QA"){

// deploy qa stuff

} else {

// deploy prod stuff

}

sh "kubectl apply -f k8s.yaml"

}

由于这一步也属于部署的范畴,所以我们可以将最后两步都合并成一步,我们最终的Pipeline脚本如下:

复制node('joker-jnlp') {

stage('Clone') {

echo "1.Clone Stage"

git url: "https://github.com/baidjay/jenkins-demo.git"

script {

build_tag = sh(returnStdout: true, script: 'git rev-parse --short HEAD').trim()

}

echo "${build_tag}"

}

stage('Test') {

echo "2.Test Stage"

}

stage('Build') {

echo "3.Build Docker Image Stage"

sh "docker build -t registry.cn-hangzhou.aliyuncs.com/ik9s/jenkins-demo:${build_tag} ."

}

stage('Push') {

echo "4.Push Docker Image Stage"

withCredentials([usernamePassword(credentialsId: 'AliRegistry', passwordVariable: 'AliRegistryPassword', usernameVariable: 'AliRegistryUser')]) {

sh "docker login -u ${AliRegistryUser} registry.cn-hangzhou.aliyuncs.com -p ${AliRegistryPassword}"

sh "docker push registry.cn-hangzhou.aliyuncs.com/ik9s/jenkins-demo:${build_tag}"

}

}

stage('Deploy') {

echo "5. Change YAML File Stage"

def userInput = input(

id: 'userInput',

message: 'Choose a deploy environment',

parameters: [

[

$class: 'ChoiceParameterDefinition',

choices: "Dev\nQA\nProd",

name: 'Env'

]

]

)

echo "This is a deploy step to ${userInput}"

sh "sed -i 's/<BUILD_TAG>/${build_tag}/' k8s.yaml"

sh "sed -i 's/<BRANCH_NAME>/${env.BRANCH_NAME}/' k8s.yaml"

echo "6. Deploy Stage"

if (userInput == "Dev") {

// deploy dev stuff

} else if (userInput == "QA"){

// deploy qa stuff

} else {

// deploy prod stuff

}

sh "kubectl apply -f k8s.yaml -n default"

}

}

然后构建面板如下:

然后查看Pod日志如下:

复制[root@master jenkins]# kubectl logs jenkins-demo-789fdc6878-5pzbx

Hello, Kubernetes!I'm from Jenkins CI!

2.2.4、Jenkinsfile

万里长征,貌似我们的任务完成了,其实不然,我们这里只是完成了一次手动的添加任务的构建过程,在实际的工作实践中,我们更多的是将 Pipeline 脚本写入到 Jenkinsfile 文件中,然后和代码一起提交到代码仓库中进行版本管理。现在我们将上面的 Pipeline 脚本拷贝到一个 Jenkinsfile 中,将该文件放入上面的 git 仓库中,但是要注意的是,现在既然我们已经在 git 仓库中了,是不是就不需要 git clone 这一步骤了,所以我们需要将第一步 Clone 操作中的 git clone 这一步去掉。

如下:

复制node('joker-jnlp') {

stage('Prepare') {

echo "1.Prepare Stage"

script {

build_tag = sh(returnStdout: true, script: 'git rev-parse --short HEAD').trim()

}

echo "${build_tag}"

}

stage('Test') {

echo "2.Test Stage"

}

stage('Build') {

echo "3.Build Docker Image Stage"

sh "docker build -t registry.cn-hangzhou.aliyuncs.com/ik9s/jenkins-demo:${build_tag} ."

}

stage('Push') {

echo "4.Push Docker Image Stage"

withCredentials([usernamePassword(credentialsId: 'AliRegistry', passwordVariable: 'AliRegistryPassword', usernameVariable: 'AliRegistryUser')]) {

sh "docker login -u ${AliRegistryUser} registry.cn-hangzhou.aliyuncs.com -p ${AliRegistryPassword}"

sh "docker push registry.cn-hangzhou.aliyuncs.com/ik9s/jenkins-demo:${build_tag}"

}

}

stage('Deploy') {

echo "5. Change YAML File Stage"

def userInput = input(

id: 'userInput',

message: 'Choose a deploy environment',

parameters: [

[

$class: 'ChoiceParameterDefinition',

choices: "Dev\nQA\nProd",

name: 'Env'

]

]

)

echo "This is a deploy step to ${userInput}"

sh "sed -i 's/<BUILD_TAG>/${build_tag}/' k8s.yaml"

sh "sed -i 's/<BRANCH_NAME>/${env.BRANCH_NAME}/' k8s.yaml"

echo "6. Deploy Stage"

if (userInput == "Dev") {

// deploy dev stuff

} else if (userInput == "QA"){

// deploy qa stuff

} else {

// deploy prod stuff

}

sh "kubectl apply -f k8s.yaml -n default"

}

}

然后我们更改上面的 jenkins-demo 这个任务,点击 Configure -> 最下方的 Pipeline 区域 -> 将之前的 Pipeline Script 更改成 Pipeline Script from SCM,然后根据我们的实际情况填写上对应的仓库配置,要注意 Jenkinsfile 脚本路径。

在实际的项目中,往往一个代码仓库都会有很多分支的,比如开发、测试、线上这些分支都是分开的,一般情况下开发或者测试的分支我们希望提交代码后就直接进行 CI/CD 操作,而线上的话最好增加一个人工干预的步骤,这就需要 Jenkins 对代码仓库有多分支的支持,当然这个特性是被 Jenkins 支持的。

然后新建一个 Jenkinsfile 文件,配置如下:

复制node('joker-jnlp') {

stage('Prepare') {

echo "1.Prepare Stage"

checkout scm

script {

build_tag = sh(returnStdout: true, script: 'git rev-parse --short HEAD').trim()

if (env.BRANCH_NAME != 'master') {

build_tag = "${env.BRANCH_NAME}-${build_tag}"

}

}

}

stage('Test') {

echo "2.Test Stage"

}

stage('Build') {

echo "3.Build Docker Image Stage"

sh "docker build -t registry.cn-hangzhou.aliyuncs.com/ik9s/jenkins-demo:${build_tag} ."

}

stage('Push') {

echo "4.Push Docker Image Stage"

withCredentials([usernamePassword(credentialsId: 'AliRegistry', passwordVariable: 'AliRegistryPassword', usernameVariable: 'AliRegistryUser')]) {

sh "docker login -u ${AliRegistryUser} registry.cn-hangzhou.aliyuncs.com -p ${AliRegistryPassword}"

sh "docker push registry.cn-hangzhou.aliyuncs.com/ik9s/jenkins-demo:${build_tag}"

}

}

stage('Deploy') {

echo "5. Deploy Stage"

if (env.BRANCH_NAME == 'master') {

input "确认要部署线上环境吗?"

}

sh "sed -i 's/<BUILD_TAG>/${build_tag}/' k8s.yaml"

sh "sed -i 's/<BRANCH_NAME>/${env.BRANCH_NAME}/' k8s.yaml"

sh "kubectl apply -f k8s.yaml --record"

}

}

在第一步中我们增加了checkout scm命令,用来检出代码仓库中当前分支的代码,为了避免各个环境的镜像 tag 产生冲突,我们为非 master 分支的代码构建的镜像增加了一个分支的前缀,在第五步中如果是 master 分支的话我们才增加一个确认部署的流程,其他分支都自动部署,并且还需要替换 k8s.yaml 文件中的环境变量的值。

三、BlueOcean

我们这里使用 BlueOcean 这种方式来完成此处 CI/CD 的工作,BlueOcean 是 Jenkins 团队从用户体验角度出发,专为 Jenkins Pipeline 重新设计的一套 UI 界面,仍然兼容以前的 fressstyle 类型的 job,BlueOcean 具有以下的一些特性:

- 连续交付(CD)Pipeline 的复杂可视化,允许快速直观的了解 Pipeline 的状态

- 可以通过 Pipeline 编辑器直观的创建 Pipeline

- 需要干预或者出现问题时快速定位,BlueOcean 显示了 Pipeline 需要注意的地方,便于异常处理和提高生产力

- 用于分支和拉取请求的本地集成可以在 GitHub 或者 Bitbucket 中与其他人进行代码协作时最大限度提高开发人员的生产力。

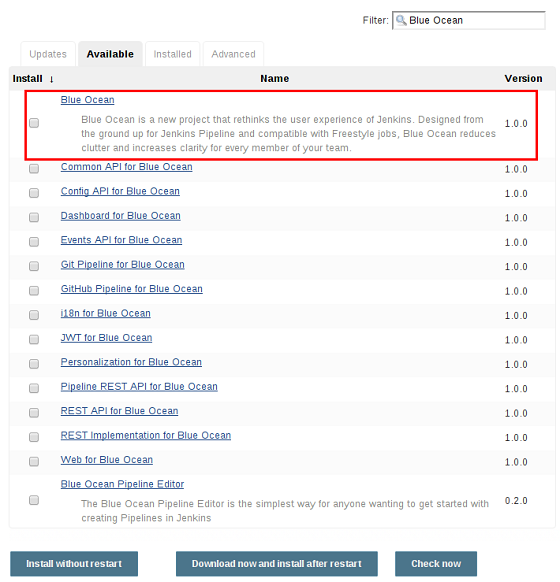

BlueOcean 可以安装在现有的 Jenkins 环境中,也可以使用 Docker 镜像的方式直接运行,我们这里直接在现有的 Jenkins 环境中安装 BlueOcean 插件:登录 Jenkins Web UI -> 点击左侧的 Manage Jenkins -> Manage Plugins -> Available -> 搜索查找 BlueOcean -> 点击下载安装并重启

3.1、创建Pipeline

点击创建:

获取Token的步骤:

然后获取Token:

创建完成如下所示:

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK