BugKu MISC 部分题目Write_up(二)

source link: https://yaofeifly.github.io/2017/09/22/bugku2/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

BugKu MISC 部分题目Write_up(二)

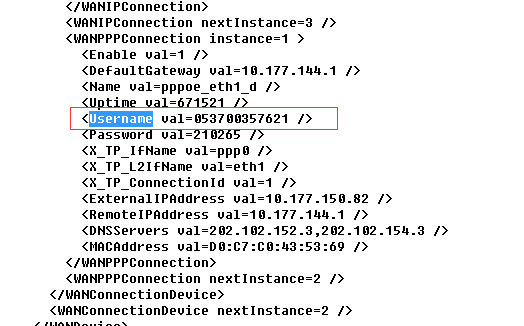

第七题: 宽带信息泄露

1.直接通过网址下载conf.bin到本地。查看题目描述flag是宽带用户名:

2.对于bin文件,我们通过Routerpassview进行打开,由于flag是宽带用户名,所以我们直接搜索字符串username,找到相应flag:

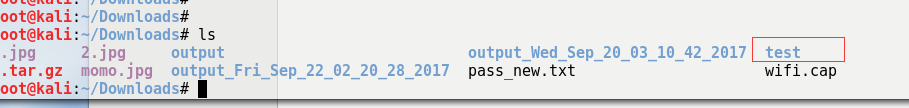

第八题: linux ??????

1.通过网址下载tar.gz压缩包,在linux虚拟机中通过命令tar -zxf 1.tar.gz解压:

2.得到test文件夹,进入test文件夹,看到一个flag文件,在linux中输入命令

2.得到test文件夹,进入test文件夹,看到一个flag文件,在linux中输入命令cat flag查看文件,获得flag:

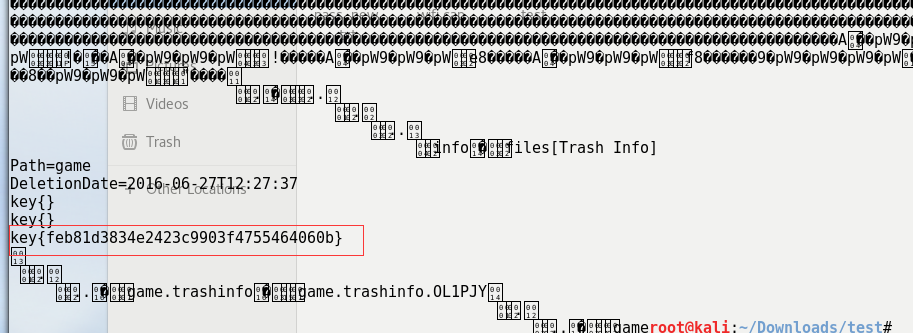

第九题: 中国菜刀,不再web里?

1.通过网址下载caidao.zip,解压同样得到一个cap包:

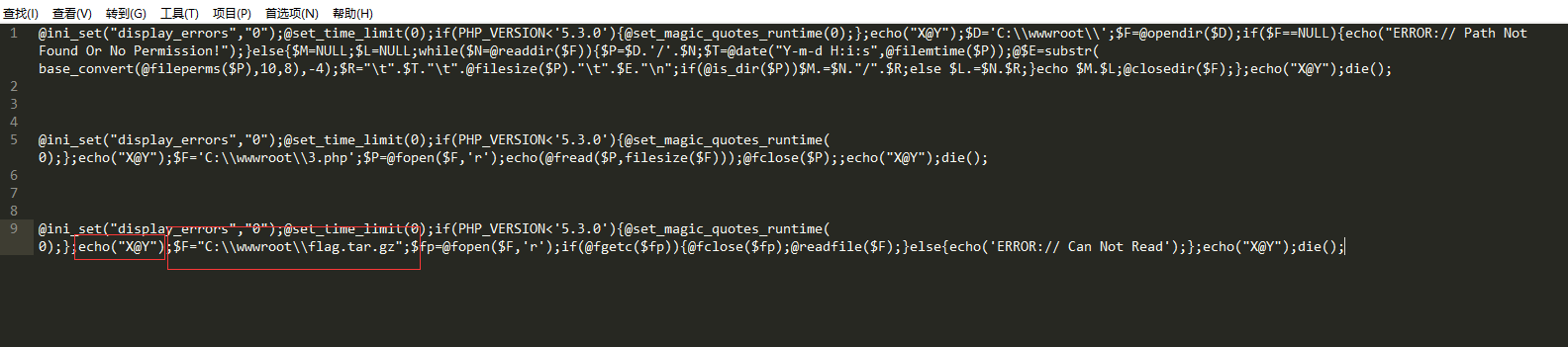

2.通过wireshark打开,可以看到是三个菜刀的攻击包,分别对攻击payload进行解码,如图:

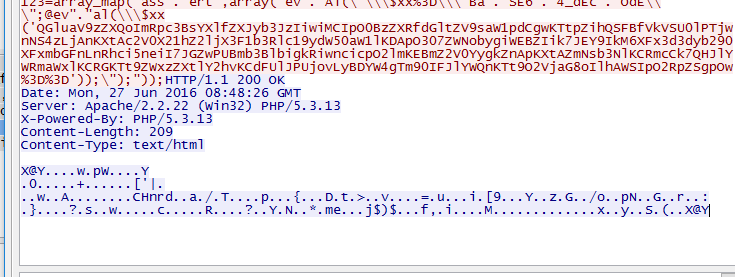

3.可以知道菜刀创建了一个flag.tar.gz,还有echo了字符串X@Y,所以第三个包的response,出去前后两个字符串X@Y就是flag.tar.gz

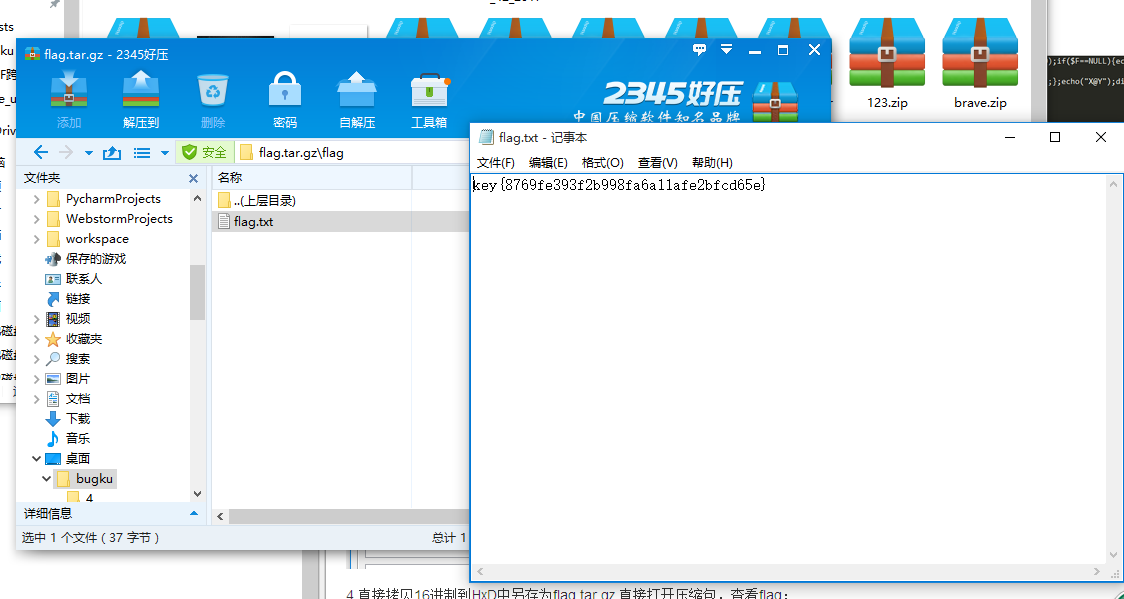

4.直接拷贝16进制到HxD中另存为flag.tar.gz,直接打开压缩包,查看flag:

第十题: 这么多数据包

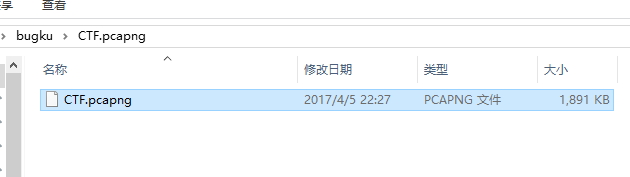

1.根据网址下载一个zip包,解压缩之后是一个cap包;

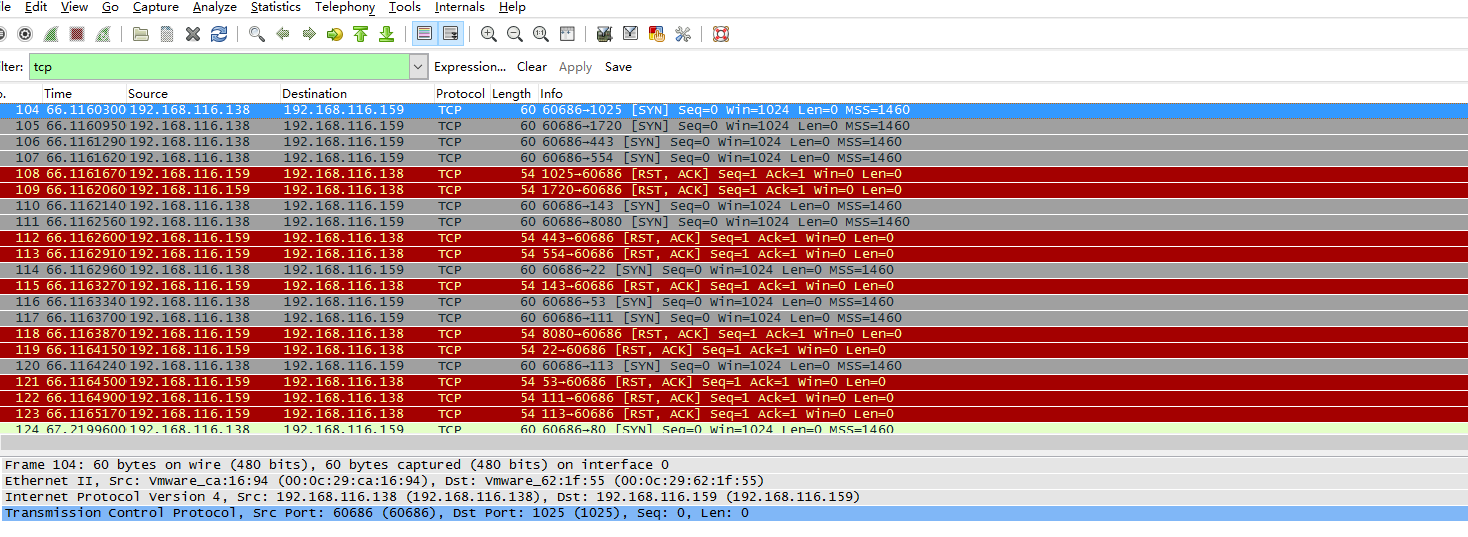

2.通过wireshark打开cap包,可以看到有很多数据包,可以肯定这些都是混淆流量,同时,可以看到很多都是数据包的length都是0:

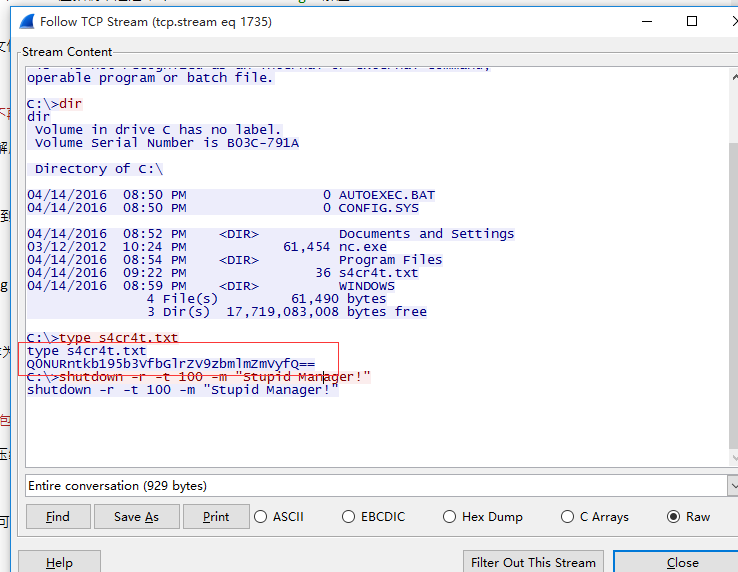

3.直接拖到最后,找到getshell流,follow tcp 流,可以看一串base64字符串:

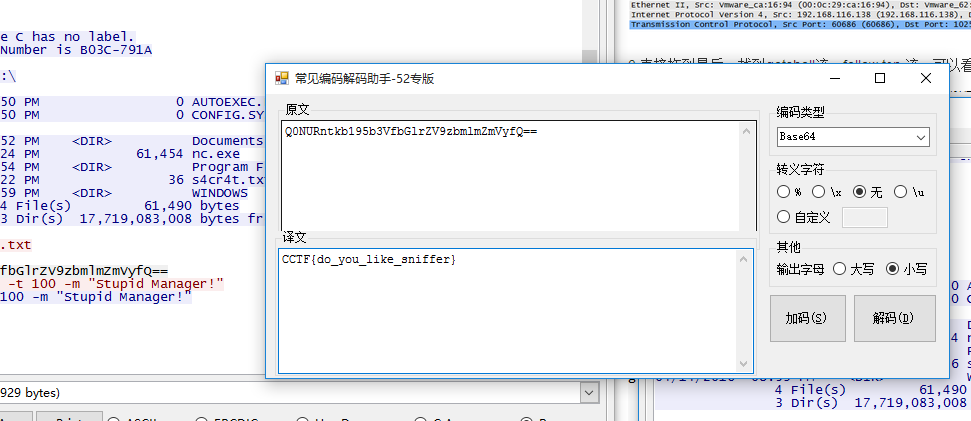

4.base64解码字符串得到flag:

第十一题: 再来一道隐写

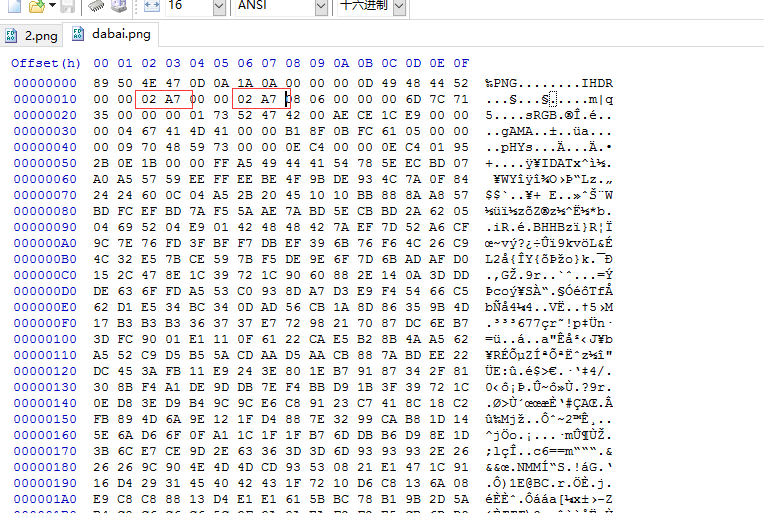

1.通过网址下载zip包,解压得到一个dabai.png,这一题和第一题类似,通过HxD将图片宽和高都设置为02 A7,另存图片查看flag:

第十二题: 想蹭网先解开密码

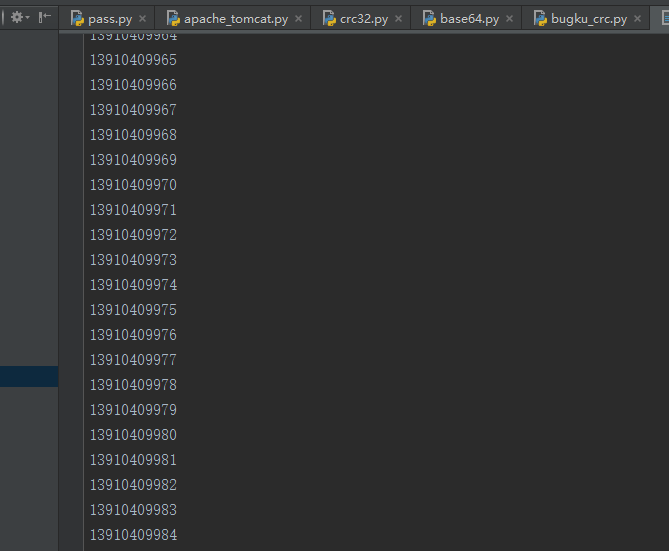

1.通过题目描述我们可以知道这题就是一个给你7位,另外四位都是纯数字的爆破题:

2.直接通过密码字典生成器生成4位纯数字密码字典,再把前面加上7位已知值,得到爆破字典

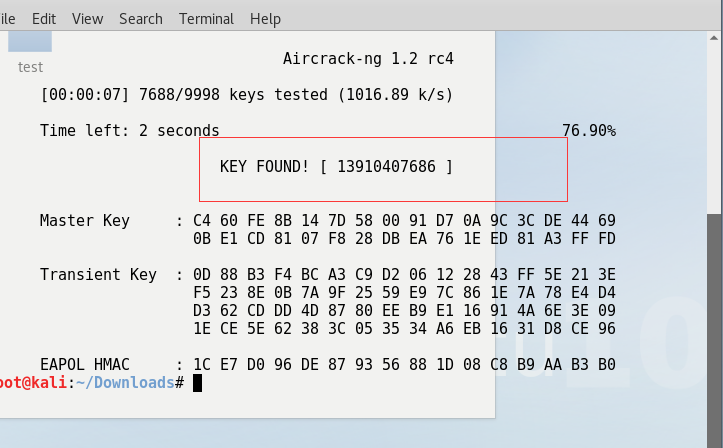

3.在kali虚拟机中通过命令 aircrack-ng -w pass_new.txt wifi.cap爆破得到手机号:

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK