小型企业的五个经过验证的网络安全技巧

source link: https://www.51cto.com/article/784084.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

小型企业的五个经过验证的网络安全技巧

虽然大型企业确实每天都会成为网络攻击的目标,但实际上面临最大损失风险的是小型企业。

这是因为威胁行为者将小型企业视为容易攻击的目标,因为它们通常不会像金融机构或科技公司那样投资于网络安全。

在本文中,我将分享五种方法来保护您的小型企业免受最常见的网络攻击。当谈到保护您的业务时,这些是您应该采取的最低限度的步骤。

可以采取哪些步骤来保护您的企业免受网络攻击?

简而言之,小型企业可以通过制定和执行安全策略、实施安全意识培训、安装垃圾邮件过滤器和反恶意软件、执行例行网络漏洞扫描以及进行渗透测试来保护自己免受大多数网络攻击。

安全对您来说有何价值?

一些最强大的系统雇用了数百名安全专业人员来维护其网络安全。这些组织有能力部署基于主机的网络入侵防御/检测系统和 SSL 解密服务器。

不惜一切代价确保安全,对吗?不幸的是,安全性需要付出一些代价,并且根据解决方案,资源成本会迅速增加。

值得一提的另一点是,通过添加一些安全层(例如加密数据库中的所有数据字段),您会减慢员工对该数据的访问速度,因为解密需要额外的资源和时间。

虽然网络安全是一门不断发展的学科,但以下 5 种方法将有助于减少最常见类型的网络漏洞的暴露。

1. 制定网络安全政策

网络安全策略为员工提供了做什么、何时做以及谁可以访问系统或信息的路线图。合规性、法规或法律也需要政策。

网络安全政策的一些示例包括:

- 密码恢复策略– 密码恢复策略的目的是建立创建强密码和保护这些密码的标准。

- 安全响应计划政策 – 安全响应计划政策的目的是要求 Infosec 团队支持的所有业务部门都制定和维护安全响应计划。

- 服务器审核策略 – 服务器审核策略的目的是确保公司部署的所有服务器都根据公司安全策略进行配置。

您可以免费访问我们的 50 个网络安全策略模板库,以制定策略来保护您的企业免受网络攻击。

从漏洞风险评估开始:

保护您的企业免受网络攻击取决于您对风险的承受能力。换句话说,你想保护什么以及你愿意花多少钱来保护它?

执行漏洞风险评估是确定网络安全投资水平的关键第一步。

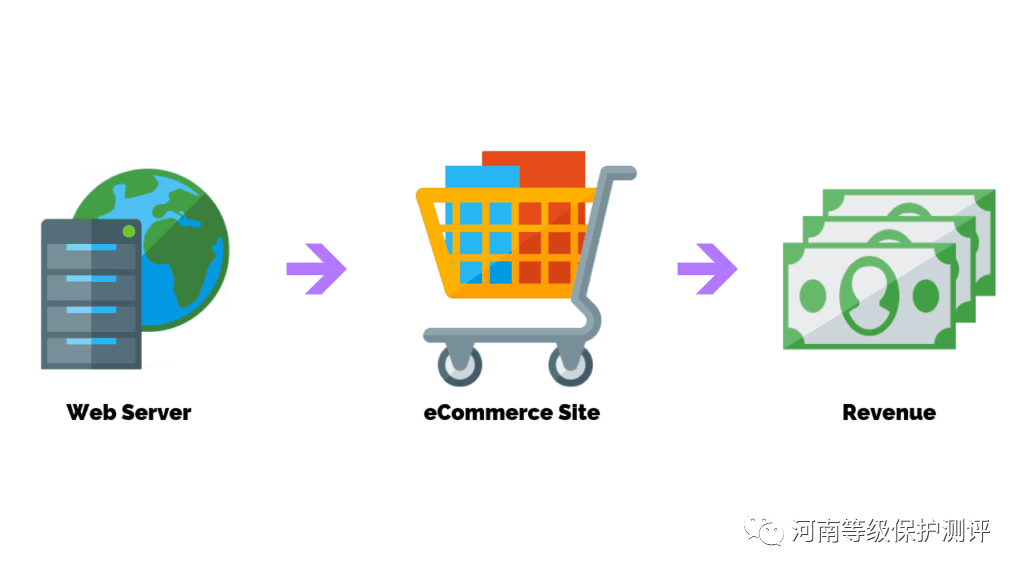

想象一下,您有一个 Web 服务器托管您的电子商务网站之一,每月收入为 100 万美元。

现在,想象一下最坏的情况。

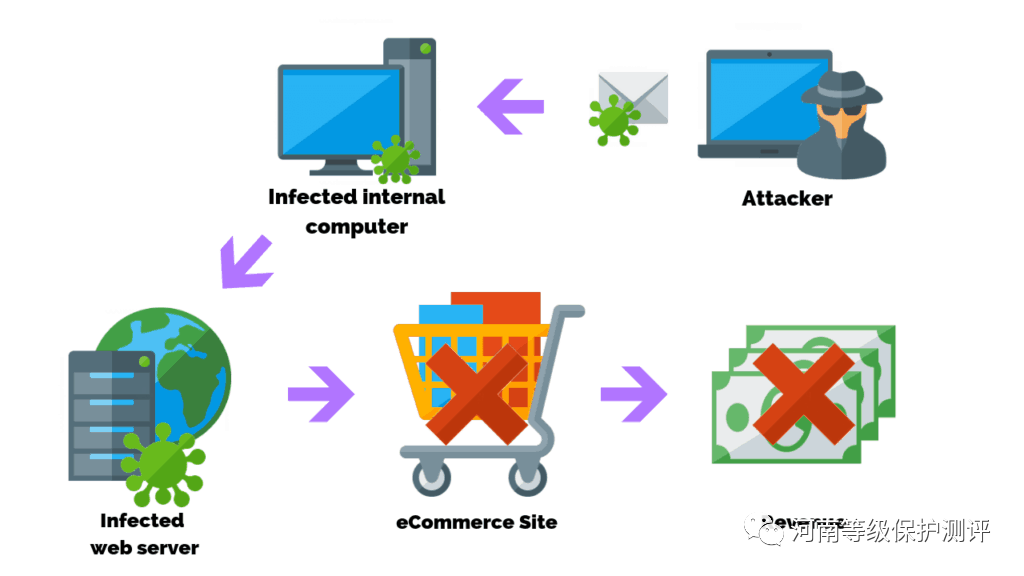

黑客将受感染的恶意软件发送到有权访问 Web 服务器的内部计算机。然后,攻击者部署恶意代码,导致网站瘫痪。

- 如果网站宕机 1 周,会对您的业务产生什么影响?

- 恢复系统并使站点再次运行的成本是多少?

- 您的企业声誉的成本是多少?

- 对 Web 服务器的攻击是否会分散您的注意力,其主要目标是否是您的客户数据?

网络风险评估和安全策略涵盖这些场景,以明确定义您的企业在发生安全漏洞时将采取的行动。如果定义明确,这些策略可以降低与网络攻击相关的成本,并完全减轻或预防网络攻击。

2. 实施安全意识培训

内部用户是公司网络安全的最大威胁,因此98% 的网络攻击依赖社会工程也就不足为奇了。

幸运的是,安全意识培训和教育已被证明是减轻社会工程师攻击的最有效工具之一。意识培训告知并教育用户如何识别和报告网络攻击或威胁。

通常建议亲自进行此培训,并且每年至少进行一次。虽然收集所有人的成本听起来可能很昂贵,但考虑一下丢失所有数据的替代方案成本更高。

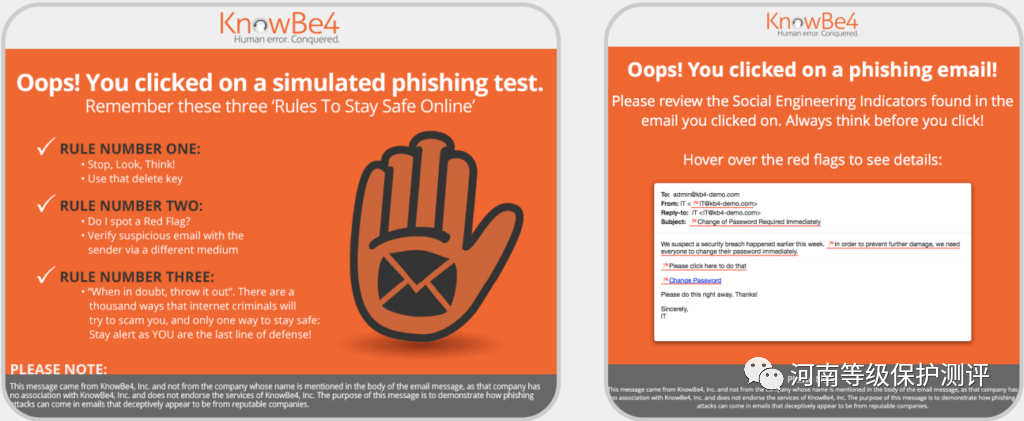

安全意识培训软件(例如 KnowBe4)是用于发送网络钓鱼电子邮件模拟测试的流行解决方案。电子邮件活动旨在模仿社会工程攻击并随机发送给网络内的用户。

如果用户单击链接或输入凭据(用户名和密码),他们将被重定向到通知他们网络钓鱼活动的页面。

然后,用户需要接受补救培训,以防止该行为再次发生。仪表板以图形方式显示测试数据,供系统管理员报告。值得注意的是,还应该评估物理安全,因为社会工程攻击并不总是远程传递。

3.在邮件网关上安装垃圾邮件过滤器和反恶意软件

电子邮件是传播恶意软件和社会工程攻击的主要方法。虽然员工确实在其工作站上安装了防病毒和反恶意软件软件,但建议将它们添加到邮件服务器中,作为深度防御方法的一部分。

设置垃圾邮件过滤器是一种平衡行为。一方面,网络管理员希望阻止所有恶意流量。另一方面,如果过滤器过于激进,那么合法流量就会被阻止,最终用户就会开始抱怨。

使用 2-3 周后,可以建立网络基线并进行进一步调整。

垃圾邮件过滤器和反恶意软件软件如何工作?

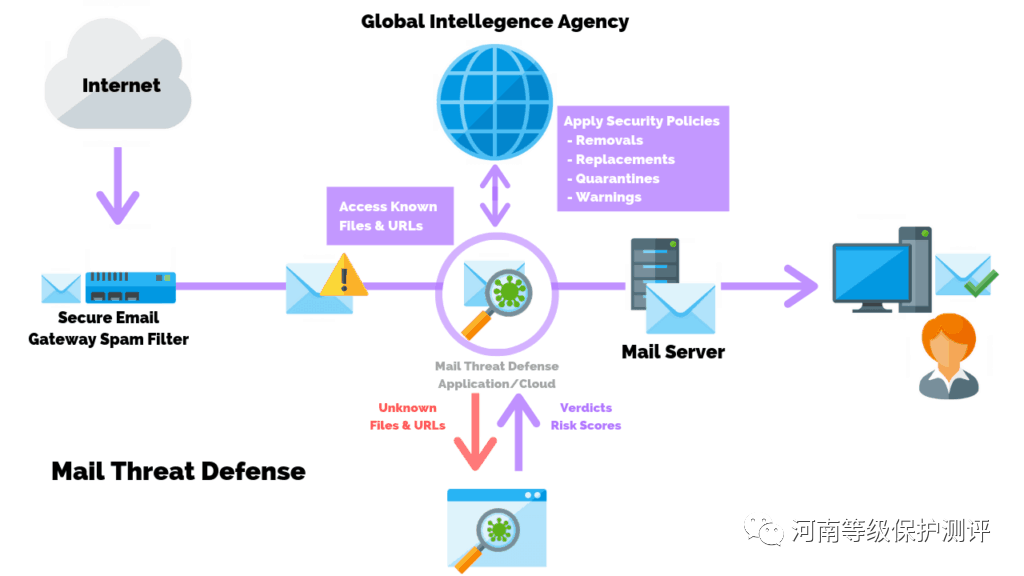

垃圾邮件过滤器通过使用列出已知恶意软件签名的全局威胁字典从源头阻止流量。如果检测到已知签名作为电子邮件中的附件,则从用户的角度来看,威胁将被透明地阻止。

这个想法是,到达最终用户的垃圾邮件流量越少,恶意链接被点击的可能性就越小。

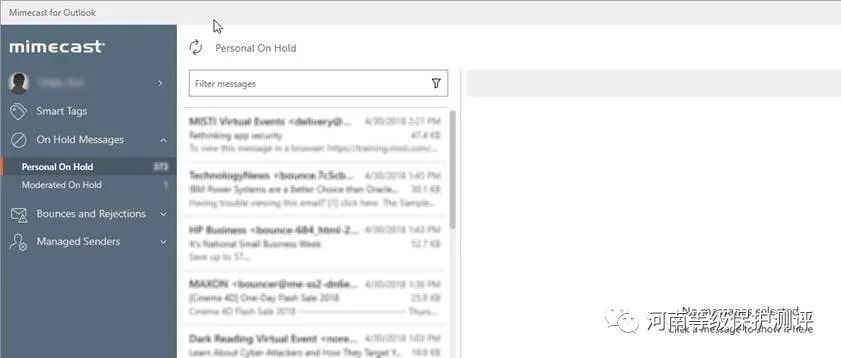

上图显示了如何在您的邮件服务器上设置垃圾邮件过滤器。

- 外部请求发送、穿过 Web 服务器的防火墙并到达过滤器。

- 垃圾邮件过滤器检测附加的可疑文件或 URL 并标记电子邮件。

- 扫描附件并与已知威胁的威胁字典进行比较。

- 然后在沙箱环境中打开电子邮件以向用户确认其安全性。

- 电子邮件被转发到邮件服务器,然后转发到最终用户的邮箱。

Mimecast等系统提供垃圾邮件过滤和反恶意软件功能。用户会收到已发送到其帐户的电子邮件的“摘要”。然后,用户可以选择阻止、确认或始终允许单个电子邮件或整个域。

4. 执行网络漏洞扫描和评估

执行例行网络漏洞扫描是测试网络安全控制的好方法,可以在内部或外部执行。

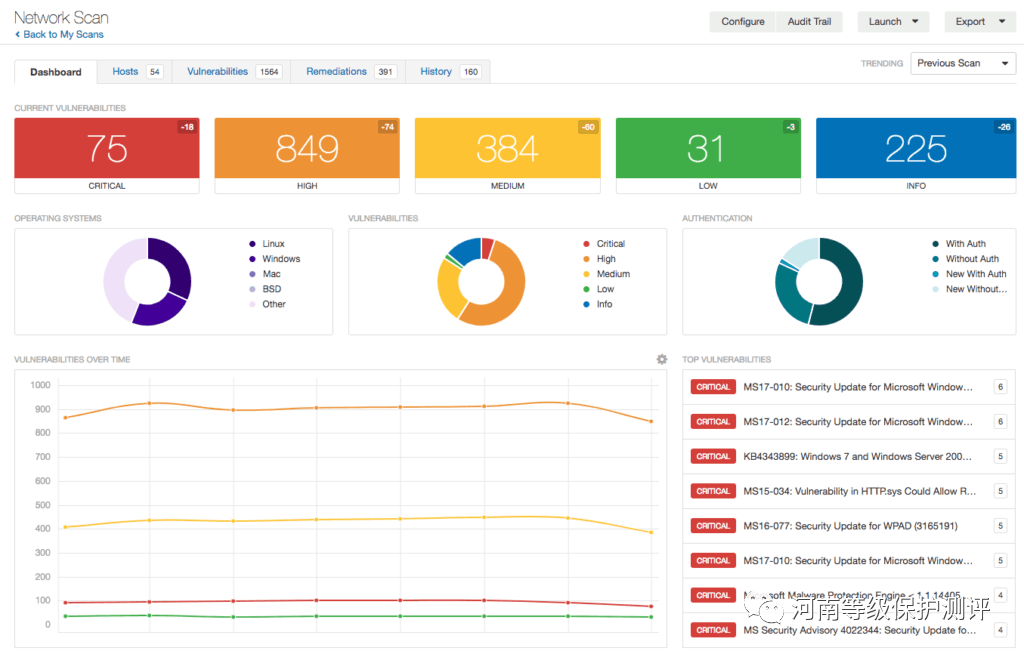

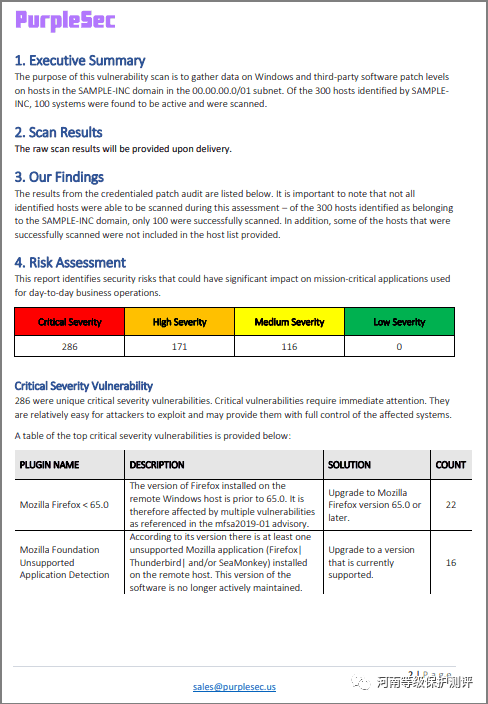

网络扫描的目标是识别已知漏洞、缺乏安全控制和常见的错误配置。

网络漏洞扫描器(例如 Nessus)用于扫描端口、分析协议和映射网络。这为网络管理员提供了有关网络上哪些主机正在运行哪些服务的详细信息。

大多数扫描仪都会在仪表板中显示收集的信息,列出发现的每个漏洞及其严重性。除了提供原始扫描结果之外,大多数漏洞扫描服务还包括一份评估报告,其中包含解决风险系统的修复计划。

漏洞扫描可以每周、每月、每季度或每年执行,具体取决于您存储的数据类型以及合规性因素。

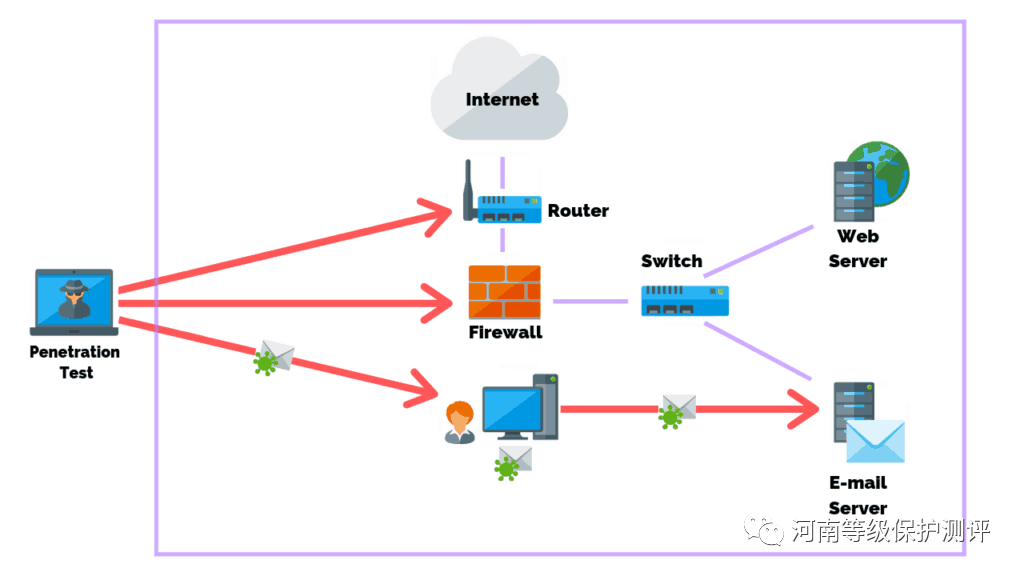

5. 进行渗透测试

您的企业可以制定最佳策略,每周扫描网络,每天修补系统,但您永远不会 100% 没有漏洞。除非您的系统经过真正的压力测试,否则您无法确定现有的安全措施是否足够。

渗透测试是针对网络的模拟攻击,旨在测试 IT 安全系统。这些笔测试通常由第三方进行,他们寻找可利用的漏洞并提供改进安全措施的建议。

渗透测试通常每年进行 1-2 次。这部分是由于成本,但也是由于渗透测试的侵入性对业务的潜在影响。然而,某些合规性、行业、法规和法律明确定义了渗透测试的要求。

在大多数情况下,渗透测试超出了中小型企业的预期。如果上面的基础知识还没有被涵盖,那么你的网络将被撕成碎片。最终结果是为已知的信息支付 20,000 美元。

由于恶意行为者试图寻找新的方法来利用和访问您的企业系统,因此网络漏洞始终面临受到损害的威胁。幸运的是,您可以采取许多步骤来保护您的企业免受网络攻击,包括:制定和执行网络安全策略、实施安全意识培训、向邮件服务器添加电子邮件垃圾邮件过滤器和反恶意软件软件、执行例行操作漏洞扫描,并进行渗透测试。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK