Kimsuky 组织 AppleSeed 恶意软件攻击趋势分析

source link: https://paper.seebug.org/3102/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

Kimsuky 组织 AppleSeed 恶意软件攻击趋势分析

16小时之前2024年01月04日威胁情报

原文链接:Kimsuky 그룹의 AppleSeed 악성코드 공격 동향 분석

译者:知道创宇404实验室翻译组

受到朝鲜支持的 Kimsuky 威胁组织自 2013 年以来一直处于活跃状态。该组织最初主要对韩国的朝鲜研究机构实施网络攻击。从 2014 年起,已确认该组织针对韩国能源部门发起的网络攻击。自 2017 年开始,还确认了该组织对韩国以外其他国家实施的网络攻击行为。主要通过鱼叉式网络钓鱼攻击攻击国防、军工、媒体、外交、政府机构和学术领域,旨在窃取组织内部信息和技术。

Kimsuky 组织一般采用针对性强的鱼叉式网络钓鱼攻击作为其网络渗透的初始策略。然而,近期他们越来越频繁地采用 LNK 格式快捷方式进行攻击。尽管在最新的攻击案例中,这种 LNK 的使用比例有所上升,但同时也观察到持续使用 JavaScript 恶意软件和恶意文档文件进行攻击的案例。

JavaScript 恶意软件的攻击活动主要集中在传播 AppleSeed 。在《Kimsuky 组织的 APT 攻击分析报告(AppleSeed、PebbleDash)》中,已经对此类攻击进行了详细分析。该报告虽然在 2021 年 11 月发布,但最近的情况显示,Kimsuky 组织仍然在利用 AppleSeed 进行攻击。在部署 AppleSeed 的过程中,不仅利用了 JavaScript,还涉及到了 Excel 宏的恶意软件。

AppleSeed 在攻击过程中的显著特点,即采用了持续多年且相似的攻击方法,且其所用恶意软件的核心特性未发生显著变化。特别是自 2022 年首次发现在控制了受感染系统之后使用的信息窃取恶意软件和 RDP(远程桌面协议)修补程序恶意软件以来,这些文件仍然在使用。

在本文中,我们将探讨最近攻击中使用的恶意软件的特征,以及与之前报告中描述的特征的比较。具体来说,尽管 AppleSeed 恶意软件的基本使用方式保持不变,但新的变化包括了对参数进行检查,以及使用名为 AlphaSeed 的 AppleSeed 恶意软件变体。此外,最近的攻击中,与过去主要在安装 AppleSeed 之后使用 RDP 控制受感染系统的方式不同,近期频繁出现了安装 Chrome 远程桌面的情况。

1. AppleSeed

AppleSeed 是一种后门,可以执行从 C&C 服务器接收到的攻击者命令。攻击者可以使用 AppleSeed 来控制受感染的系统,它还支持安装额外恶意代码的下载程序功能、键盘记录和屏幕捕获,以及从用户系统收集和传输文件的信息盗窃功能。

在以往的攻击案例中,AppleSeed 通常使用 JavaScript dropper 进行分发。JavaScript dropper 负责安装AppleSeed,生成并展示 HWP、PDF 等文档文件,使普通用户误以为他们正常地打开了文档文件。

尽管安装的 AppleSeed 在核心特性上与过去相似,但自 2022 年初以来,JavaScript 恶意软件的使用方式发生了变化:不再直接安装 AppleSeed,而是通过一个 dropper 生成 AppleSeed。这一变化的特点是,在安装过程中不仅增加了 dropper,还引入了在执行恶意代码时检查参数的功能。AppleSeed 的动态链接库(DLL)版本是通过 Regsvr32 进程安装的,并通过"/i"选项传递参数。AppleSeed会检查这些参数,仅在检测到特定字符串时才进行安装,否则会自动删除自身。因此,在沙箱环境中,单独的 AppleSeed DLL 无法执行任何恶意操作。

- AppleSeed 执行参数示例:regsvr32.exe /s /n /i:1qa2ws4rf “C:\Users{UserName}\AppData\Roaming\FoxitReader\Service\FoxitReaderUpdate.db”

| 时期 | 参数列表 |

|---|---|

| 过去 | 123qweasdzxc |

| 123qweASDTYU | |

| 12345QWERTY | |

| 1q2w3e4r! | |

| 2wsx!QAZ3edc | |

| $%ERT345ert | |

| 最近 | 12qw3ed |

| 1qa2ws4rf |

表 1:安装 AppleSeed 时使用的参数

AppleSeed 通常被安装在系统的%APPDATA%”或“%PROGRAMDATA%路径下。在这些位置,特定的文件夹和文件名被设计成模仿常见软件,例如AntiVirus、Chrome 或 Adobe。虽然过去 AppleSeed 主要被安装在 %PROGRAMDATA%路径下,但最近它更频繁地出现在%APPDATA%路径中。以下表格详细列出了 AppleSeed 的不同安装路径,并对近几个月内确认的攻击中使用的路径名称进行了特别分类。

| 时间 | 安装路径 |

|---|---|

| 过去 | %APPDATA%\EastSoft\Control\Service\EastSoftUpdate.dll %APPDATA%\ESTsoft\AlLUpdate\AlCommon.dll %APPDATA%\ESTsoft\Common\ESTCommon.dll %APPDATA%\ESTsoft\Common\ko-kr.dll %APPDATA %\ESTsoft\updat\ESTCommon.dll %APPDATA%\Microsoft\Windows\Defender\AutoUpdate.dll %APPDATA%\Microsoft\Windows\Defender\patch.dll %PROGRAMDATA%\Firmware\ESTsoft\Common\ESTCommon.dll %PROGRAMDATA %\Firmware\Microsoft\Windows\Defender\AutoUpdate.dll %PROGRAMDATA%\Software\Ahnlab\Service\AutoService.dll %PROGRAMDATA%\Software\ControlSet\Service\ServiceScheduler.dll %PROGRAMDATA%\Software\Defender\Windows\Update \AutoUpdate.dll %PROGRAMDATA%\Software\ESTsoft\Common\ESTCommon.dll %PROGRAMDATA%\Software\Microsoft\AvastAntiVirus\AvastUpdate.dll %PROGRAMDATA%\Software\Microsoft\Avg\AvgSkin.dll %PROGRAMDATA%\software\microsoft \iecleaner\cpature\iecaptureclean.dll %PROGRAMDATA%\Software\Microsoft\Network\NetworkService.dll %PROGRAMDATA%\Software\Microsoft\Printer\PrinterService.dll %PROGRAMDATA%\Software\Microsoft\Service\TaskScheduler.dll %PROGRAMDATA% \Software\Microsoft\Windows\AutoDefender\UpdateDB.dll %PROGRAMDATA%\Software\Microsoft\Windows\AutoPatch\patch.dll %PROGRAMDATA%\Software\Microsoft\Windows\Chrome\GoogleUpdate.dll %PROGRAMDATA%\Software\Microsoft\ WIndows\Defender\AutoCheck.dll %PROGRAMDATA%\Software\Microsoft\Windows\Defender\AutoUpdate.dll %PROGRAMDATA%\Software\Microsoft\Windows\Defender\update.dll %PROGRAMDATA%\Software\Microsoft\Windows\Explorer\FontChecker .dll %PROGRAMDATA%\Software\Microsoft\Windows\FontChecker.dll %PROGRAMDATA%\Software\Microsoft\Windows\MDF\WDFSync\WDFSync.dll %PROGRAMDATA%\Software\Microsoft\Windows\MetaSec\MetaSecurity.dll %PROGRAMDATA% \Software\Microsoft\Windows\Patch\patch.dll %PROGRAMDATA%\Software\Microsoft\Windows\Protect\ProtectUpdate.dll %PROGRAMDATA%\Software\Microsoft\Windows\Secrity\AutoCheck.dll |

| 最近 | %APPDATA%\Abode\Service\AdobeService.dll %APPDATA%\Acrobatreader\Service\AcrobatReaderUpdate.db %APPDATA%\chrome\Service\updategoogle.dll %APPDATA%\EastSoft\Control\Service\EastSoftUpdate.dll %APPDATA%\ FoxitReader\Service\FoxitReaderUpdate.db %APPDATA%\ProtectSoft\Update\Service\ProtectSoftUpdate.db |

表 2:AppleSeed 安装路径

2. AlphaSeed

AlphaSeed 是一款使用 Go 语言开发的恶意软件,其功能与 AppleSeed 类似,包括执行命令和窃取信息。由于这些功能上的相似性以及二进制文件中的路径名,S2W 公司将此恶意软件命名为 AlphaSeed。

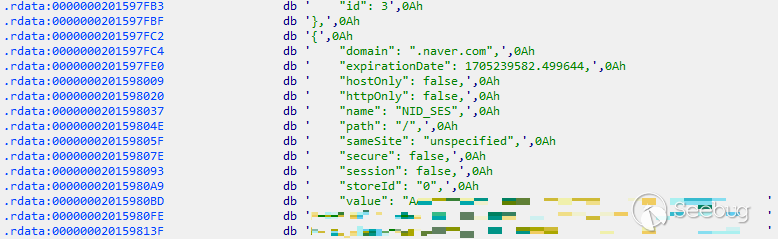

与 AppleSeed 相比,AlphaSeed 的大部分功能虽然相似,但也有一些区别。AlphaSeed 的开发语言是 Go,并使用名为 ChromeDP 的工具进行 C&C 通信。AppleSeed 在接收攻击者命令或窃取信息时,主要使用 HTTP 协议或电子邮件协议,如 SMTP 和 IMAPS 。相比之下,AlphaSeed 虽然也使用电子邮件进行 C&C 通信,但不是通过直接发送邮件,而是通过使用 ChromeDP 来完成。其登录过程也不同,AlphaSeed 不是使用密码直接登录,而是利用特定账户所需的 cookie 进行登录。

图1:登录所需的 Cookie 值

AlphaSeed 至少自 2022 年 10 月起被用于发起攻击,其传播方式与 AppleSeed 相似,同样利用 JavaScript dropper 进行传播。由于 AlphaSeed 的二进制文件是以动态链接库(DLL)格式运行于 Regsvr32 进程中,因此其实际安装过程与 AppleSeed 相似。

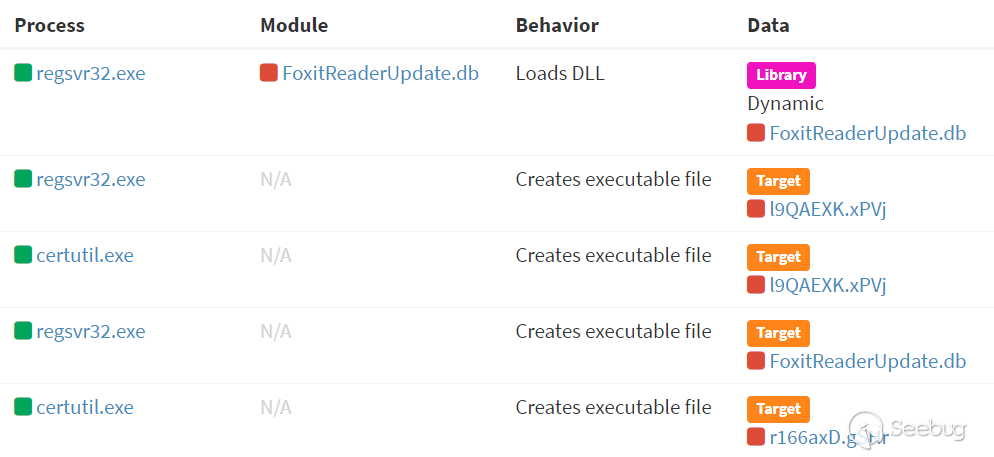

在针对同一目标的攻击中,攻击者有时会同时部署 AlphaSeed 和 AppleSeed 。尽管在某些情况下,最初的分发阶段尚未得到确认,但根据 AlphaSeed 和 AppleSeed 几乎同时被安装,以及证书工具(certutil.exe)的使用情况来看,可以推断在大多数情况下这些恶意软件是通过 JavaScript dropper 安装的。

图 2:AlphaSeed 和 AppleSeed 一起用于攻击

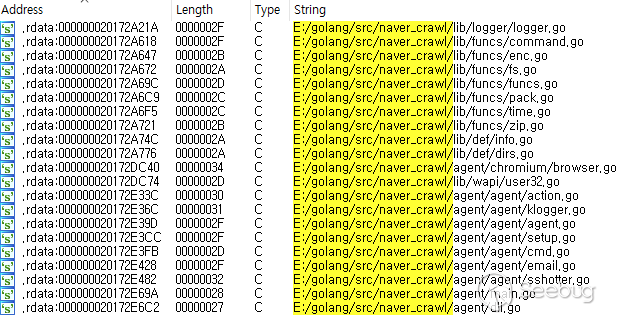

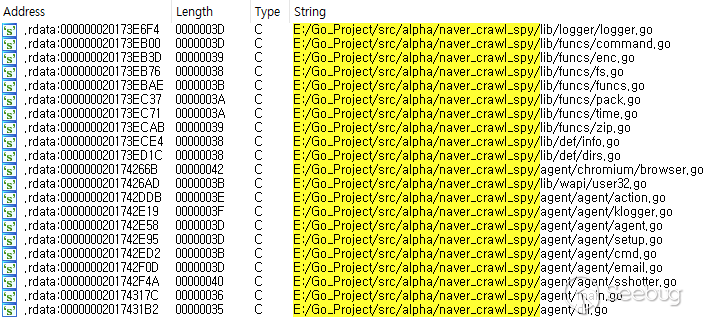

2022 年 10 左右发现的 AlphaSeed ,二进制文件中确认的路径名称是E:/golang/src/naver_crawl/,而从2023年5月开始到最近使用的攻击中的 AlphaSeed 二进制文件,路径名称是E:/Go_Project/src/alpha/naver_crawl_spy/。

图 3:2022 年10 月确认的 AlphaSeed 路径名称

图 4:自 2023 年 5 月至今使用的路径名称

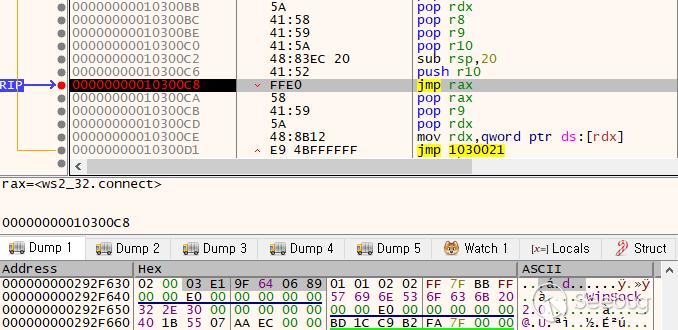

3. Meterpreter

Metasploit 是一种用于渗透测试的框架,这个工具可以用来检测企业或机构的网络和系统中的安全漏洞,并在渗透测试的各个阶段提供支持。Meterpreter 是 Metasploit 框架提供的一种后门恶意软件,用于控制感染的系统。

在使用 AppleSeed 进行网络攻击的过程中,Kimsuky 组织经常利用 Meterpreter。在2023年上半年,发现了使用 Go 语言开发的Meterpreter Stager。最近传播的 Meterpreter 有一个显著特点:不再使用 Go 语言,而是采用 C++ 进行自主开发。

图 5:下载 Metasploit Meterpreter 的 Shellcode

4.VNC——TightVNC、HVNC(TinyNuke)

Kimsuky 组织除了利用 RDP 外,还开发并使用 VNC 恶意软件来控制受感染的系统。迄今为止,已确认他们使用了两种类型的 VNC 恶意软件:TightVNC 和 HVNC。

TightVNC 本身是一种开源的 VNC 工具,但 Kimsuky 组织对其进行了定制。他们传播的 TightVNC 版本经过修改,允许在不安装服务的情况下独立使用反向 VNC 功能。因此,攻击者仅需运行 tvnserver,便可通过操作在 C&C 服务器上运行的 tvnviewer 来控制受感染系统的显示。

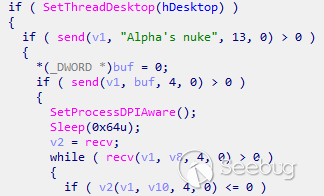

TinyNuke(也称为Nuclear Bot)是一种自 2016 年就被发现的银行恶意软件,具备 HVNC(隐藏桌面/VNC)、反向 SOCKS4 代理和网页浏览器表单捕获等功能。自 2017 年其源代码被公开以来,TinyNuke 已被多种攻击者使用,其 HVNC 和反向 SOCKS4 代理功能部分被其他恶意软件,如 AveMaria 和 BitRAT 等。

在传播 TinyNuke 时,Kimsuky 组织仅激活了其 HVNC 功能。在建立服务器与客户端间的 HVNC 通信时,TinyNuke 使用“AVE_MARIA”字符串进行验证。Kimsuky 组织有时原样使用此字符串,有时使用“LIGHT'S BOMB”字符串。自 2022 年上半年起,他们开始使用“Alpha’s nuke”字符串,这与最近确认的类型一致。

图 6:用于 HVNC 验证的字符串

Kimsuky 攻击组织持续对国内用户发起针对性的鱼叉式网络钓鱼攻击。该组织主要通过电子邮件附件散布伪装成文档的恶意软件,用户一旦执行这些文件,其正在使用的系统便有可能落入攻击者的控制之下。

为了实现对感染系统的控制,Kimsuky 组织部署了 AppleSeed、Meterpreter 和 VNC 等恶意软件,并利用了 Windows 操作系统中默认存在的 RDP。最近还发现他们通过 Google Chrome 的远程桌面功能实施远程控制。

为防止这些恶意软件的感染,用户应仔细核实电子邮件发件人的身份,并避免打开来源不明的文件。同时,保持操作系统、浏览器和其他软件的更新至关重要,安全软件更新至最新版本也是预防恶意软件感染的重要措施。

– Backdoor/Win.AppleSeed.C5565172 (2023.12.21.00)

– Backdoor/Win.AppleSeed.R626582 (2023.12.04.02)

– Malware/Win.Agent.R628198 (2023.12.18.02)

– Trojan/Win.VNC.C5563987 (2023.12.18.03)

– Trojan/Win.TinyNuke.C5563988 (2023.12.18.03)

– Backdoor/Win.AppleSeed.C5563985 (2023.12.18.03)

– Backdoor/Win.AlphaSeed.R628550 (2023.12.21.03)

– Malware/Win.Agent.R628198 (2023.12.18.02))

– Backdoor/Win.AlphaSeed.R628552 (2023.12.21.03)

– Backdoor/Win.Iedoor.R626024 (2023.11.29.02)

– Backdoor/Win.Iedoor.R625563 (2023.11.27.03)

– Backdoor/Win.AppleSeed.R625539 (2023.11.27.02)

– Dropper/Win.AppleSeed.R625538 (2023.11.27.02)

– Backdoor/Win.AppleSeed.R624029 (2023.11.24.00)

– Backdoor/Win.AppleSeed.R625553 (2023.11.27.03)

– Backdoor/Win.AppleSeed.C5502219 (2023.10.08.03)

行为诊断

– Execution/MDP.Regsvr32.M4470

– db5fc5cf50f8c1e19141eb238e57658c:AppleSeed (%APPDATA%\Abode\Service\AdobeService.dll)

– 6a968fd1608bca7255c329a0701dbf58:AppleSeed (%APPDATA%\Abode\Service\AdobeService.dll)

– cafc26b215550521a12b38de38fa802b:AppleSeed(%APPDATA%\Abode\Service\AdobeService.dll)

– 76831271eb117b77a57869c80bfd6ba6 : AppleSeed (%APPDATA%\FoxitReader\Service\FoxitReaderUpdate.db)

– b5d3e0c3c470d2d41967229e17259c87 : AppleSeed (%APPDATA%\chrome\Service\updategoogle.dll)

– 4511e57ae1eacdf1c2922bf1a94bfb8d : AppleSeed (%APPDATA%\EastSoft\Control \Service \EastSoftUpdate.dll)

– 02843206001cd952472abf5ae2b981b2 : AppleSeed (%APPDATA%\FoxitReader\Service\FoxitReaderUpdate.db)

– 8aeacd58d371f57774e63d217b6b6f98 : AppleSeed (%APPDATA%\Acrobatreader\Service\A crobat ReaderUpdate.db)

– cacf04cd560b70eaaf0e75f3da9a5e8f : AppleSeed (%APPDATA% \ProtectSoft\ Update\Service\ProtectSoftUpdate.db)

– 7a7937f8d4dcb335e96db05b2fb64a1b : AppleSeed (%APPDATA%\Abode\Service\AdobeService.dll)

– f3a55d49562e41c7d339fb52457513ba : AppleSeed (%APPDATA%\FoxitReader\Service\ Fox itReaderUpdate.db)

– 5d3ab2baacf2ad986ed7542eeabf3dab :AppleSeed Dropper

– d4ad31f316dc4ca0e7170109174827cf : AppleSeed Dropper

– 1f7d2cbfc75d6eb2c4f2b8b7a3eec1bf : AppleSeed Dropper

– ae9593c0c80e55ff49c28e28bf8bc887 : AppleSeed Dropper

– b6f17d59f38aba69d6da55ce36406729 : AppleSeed Dropper

– 153383634ee35b7db6ab59cde68bf526 : AppleSeed Dropper

– c560d3371a16ef17dd79412f6ea99d3a : AppleSeed Dropper

– 0cce02d2d835a996ad5dfc0406b44b01 : AppleSeed Dropper

– d94c6323c3f77965451c0b7ebeb32e13 : AlphaSeed (%USERPROFILE%.edge\edgemgmt.dat )

– 52ff761212eeaadcd3a95a1f8cce4030 : AlphaSeed (%USERPROFILE%.edge\edgemgmt.dat)

– 4cb843f2a5b6ed7e806c69e6c25a1025 : AlphaSeed (%USERPROFILE%.edge\edgemgmt.dat)

– b6ab96dc4778c67 04b6def5db448a020:AlphaSeed (%USERPROFILE%\ .edge\edgemgmt.dat)

– 232046aff635f1a5d81e415ef64649b7:Meterpreter(%PROGRAMDATA%\setting.dat)

- 58fafabd6ae8360c9d604cd314a27159:Meterpreter(%SystemRoot%\system32\setting.db)

- e582bd909800e87952eb1f206a279e47 : Meterpreter (%SystemRoot%\system32\service.db)

– ac99b5c1d66b5f0ddb4423c627ca8333 : Meterpreter

– e34669d56a13d607da1f76618eb4b27e : TinyNuke (HVNC)

– ee76638004c68cfc34ff1fea2a7565a7:TightVNC

C&C 地址

– hxxp://bitburny.kro[.]kr/aha/ : AppleSeed

– hxxp://bitthum.kro[.]kr/hu/ : AppleSeed

– hxxp://doma2.or[.]kr// : AppleSeed

– hxxp://my.topton.re[.]kr/address/ : AppleSeed

– hxxp://nobtwoseb1.ne[.]kr// : AppleSeed

– hxxp://octseven1.pe[.]kr//: AppleSeed

– hxxp://tehyeran1.re[.]kr// : AppleSeed

– hxxp://update.ahnlaib.kro[.]kr/aha/ : AppleSeed

– hxxp://update.doumi.kro[.]kr/aha/ :AppleSeed

– hxxp://update.onedrive.pe[.]kr/aha/ :AppleSeed

– hxxp://yes24.re[.]kr/aha/ :AppleSeed

– 104.168.145[.] 83:993 : Meterpreter

– 159.100.6[.]137:993 : Meterpreter

– 38.110.1[.]69:993 : Meterpreter

– 107.148.71[.]88:993 : Meterpreter

– 45.114.129[.]138: 33890:TinyNuke (HVNC)

– 45.114.129[.]138:5500:TightVNC

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3102/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3102/

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK