一条隐形短信让iPhone变"终极监控工具",附近设备信息都能获取!苹果惊人漏...

source link: https://www.qbitai.com/2024/01/111423.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

一条隐形短信让iPhone变“终极监控工具”,附近设备信息都能获取!苹果惊人漏洞历时4年才被发现

卡巴斯基员工都未能幸免于难

丰色 发自 凹非寺

量子位 | 公众号 QbitAI

苹果重大漏洞让数千部iPhone变“终极监控工具”——

而且居然过了四年才被发现?

最近,知名安全公司卡巴斯基曝光:

恶意者只需知道目标人士的电话号码或AppleID名称,即可向苹果手机用户发送一条不可见的iMessage信息。

接收者这边,什么都不需要做,这条信息隐藏的病毒就能开始自动工作。

它能收集受害者手机上几乎一切信息,包括地理位置、所有文件和数据、WhatsApp/iMessage/Telegram等程序内容、从摄像头和麦克风获取的信息甚至是附近其他苹果设备的东西。

连数十位卡巴斯基员工的设备都没有幸免于难(这家专攻安全的公司有多知名就不用咱多提了)。

消息一出,就引发大量网友围观:

连OpenAI科学家Andrej Karpathy都来了,再次完整地向大伙介绍了一遍事情经过。

据介绍,这起攻击2019年就发生了,但去年6月才首次被发现,而经过足足12个月的调查,卡巴斯基的安全研究员才发现其中的技术原理,现在才将之公布于众。

他们感叹:

这绝对是我们见过的最复杂的攻击链。攻击者拥有非常先进的技术能力。

具体怎么回事儿?

“iPhone成终极监控工具”

此次攻击的名称为“Triangulation”。

通过对整个攻击链进行全面分析,作者发现它一共利用了5个漏洞:一个自90年代以来就存在的老漏洞、2个内核漏洞、1个浏览器漏洞以及1个硬件漏洞。

其中有4个为零日漏洞——这意味着攻击者早就知道了苹果存在的“严重编程缺陷”。

尽管重启手机就可以消除此感染,但只要向设备重新发送一条新的iMessage信息就可以了。

因此,作者表示:

Triangulation可以将使用者的iPhone手机变成终极监控工具(新旧iPhone都支持)。

当然,除了iPhone,Mac、iPod、iPad、Apple TV和Apple Watch也受影响。

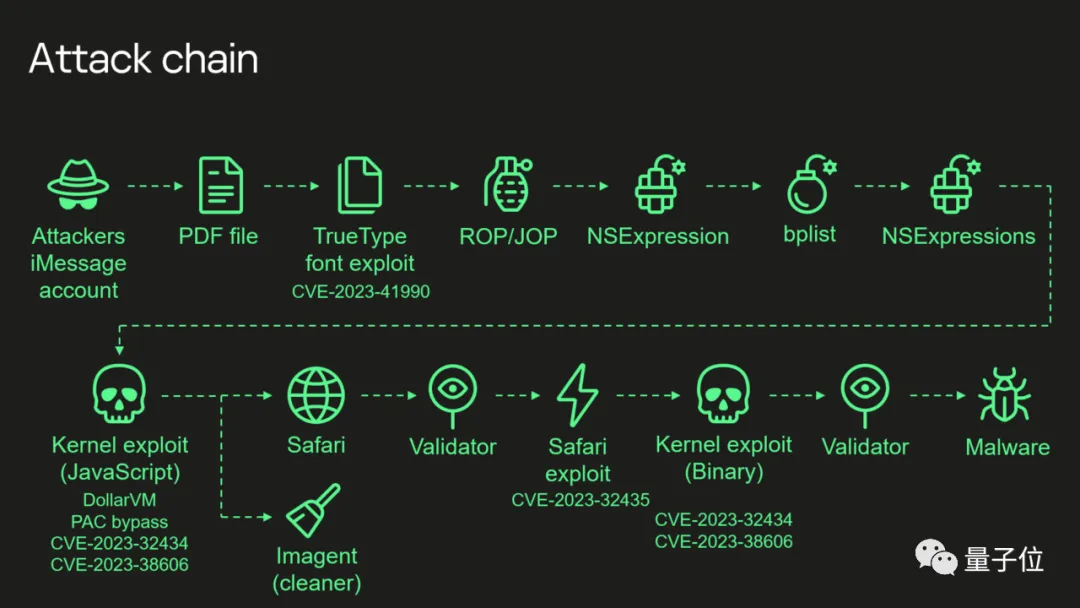

Triangulation完整的攻击链如下:

首先,它先利用苹果TrueType字体实现中的漏洞绕过现代漏洞防御机制,执行远程代码清除最初的障碍。

此漏洞代号为CVE-2023-41990,自九十年代初就已存在,后来被补丁删除。

然后瞄准iOS内核,依靠两个漏洞绕过两道保护层。

一个存在于防内核破坏的XNU系统上,漏洞被追踪为CVE-2023-42434。

另一个是硬件漏洞,存在于秘密(也就是并未被公开)的MMIO寄存器中,追踪代号为CVE-2023-39606。

它本可以在内核即使受到损坏时也能防止恶意代码注入和修改。

接着,Triangulation又利用被追踪为CVE-2023-32435的 Safari漏洞来执行shellcode(一种二进制数据,可在内存中直接执行而不必转换为可执行程序)。

反过来,生成的shellcode再次利用iOS内核的两个漏洞,最终拿到安装监控软件所需的root权限。

作者表示,Triangulation成功的关键其实是硬件漏洞CVE-2023-39606。

该硬件保护也存在于M1和M2芯片中,几乎很少被攻破。

由于iOS生态系统的封闭性,这需要攻击者对硬件和软件架构有全面的了解。

作者即卡巴斯基研究员进行了数月的大量逆向工程之后,才发现了其中的秘密。

然而攻击者绕过这一内核保护的多个MMIO地址根本识别不出来,再进一步搜索源代码等信息,也没有任何发现。

因此,究竟是谁发起了这把攻击也并不清楚。

更厉害的点在于,这个硬件功能并未公开发布,攻击者如何知道并利用它也让人留下一个大大的问号。

作者猜测这很可能是苹果工程师或工厂用于调试或测试目的,或不小心将它上线了。

它的被攻破,也让人再次感叹:

在更为聪明的攻击者面前,再先进的(硬件)保护措施也可能变得无效。

目前,以上漏洞已被苹果修复,在此之前,卡巴斯基也发布了检测工具。

更多技术细节详见:

[1]https://securelist.com/operation-triangulation-the-last-hardware-mystery/111669/

[2]https://fahrplan.events.ccc.de/congress/2023/fahrplan/events/11859.html

参考链接:

[1]https://twitter.com/sweis/status/1740092722487361809

[2]https://twitter.com/karpathy

[3]https://arstechnica.com/security/2023/12/exploit-used-in-mass-iphone-infection-campaign-targeted-secret-hardware-feature/

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK