解密 Linux 和 ESXi 勒索软件家族

source link: https://paper.seebug.org/3013/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

原文链接:From Conti to Akira | Decoding the Latest Linux & ESXi Ransomware Families

译者:知道创宇404实验室翻译组

近年来,勒索软件的发展趋势已经从传统的以Windows为目标的方式转变为针对其他平台,Linux 尤其明显。在这种转变中,勒索软件运营商正在缩短不同有效载荷发布之间的时间差,并在不同平台之间实现功能对等。

通过战略性利用知名勒索软件家族(如Conti、Babuk或Lockbit)的代码,勒索软件运营商正在重用和修改代码库,以创建新颖的攻击技术。随着更多此类案例的曝光,安全团队需要保持警惕并灵活调整防御策略。

在本文中,我们重点介绍了几个最近在其运营开始后不久就发布Linux/ESXi payload的勒索软件家族。了解这些payload的能力是评估未来风险并使安全团队能够相应做好防御准备的重要一步。

与日剧增的Linux勒索软件威胁

回顾四五年前,知名勒索软件运营商的主要关注点事运行Windows系统的设备。针对非Windows平台的payload需要额外的技能和时间来开发和发布。但现在情况已发生改变,诸如Rust和Go等编程语言使得恶意软件开发人员能够快速地进行多平台移植。

根据我们目前所见的威胁形势,勒索软件运营商同时发布多个平台的payload。在这种方式下,不再存在传统的针对Windows的payload和针对Linux或ESXi的payload之间的显著时间差。此外,现在跨平台的有效载荷表现出特性的一致性是标准的。这些针对Linux和ESXi的勒索软件在初始版本中包含了与其Windows版本相同的所有必要功能。

现代勒索软件运营商越来越多地重复使用构建工具和代码(有时是泄露的),或者修改现有代码以适应他们的需求,同时将原始代码作为模型。安全研究人员指出,这些变体主要源自Conti、Babuk和LockBit等家族。这些变体能够同时针对Linux和VMWare ESXi环境进行攻击,旨在加密在ESXi服务器上托管的虚拟机(VM),而这些虚拟机通常对业务运营和服务至关重要。

通常,攻击者利用ESXi的漏洞、弱密码或其他安全漏洞来获取对虚拟化环境的访问权限。高效锁定和加密虚拟机的能力对勒索软件运营商极具吸引力。完全虚拟化的基础架构可以使用正确、强大的payload在几分钟内进行加密和破解。

MONTI Locker

MONTI Locker的历史可以追溯到2022年年中,曾对VMware ESXi服务器进行了多次攻击。

最新版本的MONTI ESXI勒索软件支持各种命令行参数,其中许多参数都是从Conti中借用的代码。然而,最近MONTI Locker背后的运营商显示出更多定制化的迹象。

研究人员最近记录了一个样本,该样本似乎放弃了旧的基于Conti的加密器,并删除了一些命令行参数,包括--size、--log和--vmlist参数。

MONTI Locker的可用命令行参数包括:

| Argument | Function |

|---|---|

| — path | Path to file / volumes |

| –whitelist | List of virtual machines to skip (can accept .txt file input) |

| –vmkill | Toggle termination of virtual machines |

| –vmlist | Accepts a list (.txt file) of virtual machine names |

| –detach | Detach from the screen/terminal |

| –log | Create a log file |

| –prockiller | Toggles termination of processes with handles open on targeted files (for encryption) |

| –size | Partial file encryption, toggles percentages between 10 and 50 |

| –world-id= | Targeting specific World IDs within VMWare |

2023年8月 MONTI Locker的帮助界面

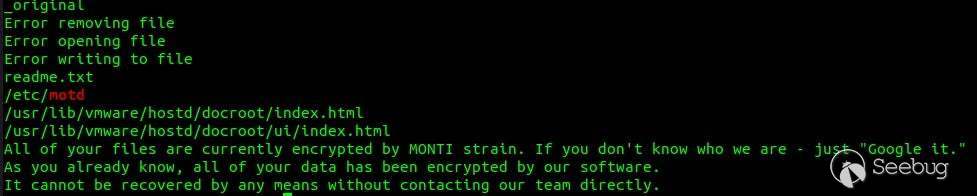

另一个值得注意的是MONTI Locker具备更新受影响服务器上的MOTD问价的能力。该文件(/etc/motd)控制用户登录vCenter时所看到的内容。在感染后,被MONTI Locker加密的服务器将显示配置的勒索信息。

MONTI Locker中关于MOTD和Index.html的引用

相比本文中其他威胁,MONTI Locker的攻击规模较小。他们的目标具有选择性,当涉及到他们的感染活动的整个生命周期时,他们擅长打持久战。正如我们将在Akira中提到的那样,观察MONTI Locker在脱离Conti之后的演进以及这些变化产生的速度将是很有意思的。

Akira 勒索软件

自2023年6月以来,已经观察到Akira勒索软件家族的Linux变种,但更广泛的运营始于今年4月。Akira勒索软件的初始传播是通过利用易受攻击的公开可用服务和应用程序实现的。该组织还被发现利用多因素身份验证的弱点(或缺乏多因素身份验证)进行攻击。在受害者选择方面,Akira攻击者没有歧视性。截至目前,他们针对的对象包括教育机构、金融、制造、房地产和医疗行业。

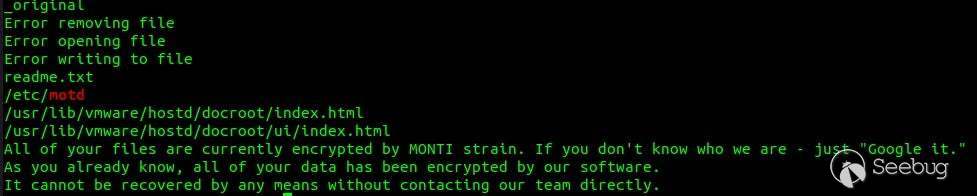

传统上,Akira勒索软件的payload是从Conti中借用的。Akira勒索软件的Linux版本使用Crypto++库来处理设备上的加密。Akira提供了一个简短的命令集,其中不包括任何在加密前关闭虚拟机的选项。然而,它们允许攻击者通过-n参数对加密速度和受害者实际恢复的可能性进行一定程度的控制。该值越大,加密的文件越多,意味着速度更慢,受害者在没有适当解密工具的情况下恢复的可能性越低。

Akira的可用命令行参数包括:

| Argument | Function |

|---|---|

| — encryption_path, -p | Path to file / folders |

| –encryption_percent, -n | Partial encryption, sets percentage of file to be encrypted |

| –share_file, -s | Shared-drive path (on network) to be encrypted |

| –fork | Spawn a child process for encryption |

带EP和路径参数的Akira最小输出

Akira命令行参数

Akira通常以其复古风格的品牌和主题而闻名。这个组织与Conti有过交集,并且Akira的源代码中散布着Conti的代码片段。监测并观察他们的非Windows payload如何随时间演变,以及它们是否会与Conti基础有所偏离,这将是非常有趣的事情。

Trigona Linux Locker

Trigona是一种勒索软件家族,首次出现于2022年6月。作为一个多重勒索集团,Trigona托管了一个公开的受害者博客以及他们被盗的数据。他们的恶意软件payload已经在Windows和Linux上观察到。

在所有讨论的家族中,Trigona在其原始Windows payload和针对Linux的版本之间的发布间隔最长。虽然Trigona在Windows和Linux payload之间有着最大的时间间隔,但与其他勒索软件家族相比并不落后。

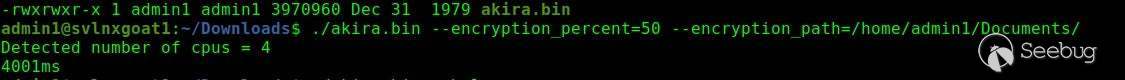

Trigona针对Linux的payload轻巧高效,并且在本文讨论的家族中,他们包含了最强大的日志记录和测试输出选项。该组织在他们的攻击活动和勒索要求方面非常积极,我们将继续关注该集团为这些平台和潜在的其他平台更新工具的情况。

Trigona在Windows和Linux变种中都可使用/erase选项。这个选项经常被忽视,但实际上是很重要的。安全团队应该意识到,这个选项可以使勒索软件起到某种擦拭器的作用。

对于Trigona的payload,/erase选项将完全删除文件,使其基本上无法恢复。这种行为可以通过结合使用/full选项来进行一定程度的自定义。没有后者时,将仅用NULL字节覆盖给定文件的前512KB。当与/full参数组合使用时,将覆盖文件的全部内容。受影响的文件将被赋予._erased扩展名,而不是通常的._locked扩展名。

Trigona可用的命令行参数包括:

| Argument | Function |

|---|---|

| /full | Full file encryption (as opposed to the first 512KB) |

| /sleep | Sets number of seconds to wait before full execution |

| /fast | Partial encryption |

| /erase | Overwrite data (wipe). |

| /is_testing | Sets testing/debugging flag |

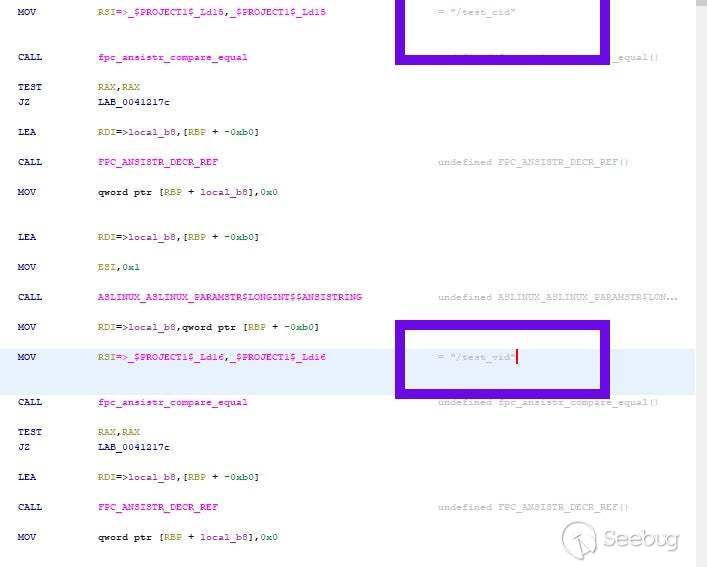

| /test_cid | Force use of specific Computer ID (for testing and debugging) |

| /test_vid | Force use of specific Victim ID (for testing and debugging) |

| /allow_system | Toggle encryption of system paths |

| /shdwn | Force the shutdown of system once encryption completes |

| /path | Required – Sets target path to encrypt |

| /log | Specify path for log file |

Trigona发布时使用的基本/path参数

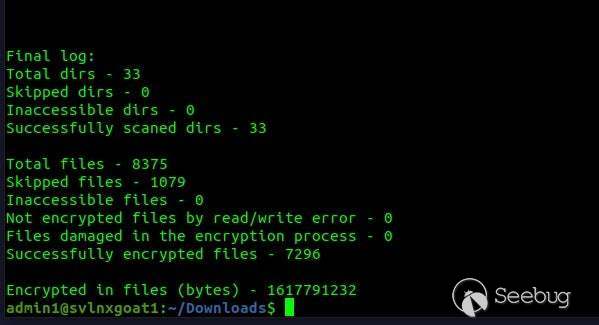

三角函数的最终日志

Trigona命令行参数

Abyss Locker

Abyss Locker勒索软件的活动始于2023年3月,主要针对VMware ESXi环境进行攻击。Abyss Locker有效负载的初始交付通过各种方式进行,包括网络钓鱼电子邮件或利用易受攻击的公开服务和应用程序。

Abyss Locker针对Linux的负载源自Babuk代码库,其功能非常相似。此外,Abyss中的加密功能基于HelloKitty勒索软件中发现的功能。目前尚不清楚Abyss Locker、HelloKitty和Vice Society之间的正式合作方式。Abyss Locker包含了专门针对esxcli命令行工具的调用,该工具用于虚拟设备的管理。

Abyss Locker中的VMware ESXi命令

Abyss Locker使用esxcli命令行工具,并允许多种虚拟机和进程终止模式。

esxcli vm process list

esxcli vm process kill -t=force -w=%d

esxcli vm process kill -t=hard -w=%d

esxcli vm process kill -t=soft -w=%d这些命令会影响目标虚拟机关闭的“优雅”程度。根据VMware的文档,通常最理想的选项是soft,它会执行一个较为平缓的关闭。hard选项将立即关闭(假定特权),而force选项应该只作为最后的手段。如果需要,Abyss将使用所有这些选项。

Abyss Locker的可用命令行参数包括:

| Argument | Function |

|---|---|

| -m | Partial encryption (5-10-20-25-33-50) |

| -v | verbose |

| -d | Switch to daemon |

| Start | Path to start encryption in |

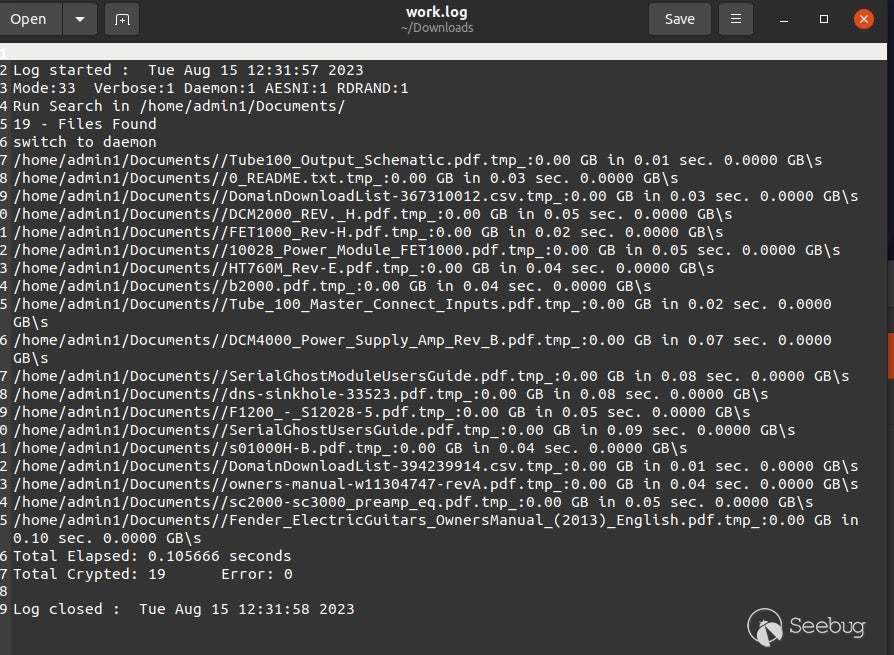

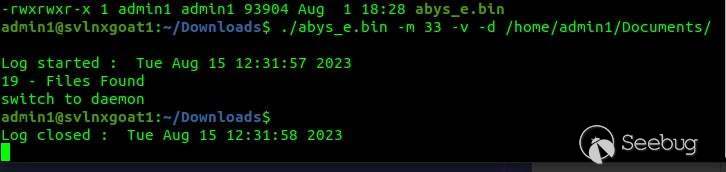

-v:创建一个详细的“work.log”文件,显示所选的加密模式以及遇到的每个文件的加密时间基准。

Abyss Locker的work.log文件

Abyss Locker 的命令选项

就设备整体加密的速度而言,Abyss Locker的有效载荷是快速而高效的。随着这个组织不断调整他们的payload,我们预计将会看到更多类似custom-branded、Vice Society风格的攻击活动出现。

在这篇文章中,我们研究了几个主要的 Linux和VMware ESXi勒索软件家族,并深入研究了特定payload的用法和命令行语法。通过强调可能存在的血统关系并聚焦于可用的参数,安全团队可以对这些payload有一个“亲身体验”,从而增强他们的威胁检测能力。

使用Windows payload的攻击与针对其他平台的攻击有所不同,这表明勒索软件的格局在继续演变。随着黑客们不断迭代策略以规避检测,安全负责人需要紧跟这些趋势。

Linux勒索软件文件示例

MONTI Locker

a0c9dd3f3e3d0e2cd5d1da06b3aac019cdbc74ef

f1c0054bc76e8753d4331a881cdf9156dd8b812a

Akira

9180ea8ba0cdfe0a769089977ed8396a68761b40

Trigona

0144800f67ef22f25f710d181954869f1d11d471

55f47e767dd5fdd1a54a0b777b00ffb473acd329

62e4537a0a56de7d4020829d6463aa0b28843022

Abyss Locker

40ceb71d12954a5e986737831b70ac669e8b439e

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3013/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3013/

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK