伪装成 Word 文件的 GuLoader 恶意软件正在韩国传播

source link: https://paper.seebug.org/1990/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

伪装成 Word 文件的 GuLoader 恶意软件正在韩国传播

13小时之前2022年10月24日威胁情报

作者:威胁情报团队

译者:知道创宇404实验室翻译组

原文链接:https://asec.ahnlab.com/en/40283/

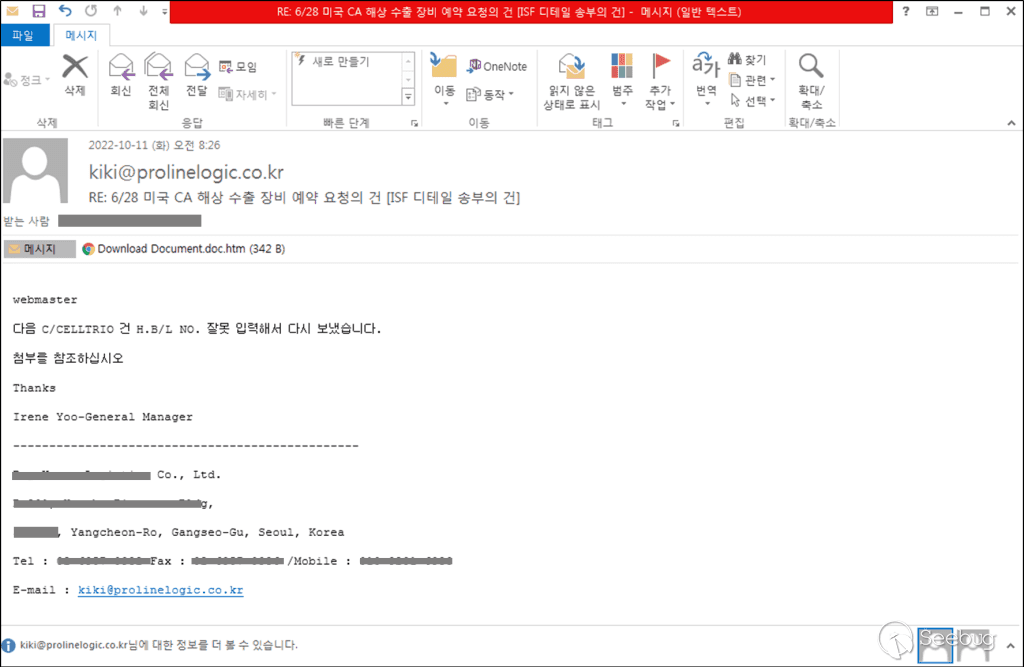

ASEC分析团队发现,GuLoader恶意软件正在分发给韩国企业用户。GuLoader是一款下载器,自过去以来一直稳定分发,下载各种恶意软件。分发的网络钓鱼邮件如下所示,并附加了一个 HTML 文件。

网络钓鱼邮件

当用户打开附加的 HTML 文件时,将从下面的 URL 下载压缩文件。

- 下载网址

hxxp://45.137.117[.]184/Files_For_Potosinos/Doc_Scan.zip

HTML代码

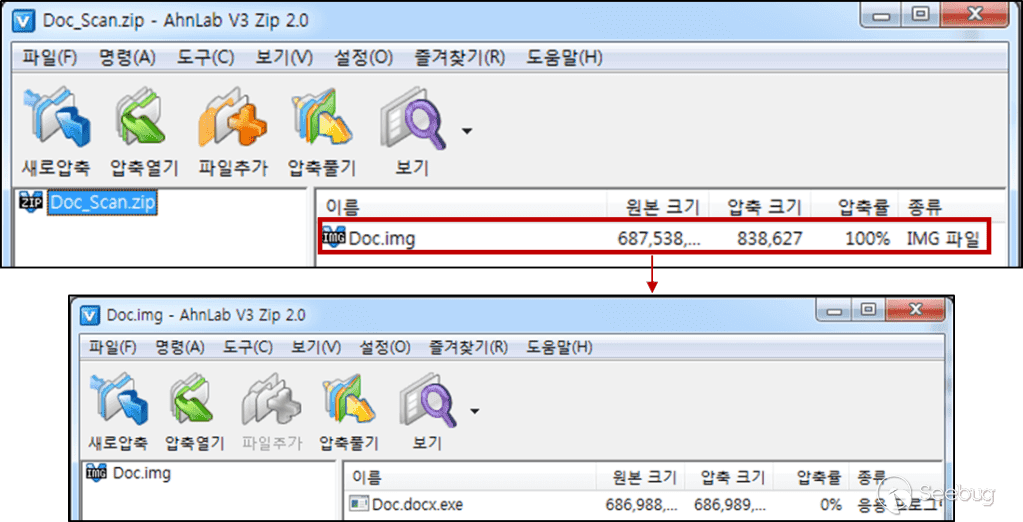

压缩文件包含一个 IMG 文件,GuLoader恶意软件在此 IMG 文件中。

压缩文件内部

GuLoader伪装成Word图标,并在文件末尾添加一个大小约为600MB的Null值。

实际大小(左)、分布式文件大小(右)

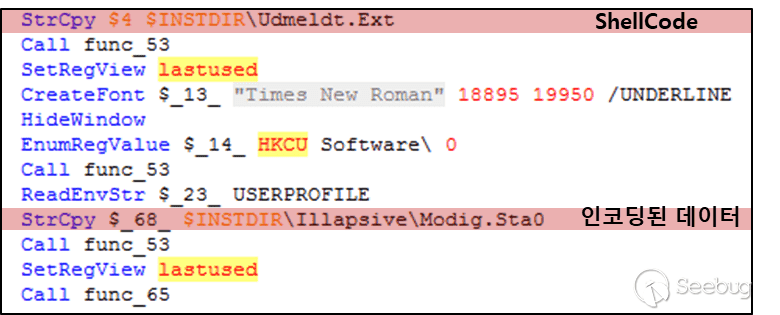

它与七月份在 ASEC 博客中推出的 GuLoader 采用相同的 NSIS 格式,但目前正在分发的 GuLoader 中 NSIS 脚本的功能已进行了更改。以前的 NSIS 脚本包含它调用的 DLL 和 API 名称的字符串,而新的 NSIS 脚本删除了所有相关字符串以绕过检测。

以前的NSIS脚本

删除的字符串在特定文件中编码。在执行 NSIS 文件时生成的文件中,“Udmeldt.Ext”文件是稍后要加载的shell代码,而“Modig.Sta0”文件用要调用的 DLL 和 API 的名称进行编码。以下 NSIS 脚本显示了字符串解码的过程。

修改的NSIS脚本(1)

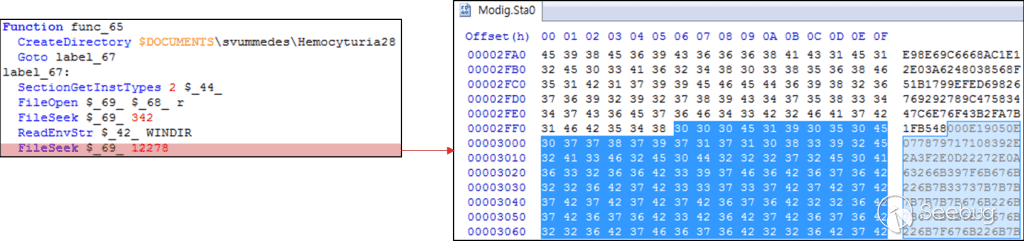

首先,要调用 API,利用12278(0x2FF6)中的 Modig.Sta0 文件执行XOR。

修改的NSIS脚本(2)

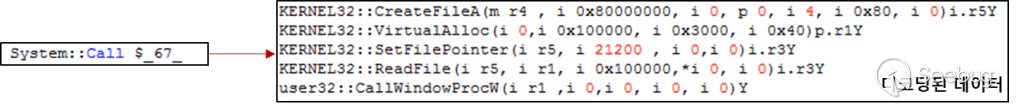

解码后的数据如下所示,并按顺序调用 API。

修改的NSIS脚本(3)

当按顺序调用 API 时,“Udmeldt.Ext”文件在 21200(0x52D0) 中的数据将加载到分配的内存中,然后再执行。此时加载的数据执行实际的恶意行为。

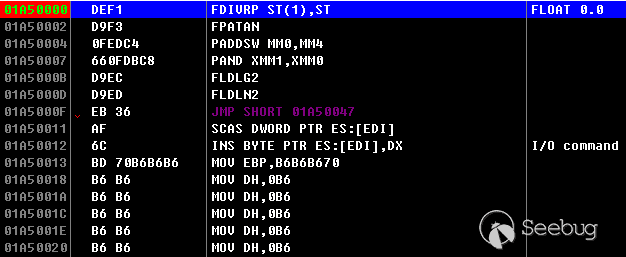

要加载的shell代码

加载的shell代码

加载的GuLoader在注入恶意数据之前,在“C:\program files\internet explorer\ieinstal.exe”路径中执行正常进程。注入的正常进程连接到下面的URL并尝试下载其他恶意软件。下载目前不可用,但它可以下载信息窃取者和RAT类型的恶意软件,包括Formbook、RedLine和AgentTesla。

- 下载网址

hxxp:// 45.137.117[.]184/riBOkPd173.mix

下载恶意软件GuLoader正在不断修改和分发,以绕过检测。建议谨慎,因为它针对的是韩国用户,用户不应打开来自未知来源的电子邮件中的附件。AhnLab的反恶意软件产品V3使用以下别名检测并阻止恶意软件。

[文件检测]

Downloader/HTML.Generic.SC183804 (2022.10.11.03)

Trojan/Win.Agent.C5275941 (2022.10.11.03)

[IOC]

9227aca78ee90c18f87597516a28b091

f3abed0008eef87e2fb082d16e5df4d1

hxxp://45.137.117[.]184/Files_For_Potosinos/Doc_Scan.zip

hxxp:// 45.137.117[.]184/riBOkPd173.mix

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1990/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1990/

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK