浅谈边缘计算的安全威胁

source link: https://www.51cto.com/article/720553.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

浅谈边缘计算的安全威胁

边缘计算作为继云计算之后新的计算范式,以在终端处理部分数据的形式,将计算下沉到靠近用户和数据源的网络边缘,从而有效避免数据延迟、数据高度中心化和网络抖动等问题。低延迟、易移动和成本低的独特优势使边缘计算的应用领域不断增多,促进了传统技术和业务的革新发展,在电力、交通、制造、智慧城市等多个价值行业有了规模应用。然而,与之同时增多的还有边缘计算面临的安全威胁,边缘安全问题已然成为限制边缘计算产业发展的障碍之一。

本文将介绍边缘计算的基本情况、应用情况和目前面临的安全问题。

1.边缘计算简介

边缘计算指允许在网络边缘对来自云端的下行数据和来自物联网终端设备的上行数据执行计算的技术,其中的“边缘”可以被定义为终端数据源和云数据中心之间的计算或网络资源。边缘计算试图在边缘对数据进行处理,使数据不必完全发送到云端处理从而降低带宽压力与延迟。云上的计算能力通常优于边缘设备的算力,在过去的实践中被证明是一种有效的数据处理方式。然而,与高速发展的数据产生速度相比,网络的带宽与数据传输速度已经基本陷于停滞,这逐渐成为云计算的发展瓶颈。传统的基于云的集中式大数据处理模式受限于云服务器和终端设备之间的物理距离,面临着延迟、带宽和能耗等方面的问题,难以应对新兴的应用场景。

边缘计算的核心思想是“就近为用户提供可靠稳定的服务”,在靠近用户终端设备的网络边缘处理和存储数据。边缘服务器直接提供服务确保低时延;处理数据不再需要将数据全部上传至云端,缓解了带宽压力;广泛分布的边缘服务器分担数据的计算处理任务,降低中心云服务器的能耗。因此边缘计算具备分布式、低时延和高计算效率的特点。

2.应用情况

边缘计算凭借其独特优势,已经受到学术界和政府部门的关注,也正在从设计思想走向产业实践。以电力、交通、制造、智慧城市为代表的高实时交互需求、网络延时和抖动敏感、高安全性需求的价值领域,逐渐成为边缘计算大显身手的主要舞台。以智慧城市为例,每个城市都无时无刻不在产生着大量的数据,并且需要提供很多具有实时性的服务,边缘计算凭借高效的分布式数据处理能力成为智慧城市建设的技术基础。边缘服务器上可以运行智能交通控制系统来实时获取和分析道路车流量与事故情况等信息,再做出交通信息灯设置决策,以减轻车辆拥堵,从而实现智慧交通。借助边缘计算,小区或工地等特殊场所里能够实现摄像机对人、车的监测信息采集和边缘服务器对数据的分析,进而完成外来人员警示和危险情况警等工作。

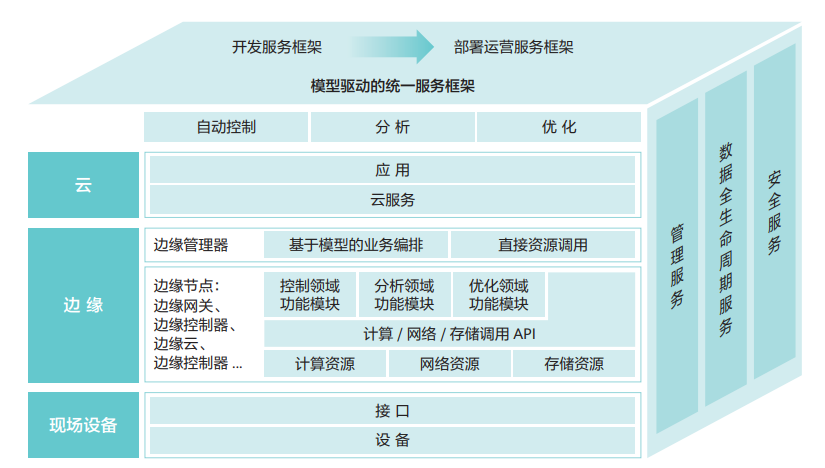

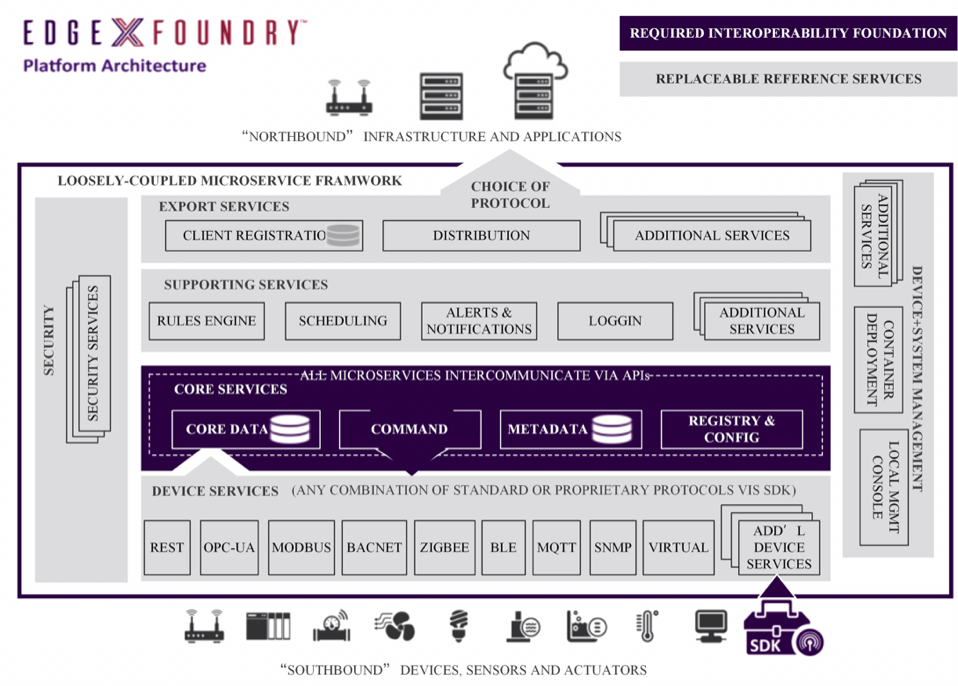

为了使边缘计算具备通用的架构运用于更多的领域,国内外的相关企业、产业组织和学术机构都在尝试探索边缘计算架构。2016年,边缘计算产业联盟(ECC)提出的边缘计算参考架构3.0,整个模型由三层组成,每层都设置有模型化的开放接口,实现了架构的全层次开放。边缘层位于云和现场设备层之间,向下支持现场设备的接入,向上与云端对接。边缘层包括边缘节点和边缘管理器两个主要部分。边缘节点即硬件实体,是承载边缘计算业务的核心。边缘管理器则是对边缘节点进行统一管理和调度的软件。纵向上设置三个全流程的智能服务,其中的安全服务考虑到边缘应用场景的独特性,防护策略充分考虑从物理层到应用层的多种防护措施来进行多重安全防护。2017年,Linux基金组织也启动了开源项目EdgeX Foundry,旨在创建物联网边缘计算标准化的通用框架,如图2所示,EdgeX Foundry可分为4个服务层和2个基础系统服务,服务层包括核心服务层、支持服务层、导出服务层和设备服务层。

图1 ECC提出的边缘计算参考架构3.0

图2 EdgeX Foundry架构

3.边缘计算安全威胁

边缘计算的飞速发展也将网络攻击威胁引入了网络边缘,而常见的应对手段仍然是较为传统的网络安全防护技术,很难抵抗边缘计算中多源、跨域的入侵和攻击。边缘计算架构的节点计算能力、存储能力和能量均受限,现有的安全防护手段不能完全适用于边缘节点,攻击单个计算节点或服务节点的成本较原本功能强大的中心服务器大大降低,因此更容易获得攻击者的关注。网络边缘更贴近万物互联的设备,涉及大量的用户个人隐私数据;网络边缘的通信、决策方式一旦被攻击会更直接地影响到系统功能的实现,攻击者单次攻击成果不菲。边缘计算架构下,攻击的更低成本、更高收入使其面临着不容忽视的安全威胁。安全威胁存在于边缘计算节点本身、边缘管理节点和层与层之间等多个环节。

3.1 边缘计算节点的安全问题——不安全的数据管理与系统部署

(1)隐私数据保护不足

为了降低时延、分担中心服务器的压力,边缘计算对数据进行本地处理和决策,将计算任务从云迁移到临近用户的边缘端,其数据处理流程一般为终端将数据上传到边缘节点,边缘节点处理后(自身处理或和云中心协同处理)又将数据返回到终端。虽然降低了数据传输过程中隐私泄露的风险,同时也使边缘设备可以获取并存储用户大量的原始敏感数据,给边缘计算中数据隐私保护问题带来新的挑战。例如智能家居场景下,用户家庭部署的智能系统中的智能传感器可以捕获大量的用户隐私信息,如房间布局、家中人员的动态活动信息等。然而,相对于传统的云中心,边缘节点通常缺少有效的加密或脱敏措施,面临多目标、多途径和多形式的隐私泄露威胁。一旦边缘节点受到黑客攻击、嗅探和腐蚀,使用者的家庭人员消费、电子医疗系统中人员健康信息、道路事件车辆信息等隐私信息将被泄露。如果这些信息被不法分子获取到,用户的生命财产将受到威胁。

(2)数据易被损毁

边缘计算的基础设施位于网络边缘,相较于中心化的云服务器,缺少有效的数据备份、恢复以及审计措施。一旦数据在边缘节点上丢失或损坏,不仅本地没有数据恢复机制,云端也没有对应数据的备份,用户或企业就只能接受数据丢失带来的后果。在边缘计算应用领域,丢失的可能是视频监管事故取证的重要数据、电信用户的计费数据或者工业生产中用于批量决策的采集数据,都会带来巨大的损失。

(3)软硬件部署的脆弱性高

在大规模分布式的边缘计算系统中,为了降低制造部署和运维成本,边缘节点的硬件设备会牺牲部分安全性能,在云计算环境十分流行的TEEs(如 Intel SGX, ARM TrustZone, and AMD 内存加密技术等)尚未在现有边缘条件下大面积实行;软件部署中,为了提高批量部署的便捷性,边缘节点更倾向于使用轻量级容器技术,但容器共享底层操作系统,隔离性较差,存在广泛的攻击面,软件实现的安全隔离面临着内存泄露或篡改等问题。

3.2 边缘管理节点的安全问题——不安全的大规模身份认证管理

身份认证是验证或确定用户提供的访问凭证是否有效的过程,是其他安全管理服务的基础。边缘端的设备相比云中心更容易遭到窃取、中间人攻击、假冒等攻击,这就给边缘网络中身份认证及后期授权提出了巨大的挑战。然而,边缘网络具有大规模、异构和动态的特点,统一身份认证和高效密钥管理存在一定的实现难度。如果身份认证在终端用户和边缘服务器之间有缺失,恶意边缘节点就有机会伪装成合法的边缘节点,诱使终端用户连接到恶意边缘节点,影响功能的实现并造成用户数据的泄露。如果身份认证在分布式边缘节点和云中心之间有缺失,攻击者就有可能入侵数据中心,将会威胁到整个系统的安全。

3.3 边缘计算节点通信的安全问题——不安全的通信协议

边缘计算从云中心网络架构中衍生出来,不仅具有普通云环境中的通信安全风险,还由于边缘计算呈现分布式安全域且其通信主体更容易被攻陷等,有其自身的通信安全风险。通常,边缘计算节点与海量、异构、资源受限的现场或移动设备采用短距离的无线通信技术,边缘计算节点与云服务器会采用消息中间件或网络虚拟化技术,这些通信协议大多缺乏足够的安全性考虑,存在被窃听和篡改的风险。传统的通信协议难以满足边缘计算的安全需求,包括边缘计算环境下认证、密钥协商、隐私保护以及数据共享等。

本文聚焦边缘计算架构中的边缘层,讨论存在于边缘计算节点本身、边缘管理节点和边缘计算节点通信的安全问题。除此之外,边缘计算还面临着云计算数据中心入侵、恶意现场设备等安全威胁。为了应对安全威胁并满足边缘计算海量、异构、分布式等非传统安全需求,目前也有相关企业、产业组织和学术机构在进行相关研究,例如使用区块链和联邦学习来提高数据共享的安全性、探索更加全面可落地的安全架构、研究专用的低时延高安全的专用通信协议等,这些都需要我们进一步地探索,以推动边缘计算的长远发展。

参考文献

[1] Shi W , Cao J , Zhang Q , et al. Edge Computing: Vision and Challenges[J]. IEEE Internet of Things Journal, 2016, 3(05):637~646.

[2] 李晓伟, 陈本辉, 杨邓奇,等. 边缘计算环境下安全协议综述[J]. 计算机研究与发展, 2022(059-004).

[3] 边缘计算产业联盟 . 边缘计算安全白皮书[EB/OL]. [2019-11]. www.ecconsortium.org/Uploads/file/20191126/1574772963483806.pdf .

[4] 杨德全. 边缘计算安全威胁与防御[J]. 自动化博览, 2022, 39(2):3.

[5] Roman R , Lopez J , Mambo M . Mobile Edge Computing, Fog et al.: A Survey and Analysis of Security Threats and Challenges[J]. Future Generation Computer Systems, 2016, 78(PT.2):680-698.

[6] Yahuza M , Idris M , Wahab A , et al. Systematic Review on Security and Privacy Requirements in Edge Computing: State of the Art and Future Research Opportunities[J]. IEEE Access, 2020, PP(99):1-1.

[7] 郑逢斌, 朱东伟, 臧文乾,等. 边缘计算:新型计算范式综述与应用研究[J]. 计算机科学与探索, 2020, 14(4):13.

[8] 曹籽文. 边缘计算:框架与安全[J]. 保密科学技术, 2019(9):5.

[9] 刘云毅,张建敏,冯晓丽.5G 边缘计算系统安全能力部署方案[J/OL].电信科学. https://kns.cnki.net/kcms/detail/11.2103.tn.20220614.1655.002.html

[10] 傅文军,毛雄飞,于海生,柯斌,张素.5G边缘计算技术的现状分析与方向思考[J].中国仪器仪表,2021(06):80-82.

[11] 赵明.边缘计算技术及应用综述[J].计算机科学,2020,47(S1):268-272+282.

[12] EdgeX Foundry.EdgeX Foundry documentatin[OL].https://www.edgexfoundry.org.

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK