再谈数字取证技术发展面临的一些新问题

source link: https://www.51cto.com/article/718823.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

再谈数字取证技术发展面临的一些新问题

数字取证是以各类电子设备为调查对象,通过收集和分析设备数据来获取电子证据,从而协助企业、司法机关解决调查案件的一门学科。据欧盟2019年的公文显示,大约85%的刑事调查案件中都涉及电子证据,因此,如何科学、有效地进行数字取证对现代法律体系地建设与完善起着至关重要的作用。然而,互联网行业的蓬勃发展给当前数字取证领域带来了新的挑战:一方面,随着云计算、物联网、区块链等新兴数字技术的出现,处理多样化的电子数据来源的能力变得尤为重要;另一方面,反取证技术不断对抗发展,大幅增加了证据提取和分析的难度。

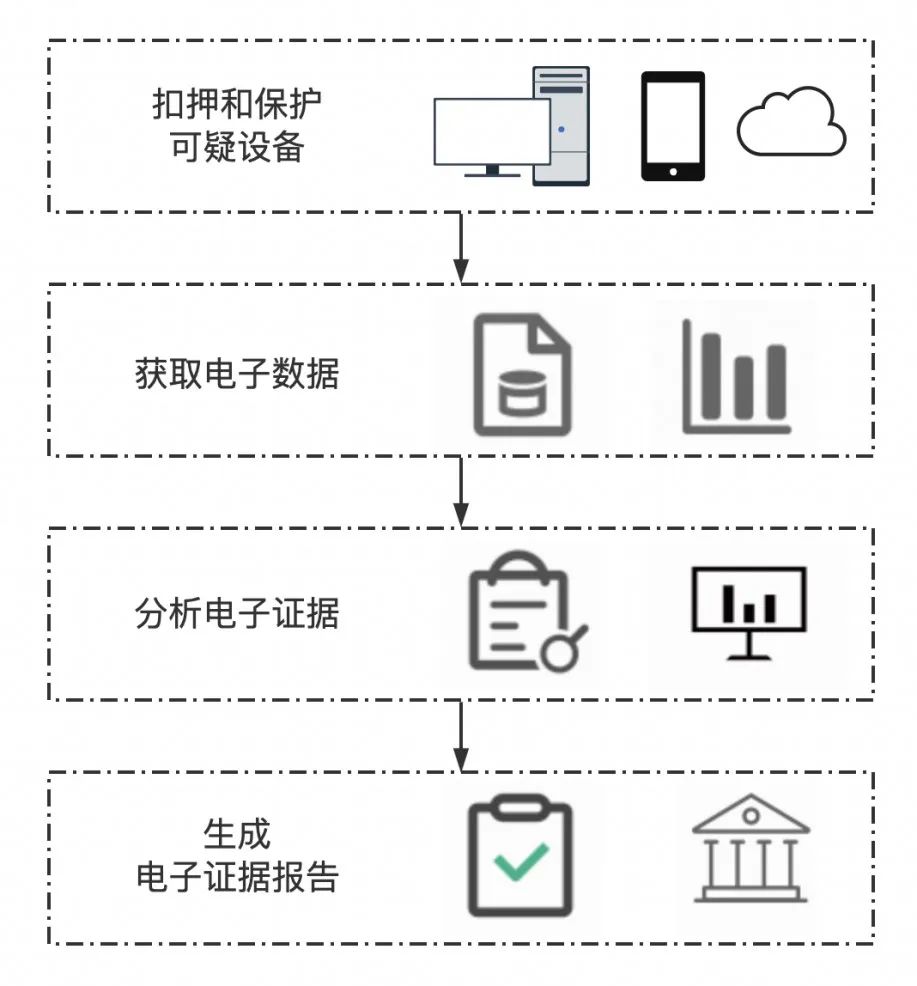

数字取证是取证科学的一个分支,专注于对电子数据的处理和分析,是发现、获取、分析和报告可疑电子证据的过程。数字取证通常遵循以下基本流程(如图1所示):首先,取证调查人员搜寻、扣押可能涉及犯罪案件的电子设备;随后,通过对存储在设备中的电子数据进行收集、检查和分析,取证调查人员可以获得相关的电子证据,并以此重新构建犯罪案件的整个过程;最后,取证调查人员将调查过程和可疑电子证据整理为一份完整的报告并提交给检察人员。

图1 电子数据取证流程

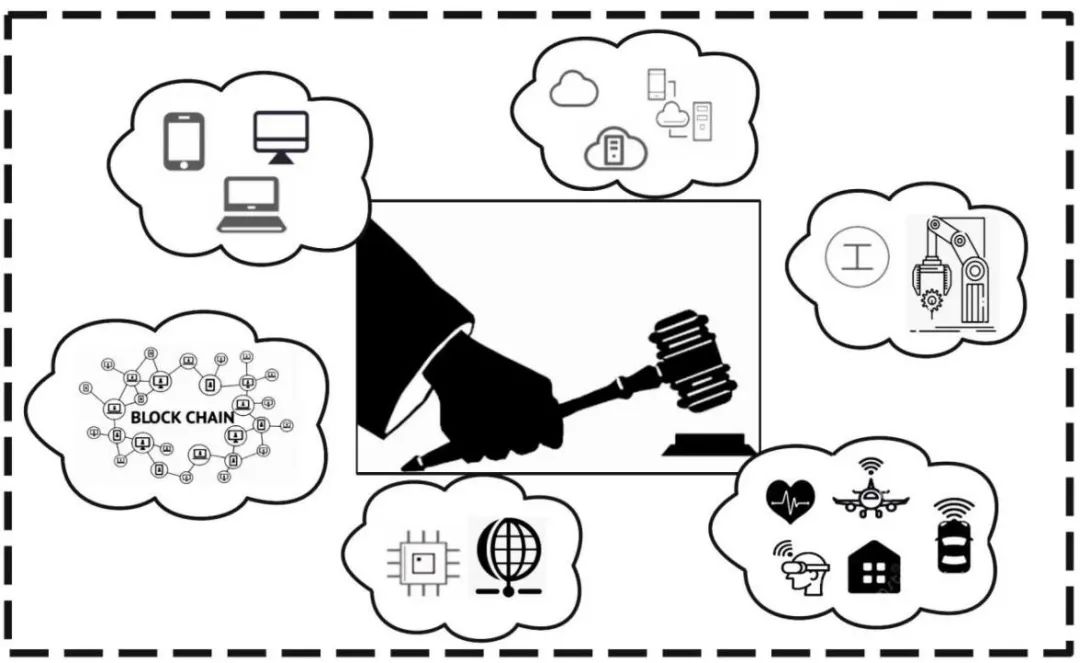

电子证据是数字取证的基础,与取证流程密切相关。电子证据是指在计算机、智能手机等数字设备种形成的,能够反映设备运行状态、活动等事实的各类电子数据,如系统日志、网络流量、音视频文件、电子邮件等。电子证据的来源丰富多样,早期电子证据主要是从计算机、智能手机等设备中收集,然而随着新型犯罪事件的频繁发生,数字取证领域增加了大量新的数据来源,如云计算、物联网、软件定义网络等,给数字取证领域提出了新的挑战。

除电子证据新来源外,新型犯罪事件中的电子设备种类繁多,各类技术手段日新月异,增加了证据提取和分析的难度。在证据提取阶段,易失性数据的存在常导致有效证据的丢失,设备物理损坏和全盘加密技术的使用使得证据提取的流程更加繁琐。在证据分析阶段,多样的数据来源和不断发展的反取证技术,如数据伪造、数据隐写、全盘加密等,向取证人员提出了新的技术考验。

本文将聚焦数字取证领域面临的新挑战:第1部分主要介绍多种电子数据新来源;第2部分分析当前数字取证领域获取电子证据的困难;第3部分介绍取证人员在证据分析阶段面临的难题;第4部分介绍其他非技术难题。

1. 电子证据新来源

在新型犯罪事件中,犯罪者对使用新兴技术的各类产品发起攻击,并留下多种数据痕迹。本节将介绍云计算、物联网、软件定义网络等新型技术常面临的威胁,以及数字取证在此类犯罪事件中关注的电子证据类型。

1.1. 云计算(Cloud)

云计算作为当前蓬勃发展的新兴技术之一,正逐步取代传统的本机计算方式,以更快速、灵活的方式为用户提供计算机资源交付服务。随着云服务需求的不断增加,云已经发展为一个巨大的数据仓库,攻击者通过挖掘云中的信息获得云用户的私人信息并发起勒索。除此之外,攻击者也利用云计算的能力,发起诸如分布式拒绝服务之类的攻击,并且借助云来隐藏行为。在云取证中,取证人员通常是提取虚拟机快照、网络日志、客户端数据等电子证据进行分析,以便将犯罪者绳之以法。

1.2. 物联网(Internet of Things, IoT)

智能家居、医疗物联网器械、无人机、车联网等物联网设备空前普及,为个人、企业和政府提供了诸多便利,同时也成为了攻击者的目标。攻击者借助物联网设备发动病毒攻击、大规模监视、拒绝服务攻击和物联网网络中断等攻击。为了调查这些攻击事件,物联网取证应运而生并不断发展。在物联网取证中,与安全事件相关的电子证据来源十分广泛,其主要来源是存储在家用电器、传感器、汽车、无人机等物联网设备中的数据,如系统日志、临时缓存等。除此之外,取证调查人员也可以通过收集和分析源自路由器、交换机等网络设备的数据或者物联网设备所使用的云服务中的数据,来发现相关电子证据,重现网络攻击的过程。

1.3. 软件定义网络 (Software?Defined?Network, SDN)

SDN是一种新的网络架构,它将数据和控制层分离,使网络控制变得开放可编程。SDN网络包含基础设施层、控制层和应用层3层架构,攻击者通常使用拒绝服务攻击对基础设施层进行攻击,或是伪造数据包使控制层内存过载,或者利用北向接口的漏洞创建恶意SDN策略来控制整个网络。在SDN的攻击事件中,取证调查人员需要分析大量的数据,如应用程序日志、接口通信记录、主机配置文件、可疑链路、恶意数据包、网络流量表等。

1.4. 图形处理单元(Graphics Processing Unit, GPU)

GPU被广泛应用于图形处理和大规模计算工作,显著提高了许多应用程序的运行速度,如比特币挖矿、金融和科学计算、密码破解等。然而,近年来有研究发现,一些恶意软件可以利用GPU执行恶意操作,如窃取本机敏感信息、解包并执行恶意代码等,并且可以有效规避恶意软件检测和分析工具。虽然通过分析系统内存中的信息通常可以检测到恶意软件正在借助GPU执行操作,但是,在某些条件下恶意软件的执行不会在系统内存中留下痕迹,因此取证调查人员仍需要单独获取和分析GPU内部的数据。

图2 电子数据取证的数据来源

1.5. 智慧城市(Smart City)

近年来,智慧城市技术被广泛利用来应对不断发展的现代城市所面临的难以处理的问题。例如,MK Smart是一项在英国开展的智慧城市项目,该项目中有一个名为MK Data Hub的中心基础设施。MK Data Hub数据中心包含来自不同来源的801个数据集,包括能源消耗数据、交通数据、卫星数据、社会和经济数据以及社交媒体或应用程序的众包数据。这些数据是智慧城市项目的核心,自然地引起了攻击者的关注,长期以来该数据中心的物理安全和网络安全一直都面临着巨大的威胁。在智能城市项目的取证中,取证调查人员需要分析的是城市内全部数据,这些数据来源广泛且多样,因此数据的复杂性极高,严重阻碍了电子数字取证的实施。

1.6. 工业控制系统(Industrial Control System, ICS)

工业控制系统是一个广泛的术语,用以指代任何用于控制关键基础设施(如电网、核设施和天然气管道)的物理设备,主要包括监控和数据采集(Supervisory Control and Data Acquisition, SCADA)、分布式控制系统(Distributed Control System, DCS)、可编程逻辑控制器(Programmable Logic Controller, PLC)、远程终端单元(Remote Terminal Unit, RTU)等。除信息窃取和勒索攻击等网络犯罪相关问题外,ICS还极易受到一些物理攻击事件,如化工厂火灾或电网系统爆炸等。传统的数字取证方法主要是对ICS中的计算机进行取证,但是对于SCADA、PLC、RTU等系统的复杂网络数据、日志文件、设备运行数据、活动日志等还需要更深入的研究。

1.7. 区块链(Blockchain)

近些年,有多项研究将区块链应用到其他领域的电子数据取证中,提出了区块链辅助的取证方法,保证电子证据链的安全性和可追溯性。但是,区块链领域本身的取证尚未得到广泛的研究。研究人员对区块链技术中可能发生的攻击方法进行了研究,提出了将比特币和其他加密货币钱包地址映射到用户信息的方法,并且验证了针对分布式P2P存储网络的攻击方式。当前,区块链领域的电子数据取证主要是从内存中提取比特币密钥、扩展公钥、钱包地址、网络协议和交易历史等数据,并对这些数据进行调查和分析。

2. 证据提取新难题

在数字取证流程中,取证调查人员首先需要提取设备中的电子证据,然而,证据提取的过程并不总是一帆风顺的。数据易失性、设备物理损坏和设备全加密等情况和技术给电子证据的提取带来了巨大的挑战。

2.1. 数据易失性

数据易失性指的是待取证设备中的数据可能由于某些原因而丢失。例如,计算机的内存可以包含与系统使用相关的证据,如运行中的进程列表、网络连接或驱动程序的加密密钥等等,但是这些数据不会永久地存储在系统中,当系统关闭或拔掉电源时,这些数据会完全丢失。物联网设备上的所有可用信息都可以在本地记录,不过由于本地存储通常有限,记录的传感器值/执行器状态数一直保持在某个阈值下。一旦数据量超过阈值,数据便会被覆盖,从而可能导致丢失重要证据。

2.2. 设备物理损坏

物理损坏是指由于事故、自然灾害或者其他原因使得物体表面、结构受到破坏的现象,例如智能手机屏幕破碎、硬盘信道损坏、液体腐蚀等。取证调查人员在进行涉案设备收集时,经常会遇到设备损坏的情况。对于遭受物理损坏的设备,取证调查人员首先会尽快挽回损失,比如将浸水设备进行清洗、干燥后反组装,查看设备是否可以恢复正常状态。如果设备损坏严重、无法恢复原状,取证调查人员会通过更换设备损坏部件或者提取损坏设备的有效部件的方式尽可能多地提取电子数据。

图3 提取设备部件

2.3. 设备全加密

全盘加密 (Full Disk Encryption, FDE) 是一种使用对称密钥加密(通常是 Advanced Encryption Standard, AES)在块级别对设备上的所有用户数据进行加密的方式,常见的工具有BitLocker 和VeraCrypt。企业和用户经常使用全盘加密的方式保护私人数据,却也使得电子数字取证任务更具有挑战性。在没有加密密钥的情况下,很难从完全加密的设备中恢复数据。即使目前取证人员可以利用磁盘加密工具中的恢复选项从磁盘中提取数据,但由于恢复技术还不够成熟,数据提取也将十分耗时,且无法确保提取成功。

3. 证据分析新难题

在证据分析阶段,取证人员需要处理大量来自不同数据来源的电子证据,再加上诸如数据伪造、隐写和文件擦除等反取证技术的干扰,使得证据分析的过程异常困难。

图4 证据分析

3.1. 多源分析和关联

随着提取的电子数据的数量和种类越来越多,取证调查人员需要关联处理不同来源的电子数据来分析和还原案件的经过,例如计算机、服务器、路由器、防火墙或其他物联网设备等,这些电子数据具有异构性和语义多样性等特点。即使是同种来源的数据也有可能会有不同标准的数据格式,例如在云服务中不同的提供商都有各自的日志记录标准。复杂的、有针对性的网络攻击将其行为隐藏在多源异构的数据中,只有将所有数据作为一个整体进行关联分析,才可以还原一个完整的攻击过程。

3.2. 数据伪造

数据伪造是攻击者用于迷惑和误导取证调查人员常用技术。攻击者通过修改系统日志、各类记录文件、用户文件、图像音视频等多媒体文件来掩盖犯罪事实。取证调查人员通过检测和识别这些痕迹来发现攻击者的伪造行为。而攻击者面对多样化的取证方法,不断改进现有的数据伪造技术,或者提出新型数据伪造方法,以逃避取证。例如,在图像伪造领域,研究人员已经提出了基于图像篡改痕迹、基于统计特征和基于深度学习的检测方法,但是攻击者仍然可以使用中值滤波、指纹复制和基于对抗样本的伪造技术逃避检测。

3.3. 数据隐写

隐写是数据隐藏的常用方式,允许攻击者将任何数据(如网络罪犯将病毒、垃圾邮件和恶意链接嵌入数据)插入到可靠的对象中。在当今的数字世界,互联网上的任何东西或一切都可能是秘密信息的掩护,最常见的是硬盘空闲空间和数字图像、音频、视频等多媒体文件,除此之外,攻击者也可以使用冗余通信机制将数据隐藏到网络流量中,或者利用网络游戏、虚拟世界等新的隐藏场所。由于设备的存储容量普遍很大,检查是否含有隐藏数据需要耗费大量的时间,所以取证调查人员通常情况下不会直接提取隐藏数据,而是检查系统是否安装和使用了任何已知的数据隐藏工具或程序。另外,提取隐藏数据仍然是一项具有挑战性的任务,据了解,目前还没有有效的工具可以检测和提取隐藏在已删除或移动的工具、已卸载的软件、网络流量中的电子数据,至于隐藏在虚拟世界中的数据则是更加难以追踪。

3.4. 文件擦除

文件擦除是在文件中填充随机数据以删除文件的过程。目前存在许多公开的文件擦除工具可在所有平台上免费使用,帮助用户清理计算机残留垃圾或彻底删除用户文件以保护其隐私。一旦文件擦除工具被攻击者用来销毁犯罪证据,将使电子数据的分析过程变得十分困难。取证调查人员只能通过设备中是否存在数据擦除工具、文件系统中是否存在残留、注册表中是否存在记录等证据信息来判断用户是否执行了擦除操作,但是擦除工具往往会对数据区域使用不同的擦除策略擦除多次,导致数据恢复软件和工具失效。

4. 其他非技术新难题

4.1. 效率问题

随着数字化的不断发展,电子数据量呈指数型增长。与过去案件中较少的设备数和较小的数据量相比,如今的案件设备数量和种类大幅增多,取证调查人员需要处理并分析庞大的数据量,这是一项非常耗时的任务。以往使用单个工作站处理案件的取证方式限制了案件处理的效率,因此为了缩短案件分析的时间,同时部署多台计算机同步进行取证成为一个可选之举。但是,在多台设备部署的取证系统中,取证设备是否需要人工操作以及设备间如何同步取证进度和关联电子证据等问题仍然需要进一步探讨。

4.2. 隐私问题

用户普遍将个人信息存储在常用设备中,或者通过在线社交网络或社交媒体网站带入网络空间,这也导致了在电子数据取证的过程中,数据收集和分析都有可能会侵犯到用户的隐私。此外,由于云平台的共享性,云取证采集的日志文件中可能会包含同一平台的其他使用者的信息,严重威胁着与案件无关的用户的隐私。为了保证用户数据安全、提升用户信任,数字取证的流程仍然需要进一步完善和优化,研究人员也应考虑将更多的安全技术应用到电子数据取证领域。

4.3. 资源问题

电子数据数据取证收集的证据大部分属于系统最底层的数据,数据的复杂度较高,非技术人员很难理解和分析。理想情况下,取证调查人员需要拥有良好的知识储备和较强的技术能力,了解各类设备硬件和软件以及网络的相关内容,熟悉并掌握多领域的、最新的技术知识。然而目前对电子数据取证从业人员的专业培训课程和进修学习课程仍未得到广泛普及。

[1] Yaqoob I, Hashem I A T, Ahmed A, et al. Internet of things forensics: Recent advances, taxonomy, requirements, and open challenges[J]. Future Generation Computer Systems, 2019, 92: 265-275.

[2] Khan S, Gani A, Wahab A W A, et al. Software-defined network forensics: Motivation, potential locations, requirements, and challenges[J]. IEEE Network, 2016, 30(6): 6-13.

[3] Okai E, Feng X, Sant P. Security and Forensics Challenges to The MK Smart Project[C]//2019 IEEE SmartWorld, Ubiquitous Intelligence & Computing, Advanced & Trusted Computing, Scalable Computing & Communications, Cloud & Big Data Computing, Internet of People and Smart City Innovation (SmartWorld/SCALCOM/UIC/ATC/CBDCom/IOP/SCI). IEEE, 2019: 1666-1670.

[4] Balzarotti D, Di Pietro R, Villani A. The impact of GPU-assisted malware on memory forensics: A case study[J]. Digital Investigation, 2015, 14: S16-S24.

[5] Fukami A, Nishimura K. Forensic analysis of water damaged mobile devices[J]. Digital Investigation, 2019, 29: S71-S79.

[6] Hoelz B, Maues M. Anti-Forensic Threat Modeling[C]//IFIP International Conference on Digital Forensics. Springer, Cham, 2017: 169-183.

[7] AlHarbi R, AlZahrani A, Bhat W A. Forensic analysis of anti‐forensic file‐wiping tools on Windows[J]. Journal of Forensic Sciences, 2022, 67(2): 562-587.

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK