卡巴斯基发现UEFI恶意程序CosmicStrand 华硕和技嘉主板受影响

source link: https://netsecurity.51cto.com/article/714965.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

卡巴斯基发现UEFI恶意程序CosmicStrand 华硕和技嘉主板受影响-51CTO.COM

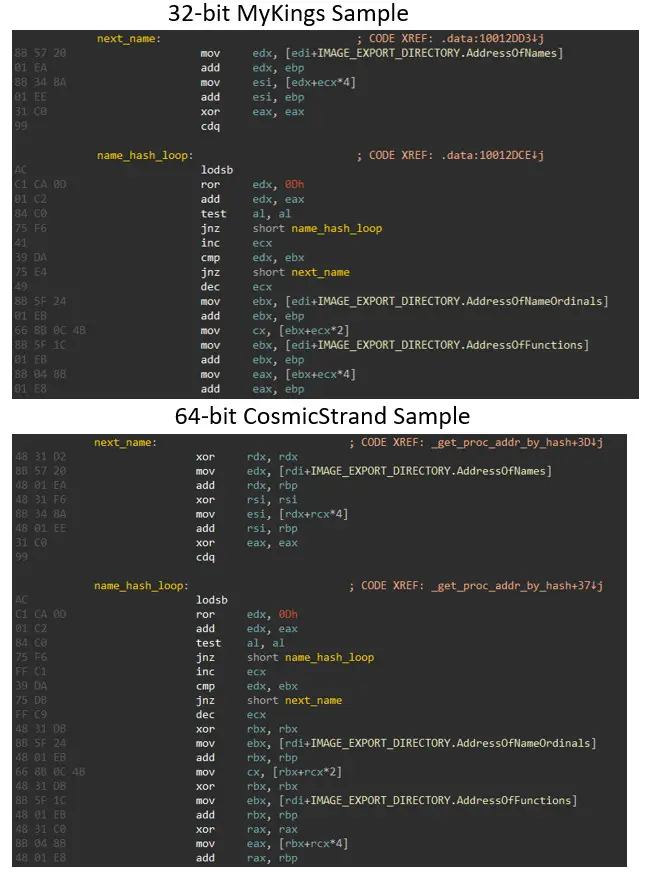

反病毒厂商卡巴斯基的一支安全威胁研究团队近日发现了名为“CosmicStrand”的恶意程序。事实上,这款恶意程序并不是新病毒,而且曾在 2016-2017 年爆发“Spy Shadow”木马的更早版本。目前在华硕和技嘉的固件中发现了这款 UEFI 恶意程序,即使重新安装 Windows 系统也无法移除这款 UEFI 恶意程序。

卡巴斯基表示现阶段只有 Windows 系统受到攻击:“现阶段发现的所有攻击设备都运行 Windows 系统:每次电脑重启,在 Windows 重启之后将会执行一段恶意代码。该代码的目的是连接到 C2(命令和控制)服务器,并下载额外可执行的恶意程序”。

卡巴斯基在深度剖析 Securelist 文章中,对该恶意程序的运行机制进行了详细的描述:

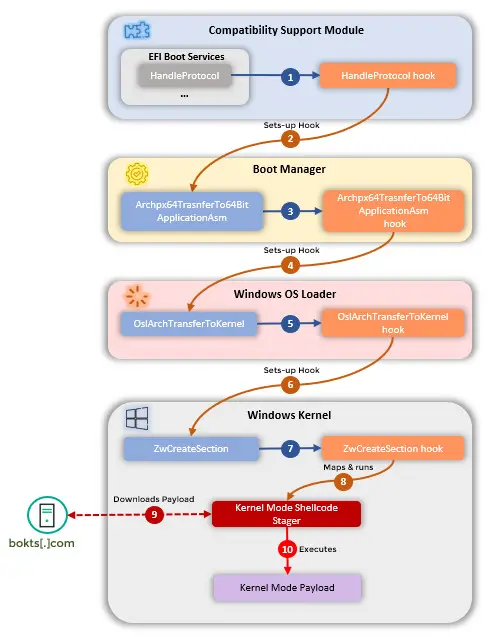

工作流程包括连续设置钩子,使恶意代码持续到OS启动后。涉及的步骤是:

1. 整个链条的起始是感染固件引导

2. 该恶意软件在启动管理器中设置了恶意钩,允许在执行Windows的内核加载程序之前修改它。

3. 通过篡改OS加载器,攻击者可以在Windows内核的功能中设置另一个钩子。

4. 当后来在OS的正常启动过程中调用该功能时,恶意软件最后一次控制执行流程。

5. 它在内存中部署了一个壳牌码,并与C2服务器联系以检索实际的恶意有效载荷以在受害者的机器上运行。

分享到微信

分享到微信  分享到微博

分享到微博Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK