DDoS攻击

source link: https://netsecurity.51cto.com/article/713653.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

DDoS攻击的无情演变-51CTO.COM

鉴于威胁领域的不断创新,与12年、10年甚至5年前的攻击相比,现代分布式拒绝服务 (DDoS)攻击几乎已经无法识别。防御快速变化的攻击媒介和创纪录的攻击,对于保护在线基础设施至关重要,但对于缺乏适当资源、专业知识或技术的安全团队来说,这可能是一项艰巨的挑战。

昨天 VS今天的DDoS攻击

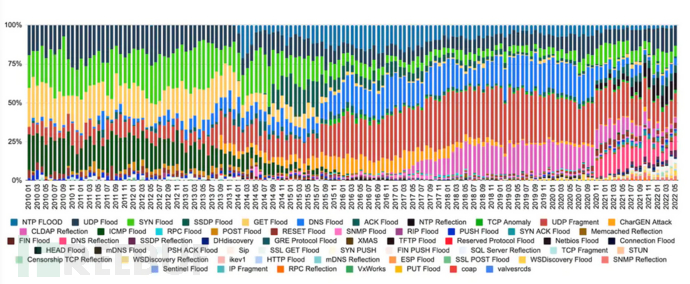

下图描绘了过去十年中50多个攻击媒介的活动,并概括了DDoS日益复杂的情况。

【图1:过去10年的DDoS 活动】

4个值得注意的关键信息:

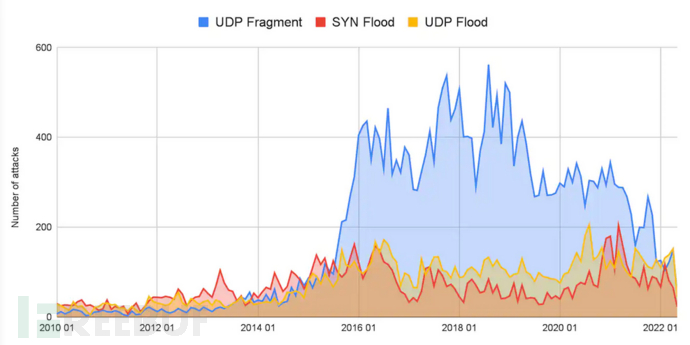

(1) 攻击向量“持久性奖”得主:由于其简单性和可靠性,UDP洪水(UDP flood)、SYN洪水(SYN flood)和UDP分片(UDP fragmentation)长期存在且持续有效,通常与其他媒介一起出现。

【图2:UDP洪水、SYN洪水和UDP分片持续有效】

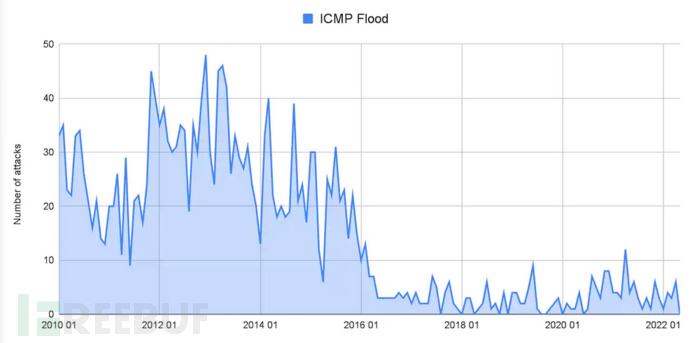

(2) 一些曾经很受欢迎的攻击向量已经失宠:ICMP洪水(ICMP flood),作为一种易于访问的DDoS载体而广受欢迎,但它几乎不像其他允许放大和反射的向量那样具有冲击力(图3)。我们观察到的有史以来最大的“纯ICMP(ICMP-only )”攻击只有28 gbps。这些ping可以加起来,但平均ICMP攻击仅为5 gbps,这对于今天的DDoS攻击而言几乎是“涓涓细流”,而且它们几乎需要完全与其他向量一起使用。在所有ICMP攻击中,平均有两个额外的向量。

【图3:ICMP攻击不再像以前那样流行】

(3) 其他攻击从崭露头角到变得突出,但最终以失败告终。从2015年到2018年,CharGEN攻击和SSDP洪水的数量有所增加,但今天却很少能够观察到。造成这种情况的部分原因可能在于更好的可用反射器出现,以及使用这些可利用协议的暴露服务器越来越少。

(4) 随着过滤实践的改进、新型反射器的减少以及攻击者偏好更新、更具成本效益的向量,CLDAP反射(出现于2016年底并在2018年达到顶峰,位列Top5向量)的使用可能会从DDoS工具包中消失。

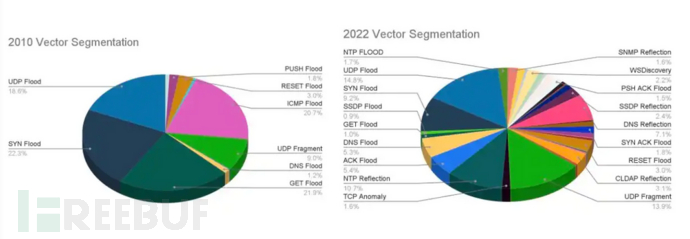

从这四个见解中可以看出,DDoS的威胁正在迅速演变。如下图所示,2010年排名前五的向量占所有攻击的90%,而今天排名前五的向量仅占所有攻击的55%。这种转变不仅突显了现代DDoS工具包日益增长的复杂化,也突显了安全团队所面临抵御蓬勃发展的威胁库的巨大压力。

【图4:按年份划分的向量分布比较,左为2010年向量分布;右为2022年】

正所谓“适者生存”,任何最有效的东西——无论是适应良好的身体特征还是有效的产品策略——都会持续存在并不断演进。同样地,以最小的成本提供最大影响的攻击向量将总是越来越受欢迎,并且较它们的“同行”更长寿。与此同时,攻击者也在不断寻求新工具以最大限度地实现破坏并提高成本效率。

深入了解当今的新型DDoS威胁

2022年上半年,两个来势汹汹的新型载体首次现身,让我们窥见了DDoS 的进化方向。它们分别为:

(1) PhoneHome:

一种新的反射/放大DDoS向量,具有创纪录的潜在放大比4,294,967,296:1,已在野观察到发起多次DDoS攻击。

潜力:存在巨大的放大潜力:单个微小的入站数据包可以发起巨大的出战攻击。

局限:有限的攻击面——2600个被错误配置的系统,使得未经认证的系统测试设施无意中暴露在公共互联网上,允许攻击者利用这些PBX VoIP网关作为DDoS反射器/放大器;此外,攻击效果还可能与这些机器的连接和功率以及恶意行为者妥协它们的能力有关。

(2) TCP中间盒反射(TCP Middlebox Reflection):

这种新的放大向量利用中间盒(例如公司和国家防火墙)来反射针对受害者的流量。

潜力:根据ShadowServer的研究,作为潜在反射器的中间盒无处不在,涉及超过1880万个 IP。这些公开暴露的服务中的大多数本质上都是功能强大的,且可以访问主要的连接中心。

局限:虽然这里的放大系数是65倍,但上限并不明确。目前,攻击者可能正在对可用的反射器进行分类并测试如何可靠地大规模利用它们。虽然从单个命令和控制生成请求以触发响应数据包可能会受到限制,但从僵尸网络向反射器生成请求可能会增加新记录的规模。

我们不知道上述任何一个向量是否会变得突出或创下新高。但我们可以肯定的是,进化的道路将继续前行,网络上将出现下一代威胁。

与不断变化的威胁保持同步的建议

DDoS威胁领域的持续创新迫使组织面临持续的风险,同时也强调了加强防护最新攻击的必要性。为了减少DDoS攻击造成的停机影响并有效抵御恶意行为者,请考虑执行以下操作:

- 审核关键子网和IP空间,并确保它们具有适当的缓解控制措施;

- 以“始终在线”的缓解态势部署DDoS安全控制作为第一层防御,以减轻事件响应者的负担。如果没有值得信赖且经过验证的基于云的提供商,建议立即购买;

- 积极组建危机响应团队,确保运行手册和事件响应计划是最新的。例如,您是否有应对灾难性事件的手册?手册中的联系人是否更新?手册中包含过时的技术资产或早已离职的联系人都将无济于事。

原文链接:https://www.akamai.com/blog/security/relentless-evolution-of-ddos-attacks

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK