浅谈智能手机取证—流程篇

source link: https://netsecurity.51cto.com/article/712360.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

浅谈智能手机取证—流程篇-51CTO.COM

智能手机取证流程共分四个阶段:证据保全、证据获取、鉴定和分析、报告。在上篇中,将着重介绍智能手机取证的概述、历史与智能手机取证流程的前两个阶段:证据保全和证据获取,这两步在智能手机取证中发挥很重要的作用。

美国司法学会(National Institute of Justice, NIJ)定义电子数据是以二进制形式存储或传输的信息,可以在法庭上被依赖,可以在电脑硬盘、移动电话、个人数字助手、数码相机中的闪存卡等中找到。电子数据证据可用于起诉所有类型的犯罪,而不仅仅是电子犯罪。智能手机取证作为电子数据取证的一个分支扮演着越来越重要的作用,通过手机电子数据可以获取到嫌疑人的聊天记录、出行记录、地理位置、支付记录、通话记录和短信等信息,根据这些信息,调查人员可以推测出嫌疑人的交友、活动、财富等个人情况。然而,电子数据需要符合一定的规范和流程才能保证合法性,这对智能手机取证来说是非常困难的,比如,一些取证工具需要与手机通信,这使得手机电子数据取证期间不能使用写保护;移除芯片或者手机系统越狱,都会导致智能手机电子数据改变。因此遵循适当且合法的方法和指南对手机电子数据取证至关重要。

1.智能手机取证流程

1984年,联邦调查局和其他执法机构开始基于早期版本的计算机对数字证据的检查进行建模。第一个数字取证过程模型计算机取证调查过程(CFIP),主要关注数据采集以及这些数据的可靠性和法律接受程度。计算机取证调查过程模型分4个阶段进行:获取、识别、评估、作为证据。

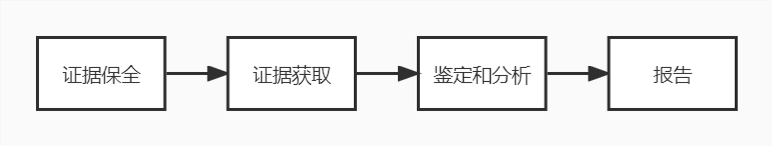

相较于传统的计算机取证调查,智能手机取证在当今的调查中越来越普遍。但因为智能手机操作系统的巨大可变性、标准的多样性、数据存储技术和数据保护程序等原因,从智能手机收集数字证据成为一项更艰难的任务。美国国家标准与技术研究所(National Institute of Standards and Technology, NIST)在2014年5月推出了移动设备取证的指导原则,对移动设备取证的目的、范围、方式和方法做了系统性的分析和介绍。综合来讲,移动设备取证可以分为证据保全、证据获取、鉴定和分析、报告四个步骤,如图1所示。

图1 移动取证流程

1.1. 证据保全

证据保全是在不改变智能手机数据内容的前提下确保证据安全的过程,是智能手机取证的第一步。证据保全的目的有两个,一是要最大限度地获取相关的证据数据,二是要保护证据数据的完整性和原始性以确保其可采用性。如果不能以原始状态保存证据,可能会丢失与案件相关的信息。证据保全的基本步骤有保护和记录现场、隔离和证据保存。

1.1.1. 保护和记录现场

现场获取之前,首先要确定现场获取的目的和范围,现场获取的人员需明确分工,落实责任并明确需携带的仪器设备。其次要明确手机现场获取采用的方法、标准、规范和步骤,并明确各操作可能造成的影响。工作人员应彻底搜查现场的所有区域,确保相关证据不被忽视。

现场获取主要分为静态获取和动态获取。在智能手机扣押期间,对手机的不当处理可能会导致数字数据的丢失,因此需要谨慎行事。静态获取是指对于已经关闭的手机,在法律允许的范围内对已授权的手机进行拍照或者拍摄,获取并记录手机的相关附件设备信息,这些信息包括但不限于手机品牌和型号、手机唯一性标识(如:IMEI号)、手机SIM卡和外置存储卡信息、手机安全验证机制信息(如:启动密码和PIN码)、手机附件设备(如:电源线、数据线和其它配备设备)和相关手册。动态获取是指针对处于运行状态的手机获取数据。如果手机未启用安全验证机制或能解决其安全验证机制,应按照静态获取的方法进行数据获取,并记录手机的操作系统信息。如果手机已启用安全验证机制,且无法获得解决安全验证机制的方法,应将手机在无线网络隔离的状态下提取数据。

1.1.2. 隔离

将手机无线网络隔离的方法主要包括使用电子/射频屏蔽,设置飞行模式以及禁用Wi-Fi、蓝牙和红外通信等。之后要将手机连接至计算机进行数据同步,要注意防止数据传输或同步覆盖,同步时不可取出手机中的数据存储卡和SIM卡。同时,许多移动设备都有重置代码,可以将设备的内容清除到原厂状态。主复位可以远程进行,因此动态获取时需要采取网络隔离和物理隔离等措施,以确保证据不被修改或破坏。如图2所示,可以使用法拉第包对手机进行隔离运输。

图2 法拉第包

1.1.3. 证据保存

对于已经关闭的手机,应尽量取下手机可拆卸电池,然后使用信号屏蔽容器进行设备封存并予以标记,封存前后应对手机进行拍照或录像,照片或者录像应当从各个角度反映手机封存前后的状况,清晰反映封口或张贴封条处的状况。对于处于运行状态的手机,如需保持开机状态,应将手机放置在专门设计的硬质容器中,防止无意触碰按键,在封存时同样需要使用信号屏蔽容器并对手机状态进行拍照或录像。除此之外,还应该建立一个所有可见证据的记录,即现场所有的数字设备,包括其他移动设备、数据线、电源、媒体设备等,应将其一起拍照记录下来,同时记录下每个数字设备的报告。最后,现场获取数据结束后,应对现场整体进行拍照记录。

1.2. 证据获取

证据获取是对智能手机及其相关设备进行镜像和获取信息的过程。在现场进行证据获取的好处是可以避免在运输和储存过程中由于电池耗尽、损坏等造成的信息损失。而如果要进行非现场证据获取,则需要将手机封存好后由相关人员送回实验室进行检验。送检过程中要对送检手机进行唯一性编号,同时要对送检手机进行拍照并记录其相关信息,包括品牌、型号和操作系统版本等。随后在实验室中要对手机数据进行检验分析,手机数据一般存储在手机闪存、SIM卡以及外置存储卡中。获取手机闪存数据一般有一下几种方法:

(1)手工获取:不借助其他手机取证设备,对屏显数据进行获取;

(2)逻辑获取:对送检手机的文件系统进行获取;

(3)物理获取(镜像获取/JTAG):对送检手机文件系统进行镜像备份,或使用JTAG方式进行获取;

(4)芯片获取:对送检手机中的物理内存芯片进行获取;

(5)微读获取:使用高倍电子显微镜对手机内存单元进行物理观察以获取数据。

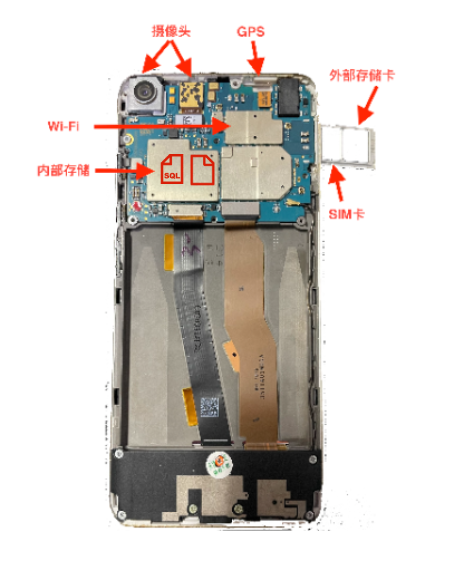

在选用物理获取时应该首先确定好手机主板各部分功能以及存储芯片的位置,如图3所示。

图3 智能手机结构

通过智能手机取证设备或者SIM卡取证设备对SIM卡进行复制,从复制的SIM卡中提取数据。SIM卡中能提取到的数据包含IMSI、ICCID、短消息、通讯录和通话记录等。对于外置存储卡数据的恢复和获取,首先要对存储卡进行唯一性编号以及拍照,然后对具备保全条件的检材进行保全备份。在检验过程中,要提前用杀毒软件对电子物证检验工作站系统进行杀毒,再把检材通过只读方式连接到电子物证检验工作站,计算检材的哈希值,然后使用软件工具进行数据恢复,将恢复的数据进行筛选后复制到检验专用存储介质中,计算存储介质的哈希值并进行唯一性编号,贴上标签。

[1]. Lin X, Lin X, Lagerstrom-Fife. Introductory Computer Forensics[M]. Springer International Publishing, 2018.

[2]. 金波, 吴松洋, 熊雄, 等. 新型智能终端取证技术研究[J]. 信息安全学报, 2016 (3): 37-51.

[3]. 廖晓龙. 基于手机数据的司法取证方法研究与应用[D]. 贵州大学, 2019.

[4]. 陈光宣,刘雪花.手机取证的挑战[J].中国信息安全,2019(05):69-70.

[5]. Fukami A, Stoykova R, Geradts Z. A new model for forensic data extraction from encrypted mobile devices[J]. Forensic Science International: Digital Investigation, 2021, 38: 301169.

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK