VIP题目限免

source link: https://bvxie.github.io/2022/03/25/ctf.show_VIP%E9%A2%98%E7%9B%AE%E9%99%90%E5%85%8D(%E5%85%A8)/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

这题目全英…英语废一个,所以我把题目全部复制过来了

您没有访问所请求资源的权限。它要么是受读保护的,要么不能被服务器读取。

题目提示源码…那就找源码吧!

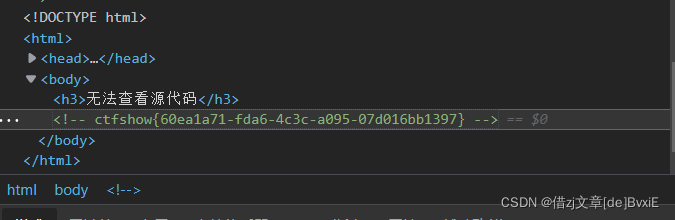

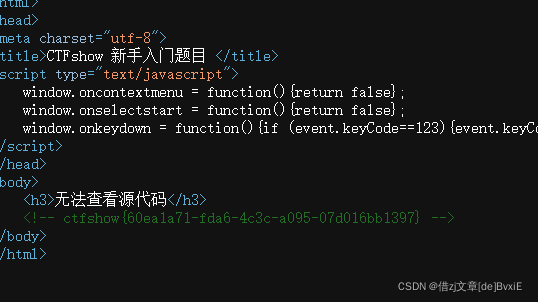

前台JS绕过

提示:js前台拦截 === 无效操作

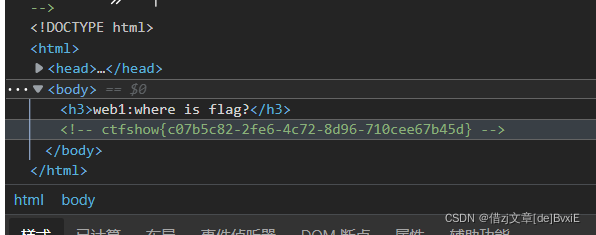

手动源码查看

由于我本身电脑设置问题,一直就无法f12,手动打开开发人员工具,源码显示,提交正确!

ctrl+u或在网站前面加view-source:

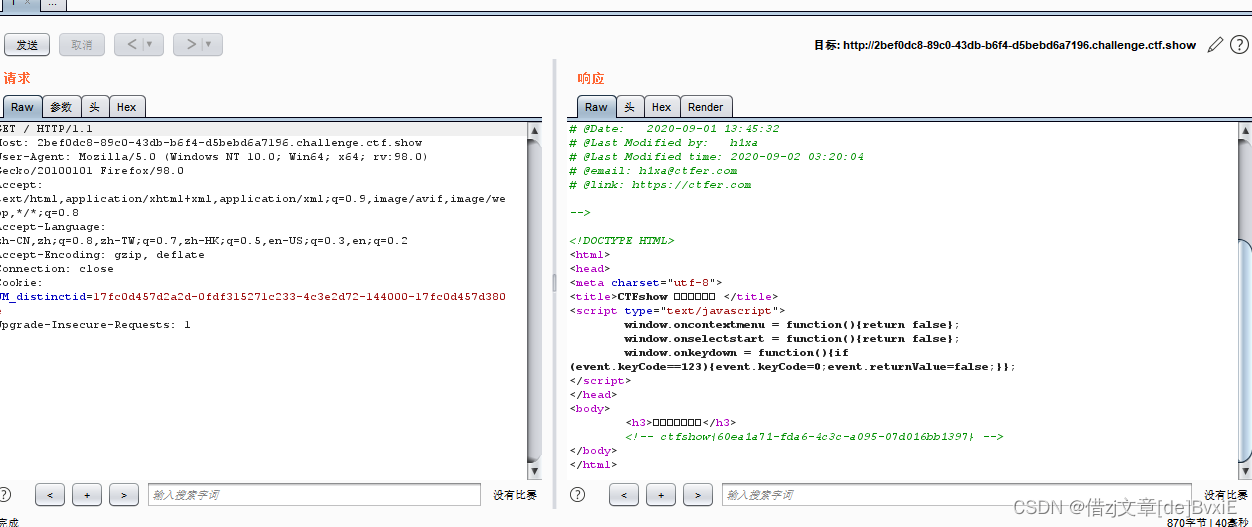

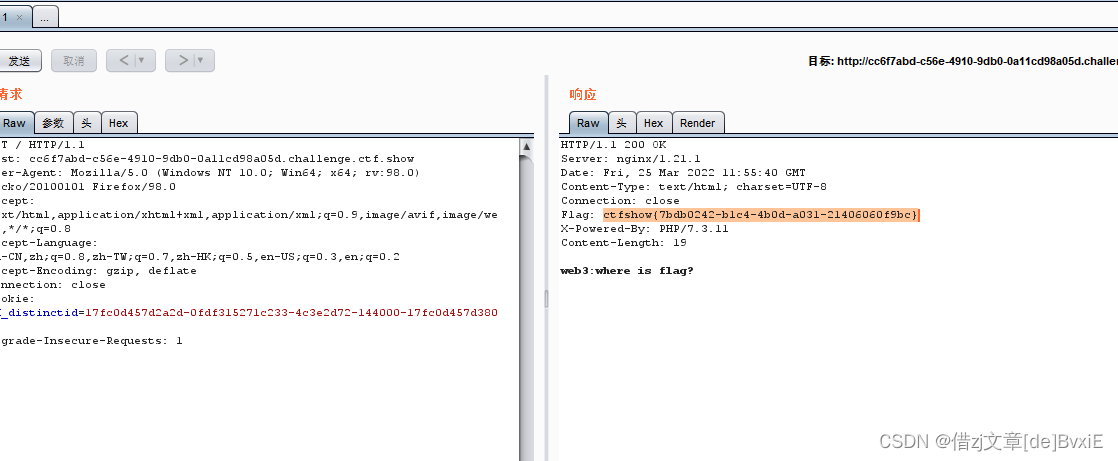

Burpsuite

这软件没必要多说,抓包,发包也可flag

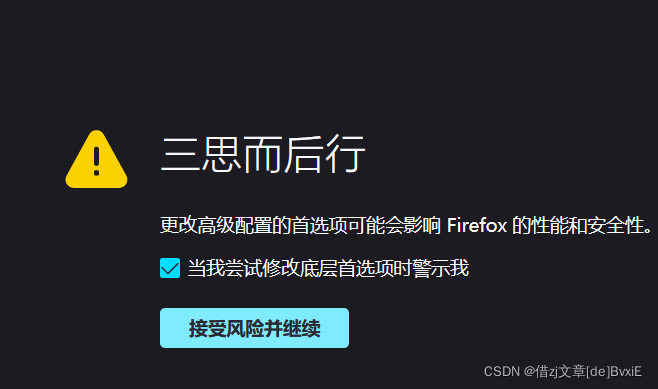

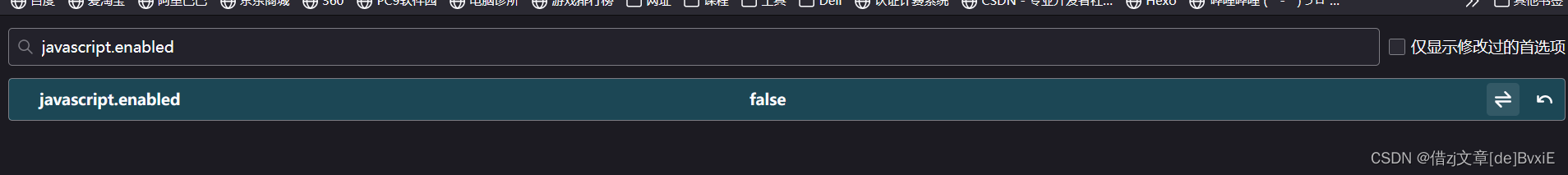

禁用javascript的方法

本来题解走的,没对,就当是学方法了!!!用途…嘿嘿,正经的用途,往下看。

(由于我用的火狐比较多)在Firefox地址栏里输入“about:config”并按“Enter”键

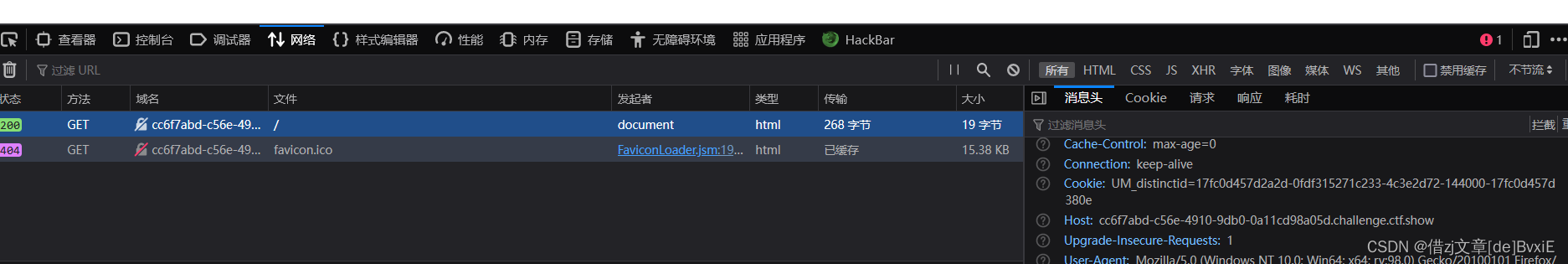

协议头信息泄露

提示:没思路的时候抓个包看看,可能会有意外收获

无论f12还是手动寻找都未果,那按提示试试叭!

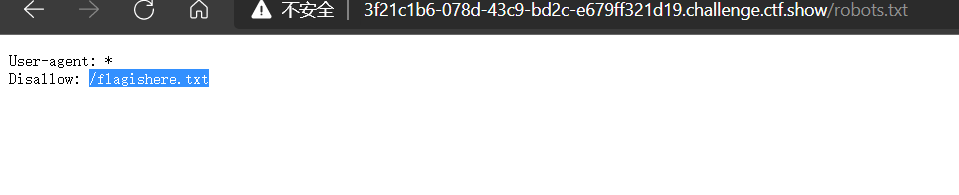

robots后台泄露

浅谈一下,robots协议也叫robots.txt(统一小写)是一种存放于网站根目录下的ASCII编码的文本文件(自行百度也行)

直接后缀加/robots.txt

做 web 题经常有一些需要找出,后台的备份文件。

这题使用的 robots.txt (统一小写)是一种存放于网站根目录下的ASCII编码的文本文件。

常见的一些备份文件:这找的(白嫖的)!

.index.php.swp |

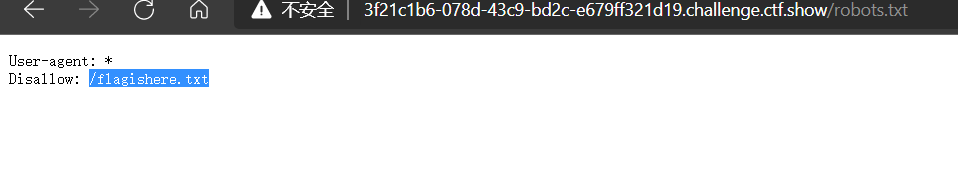

phps源码泄露

提示:phps源码泄露有时候能帮上忙

直接url后缀加/index.phps,得到了一个文件

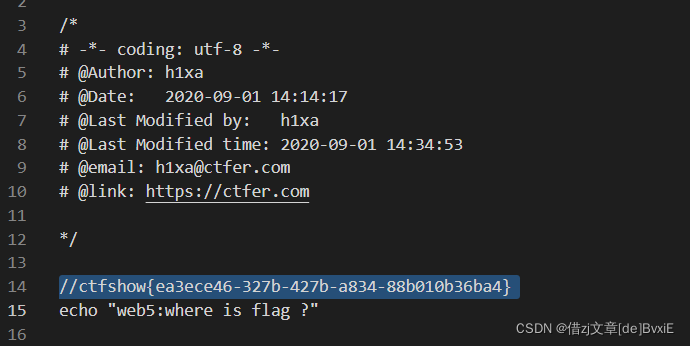

源码压缩包泄露

解压源码到当前目录,测试正常,收工

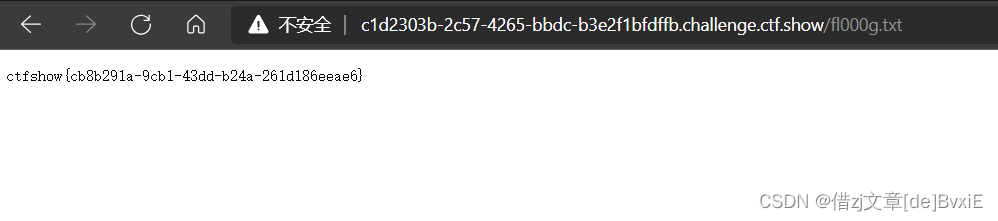

访问/www.zip,得到图示,打开文件找找

版本控制泄露源码

版本控制很重要,但不要部署到生产环境更重要。

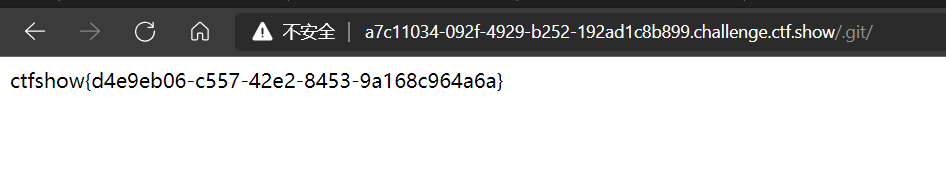

直接url后缀加/.git/

这里是 .git 源码泄露。

是由于运行git init初始化代码库的时候,会在当前目录下面产生一个.git的隐藏文件,用来记录代码的变更记录等等。在发布代码的时候, .git 这个目录没有删除,直接发布了。使用这个文件,可以用来恢复源代码。

访问 url/.git/ ,得到 flag 。

类似的还有 .hg 源码泄露,由于 hg init 的时候生成 .hg 文件。

版本控制泄露源码2

版本控制很重要,但不要部署到生产环境更重要。

同上…找了个博客

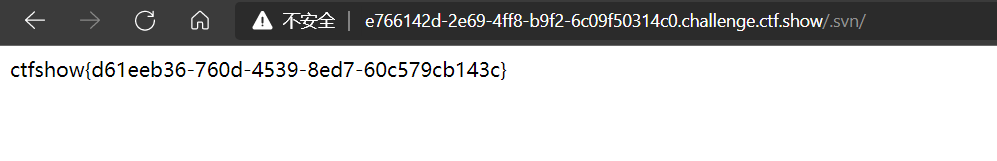

这里是 SVN 导致文件泄露。

Subversion ,简称 SVN ,是一个开放源代码的版本控制系统,它的设计目标是取代 CVS 。

直接url后缀加/.svn

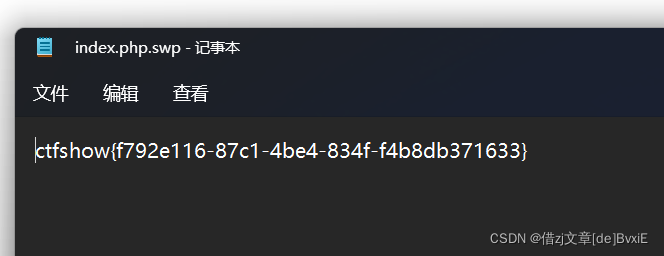

vim临时文件泄露

提示:发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

vim是linux自带且常用的文件编辑器,vim在编辑时会生成一个隐藏的临时文件,当vim非正常关闭时这个文件就会被保留下来

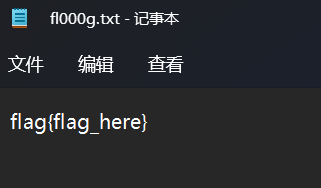

使用vim时意外退出,会在目录下生成一个备份文件,格式为 .文件名.swp,访问/index.php.swp下载备份文件,用记事本打开即可

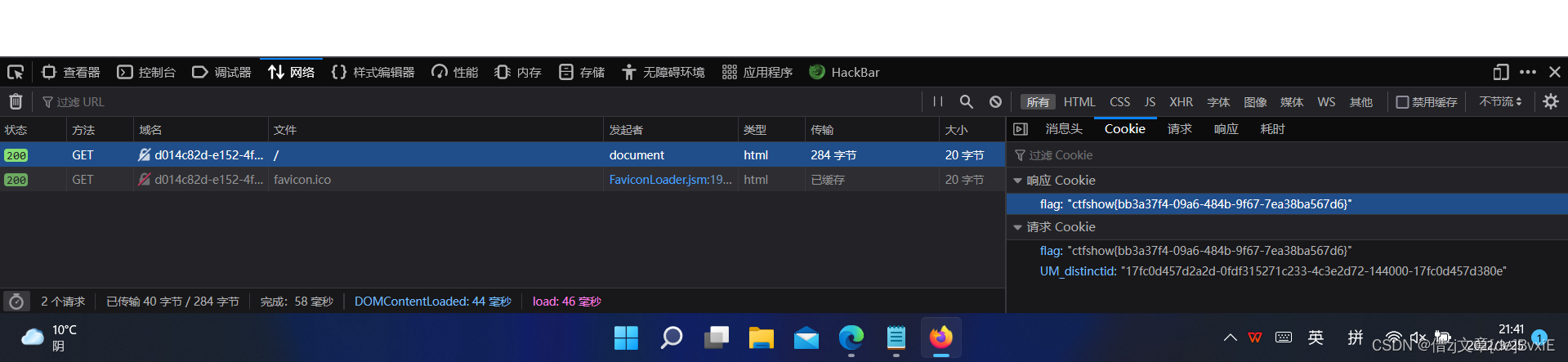

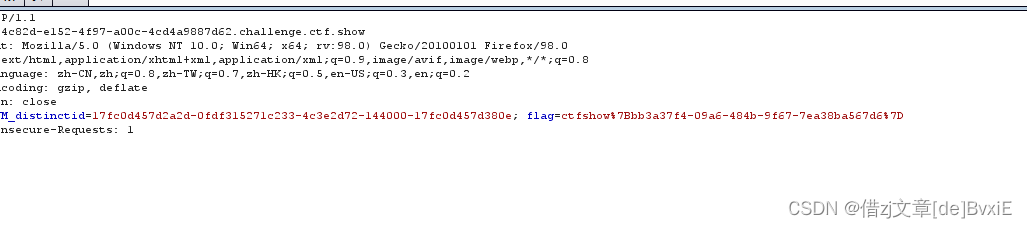

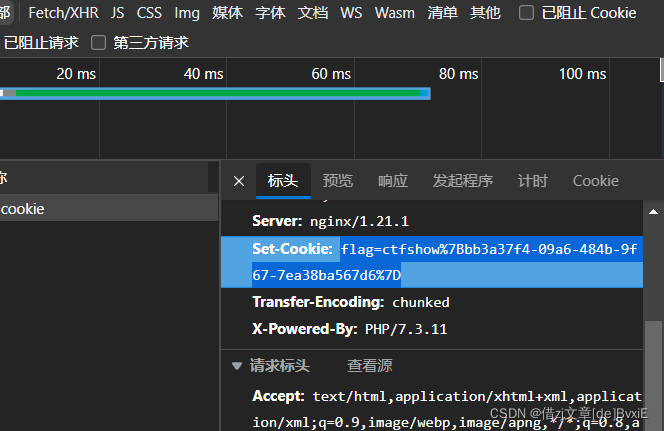

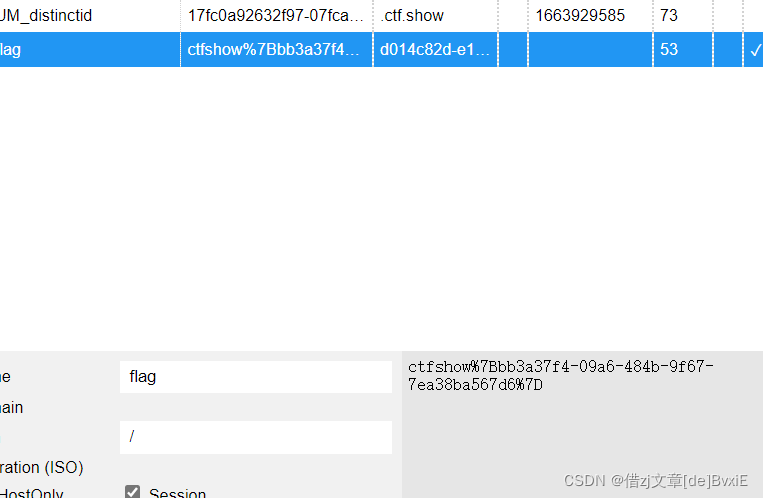

cookie泄露

使用火狐,按图示

注意:用其他浏览器得到的很奇怪

域名txt记录泄露

域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息

这题没有网址,这题目也是信息,百度一下题目。得到了这个在线域名解析记录检测,将域名复制过来!

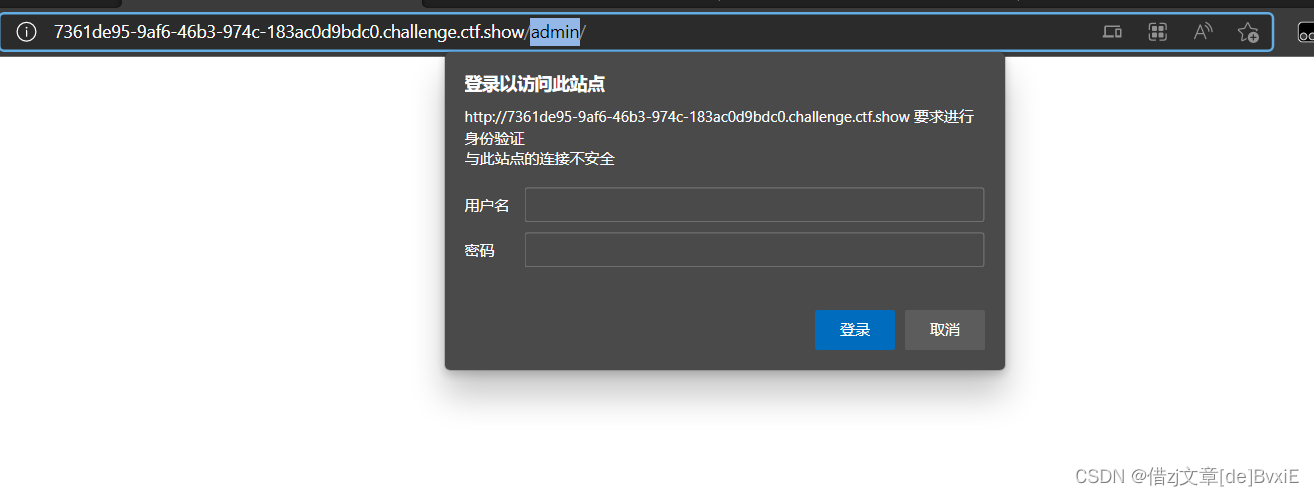

敏感信息公布

有时候网站上的公开信息,就是管理员常用密码

首先访问此站点,访问/admin

内部技术文档泄露

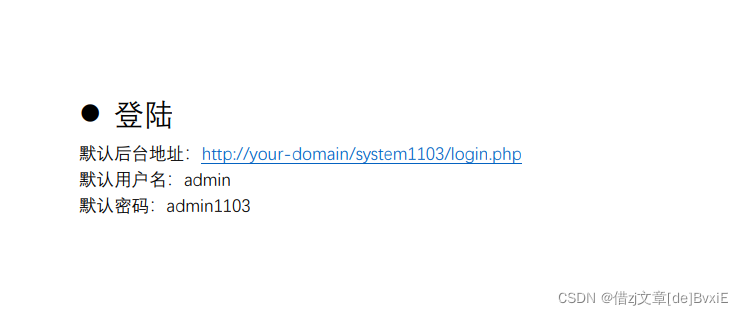

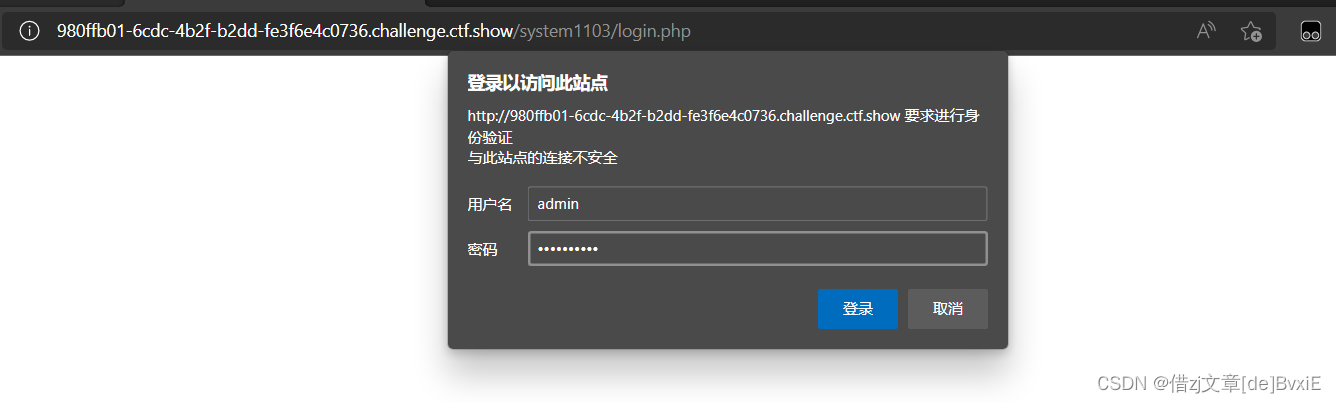

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

莫得思路,网页随便点点(找个博客,更快)

/system1103/login.php

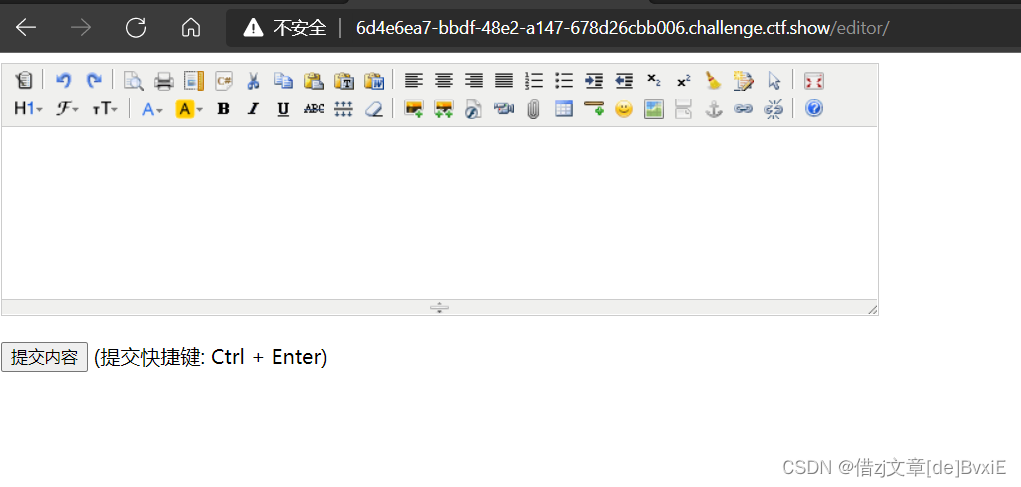

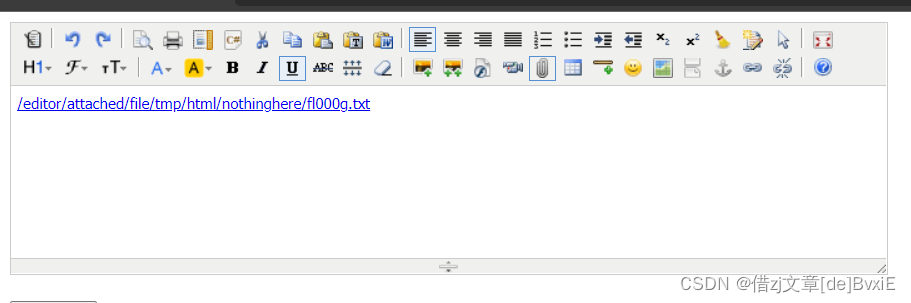

编辑器配置不当

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

根据提示url/editor/,或是/editor,效果都一样。

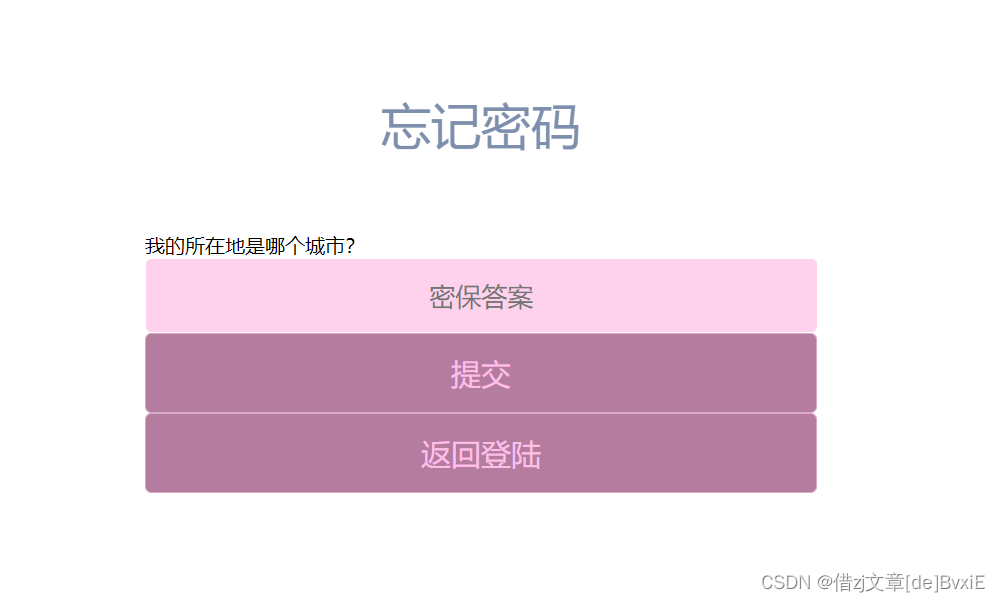

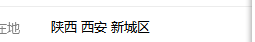

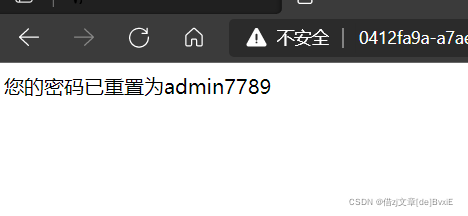

密码逻辑脆弱

公开的信息比如邮箱,可能造成信息泄露,产生严重后果

按此提示,图示应为突破点。

/admin,尝试一下和敏感信息公布的题是否一致…结果不正确

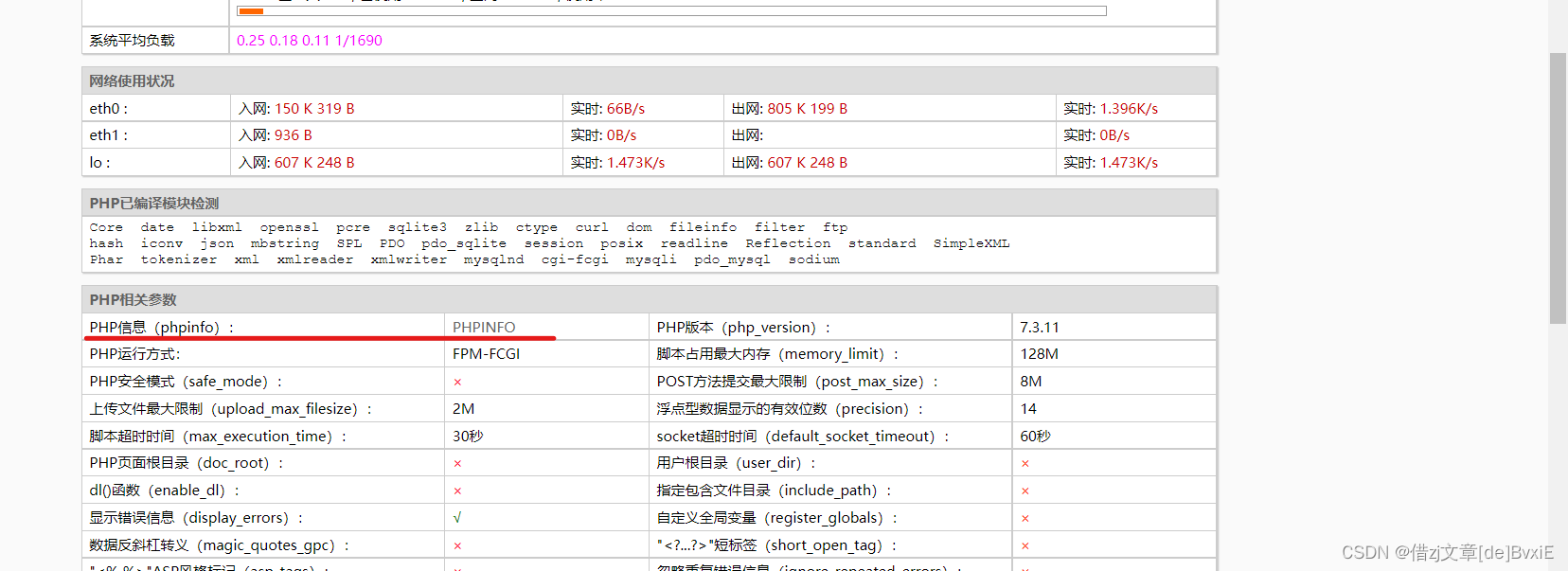

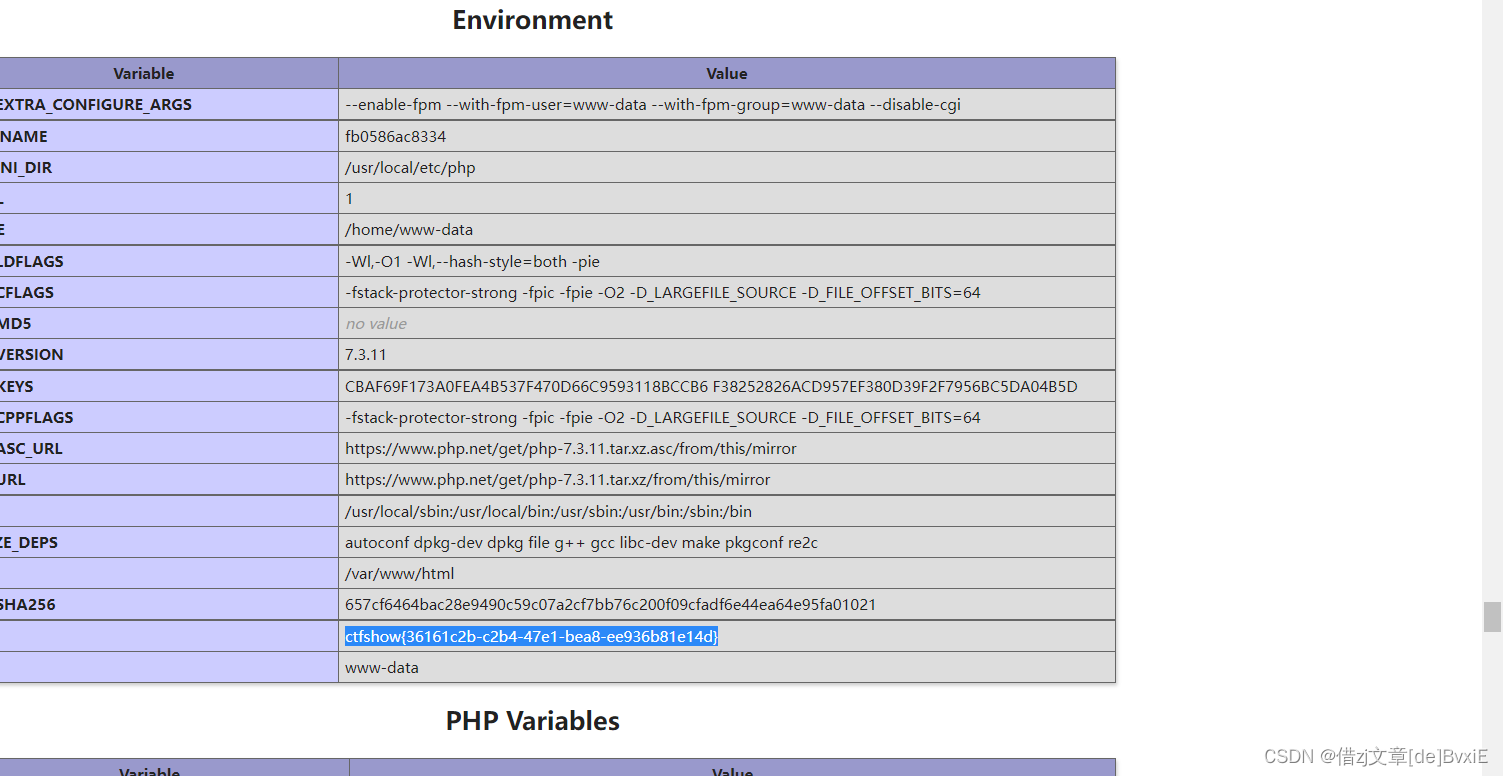

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

访问/tz.php 版本是雅黑PHP探针,

CDN穿透

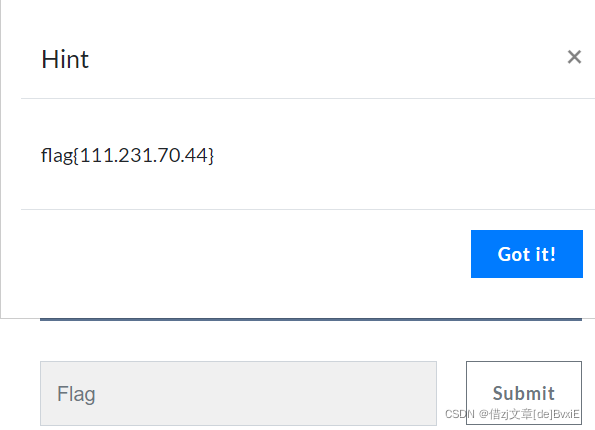

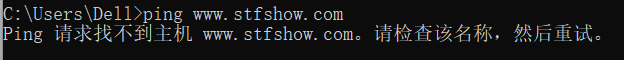

透过重重缓存,查找到ctfer.com的真实IP,提交 flag{IP地址}

又或是,直接win+R打开cmd,输入

ping www.stfshow.com就能得出IP地址,

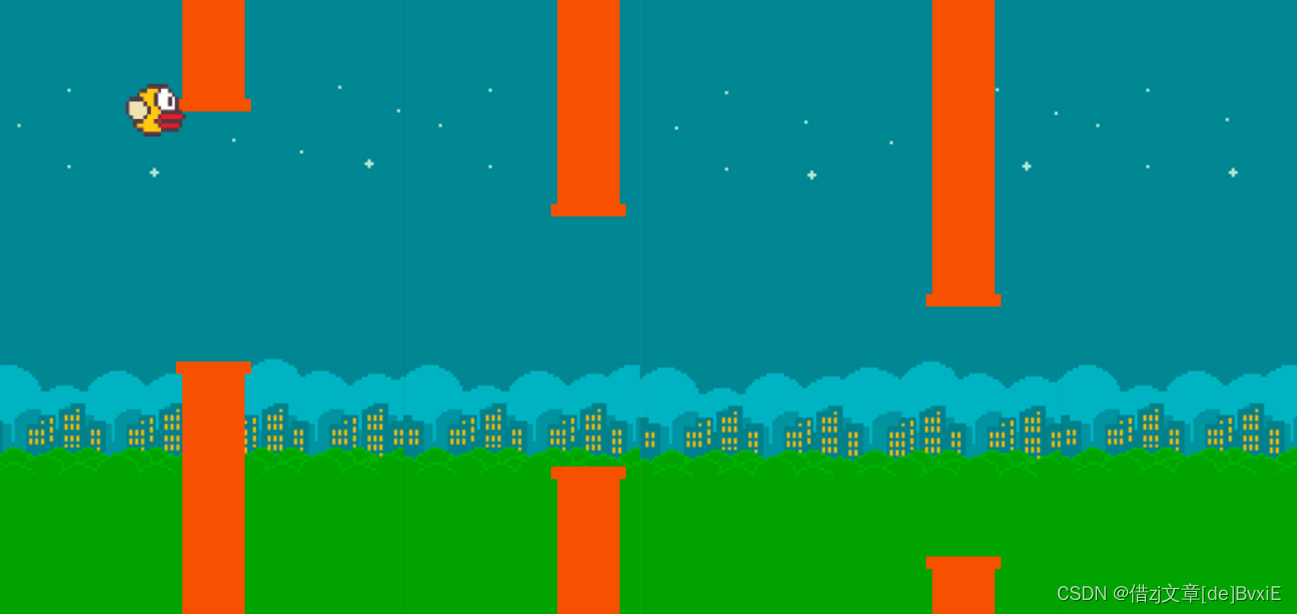

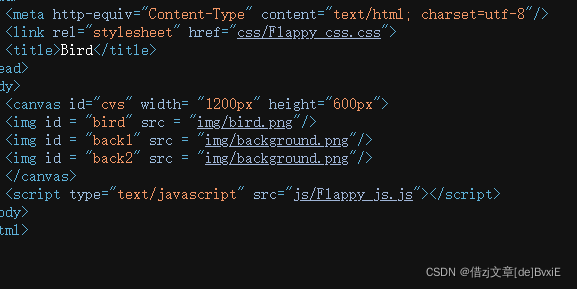

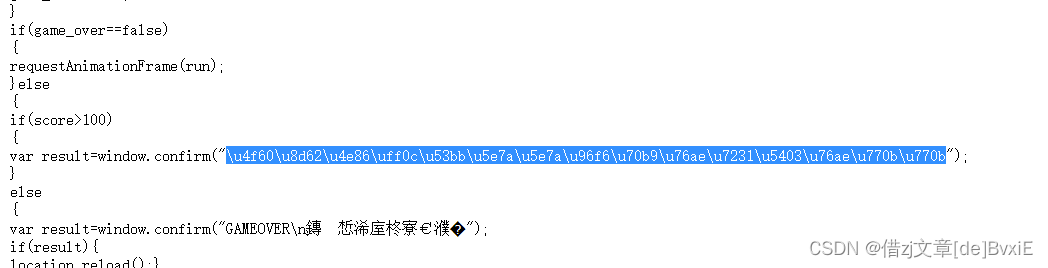

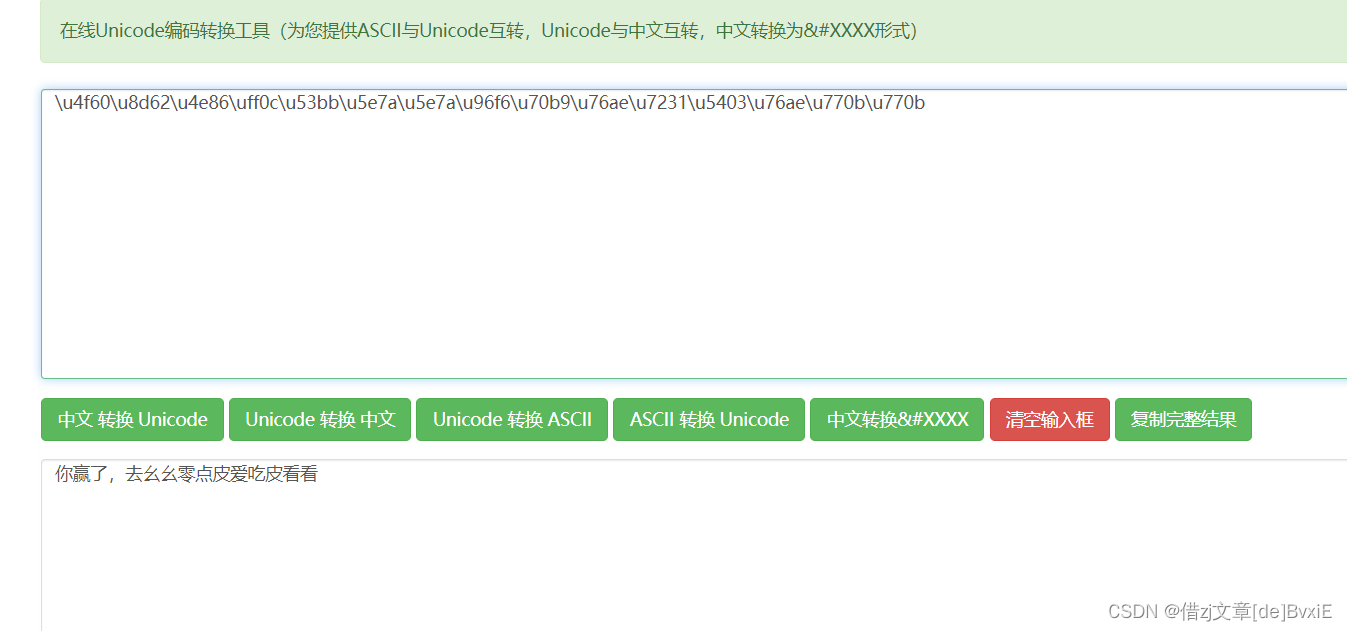

js敏感信息泄露

看了网上很多师傅的教程,ctrl+u查看源代码,

按照提示点击最下面的网址,发现

/110.php,即可!

前端密钥泄露

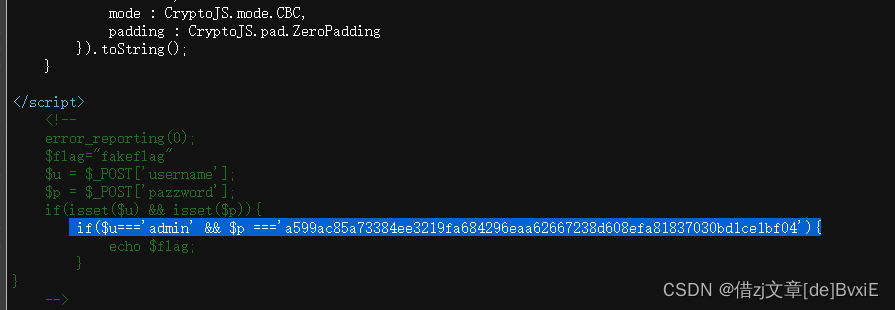

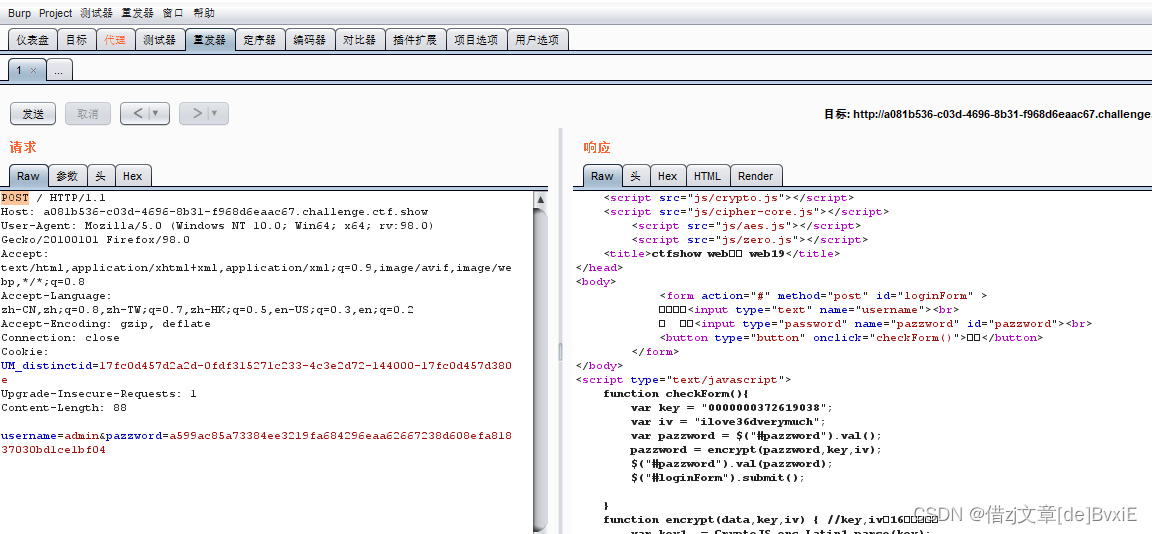

密钥什么的,就不要放在前端了

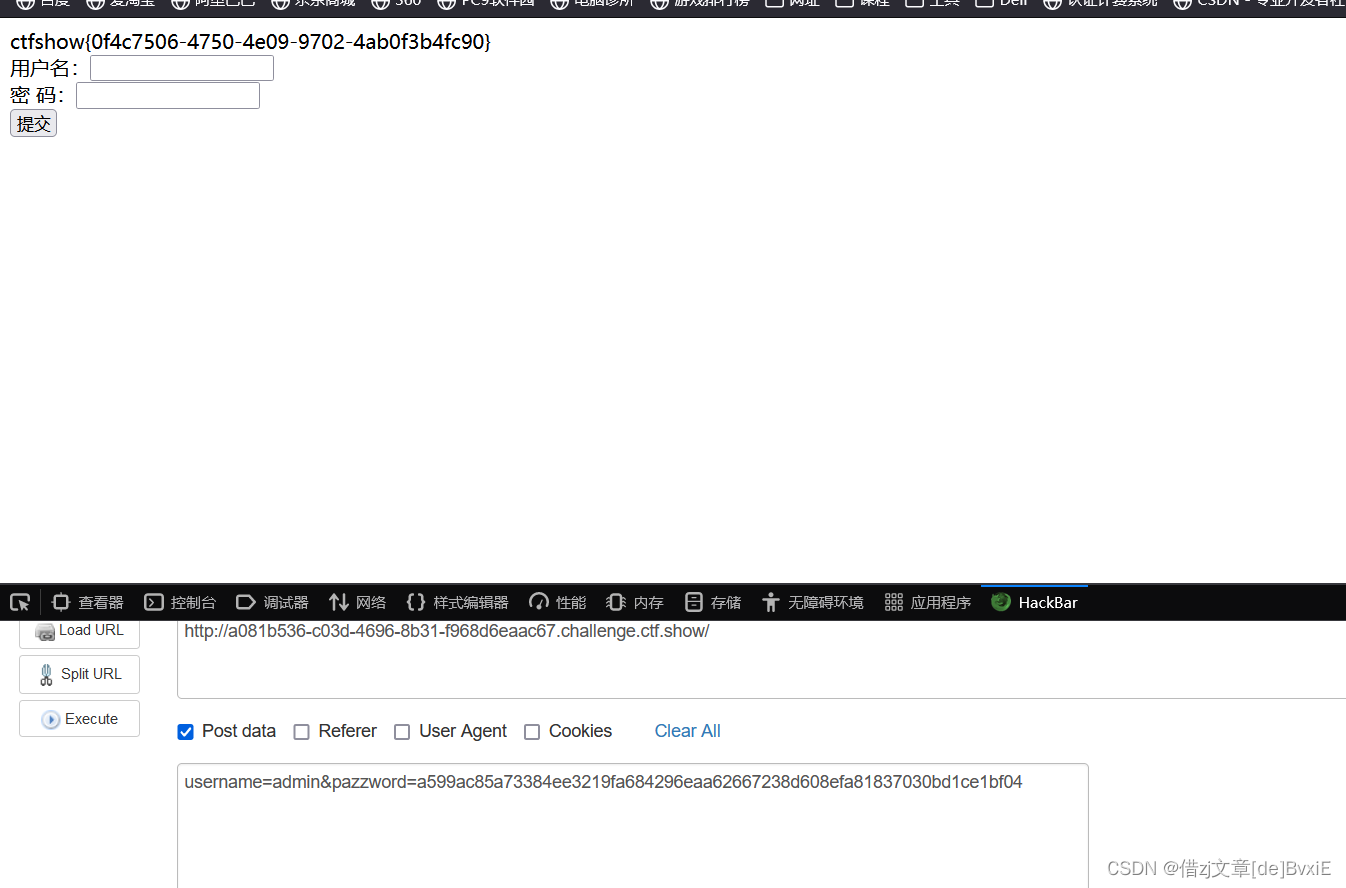

先查看源代码,发现用户名和密码,

username=admin&pazzword=a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04 |

数据库恶意下载

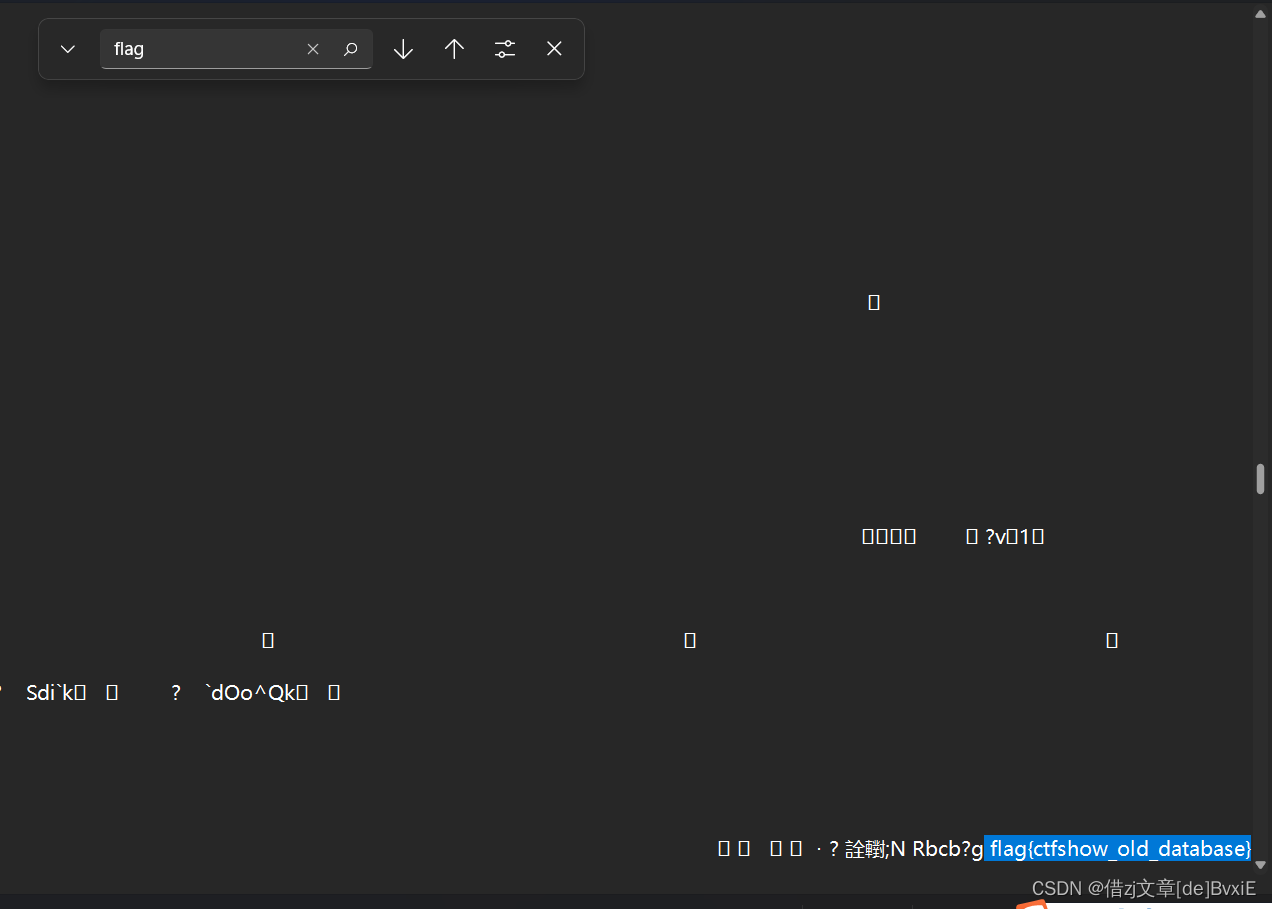

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

浏览师傅们的博客可得到这么一句话

早期asp+access架构的数据库文件为db.mdb,直接查看url路径添加加/db/db.mdb下载文件,用记事本打开搜索flag即可。

从而会得到一个文件,还挺吓人

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK