尝试爆破NFT奖励时间限制 (一)

source link: https://learnblockchain.cn/article/3516

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

尝试爆破NFT奖励时间限制 (一)

尝试爆破NFT奖励时间限制 (一)

尝试爆破NFT奖励时间限制,突破网页限制

发几天文章,网站上突然有人找我,问题如下:

你好,我有几个账户有领取某个nft的权限,但是网站活动结束了,我可以求助你写一个claim函数直接从智能合约领取吗? | 登链社区

本着助人为乐,不让人失望的原则,做了一些尝试,做下记录。

这个朋友是看了我在没有abi文件的情况下调用智能合约方法,web3py实现

这篇的情况下,觉得通过调用他的智能合约,就可以领取活动奖励。

根据他提供的网页,了解情况,网页差异:

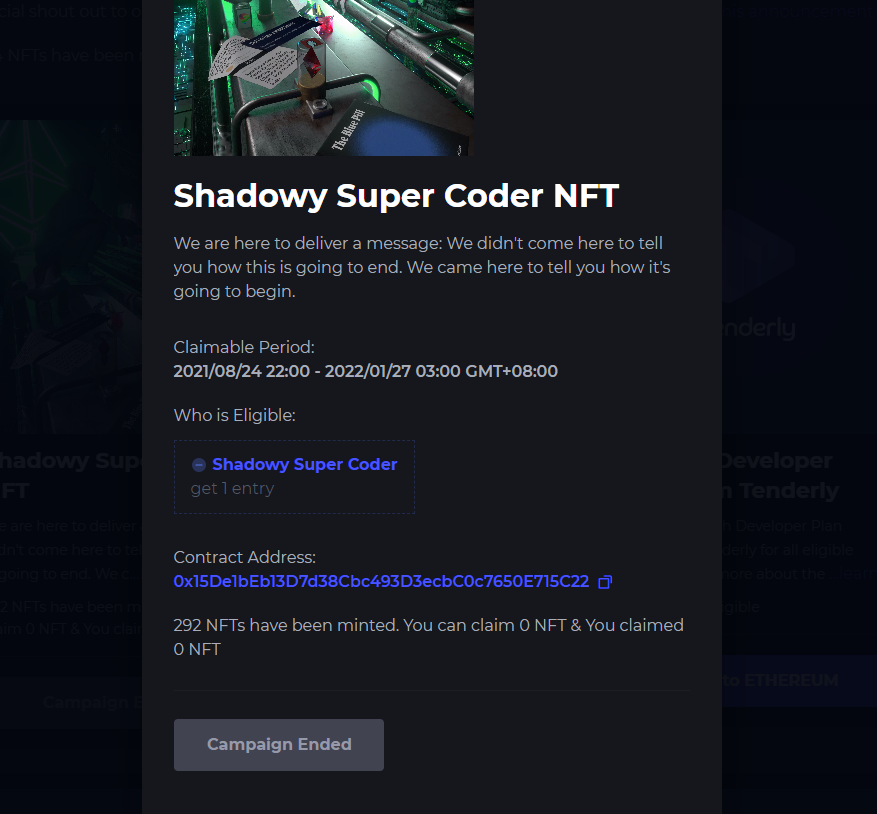

Shadowy Super Coder Pack by Galaxy Space | Project Galaxy

已经结束的:

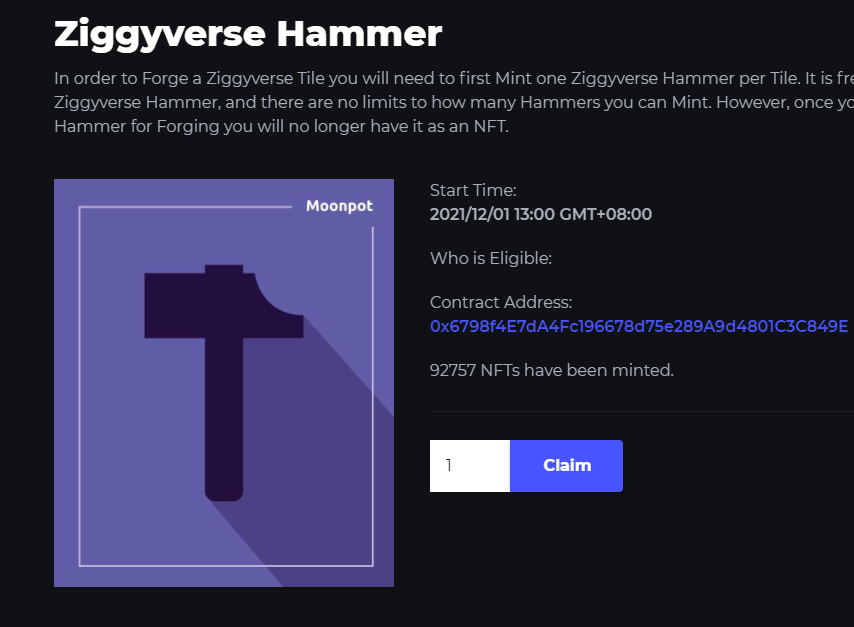

没有结束的:

通过对网站的观察,发现网站是vue写的,

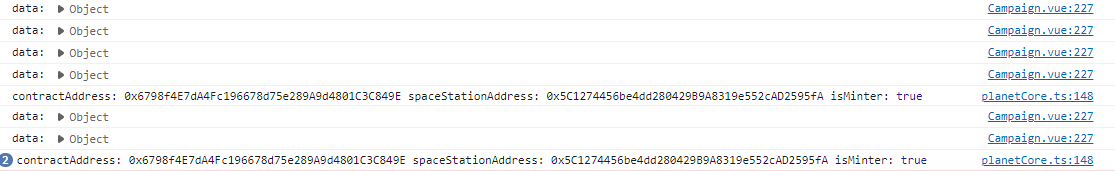

观察网站流程,用正常的操作一次,发现调用的函数:

点日志就可以看到调用的函数。

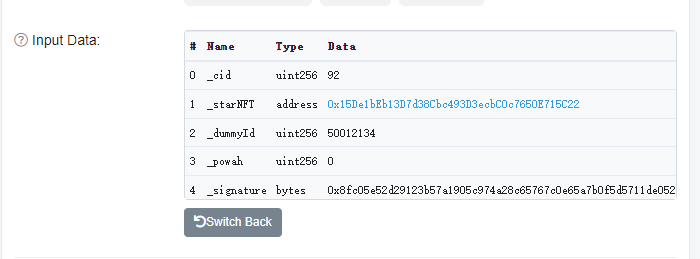

另外还观察了ethscan

Ethereum Transaction Hash (Txhash) Details | Etherscan

参数挺多,不是那么好搞。

初步确定从网页入手,网页连接显示,活动结束,没有按钮点,没有按钮不说明,不能调用函数发起请求嘛。

网站的的vue sourcemap还是完整,没有这个要麻烦很多。

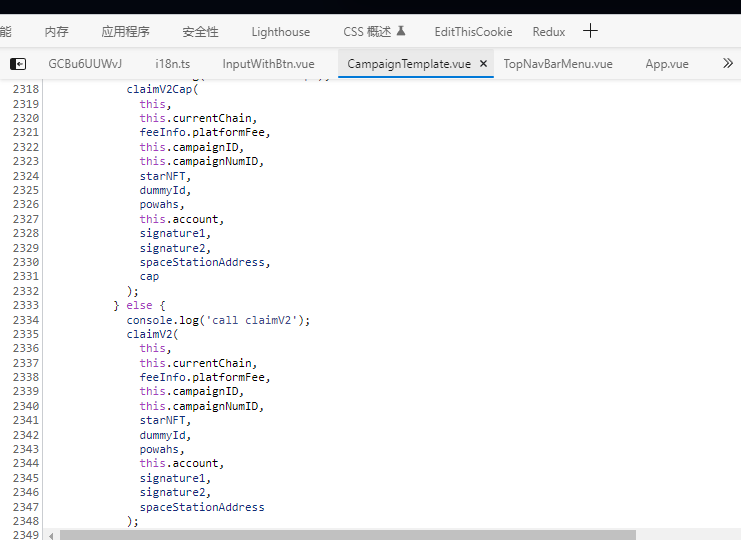

确定要入手的函数,点击浏览器 console信息,跳转源码:

确定,这个网站就是靠调用这个函数领奖励的。

所以想办法,在那个活动结束的网页,能调用这个函数就可以(如果他没做防护的话,找我这个朋友给我说,别人一直都在领到)

大家都知道,vue的网站,网页里的函数,是不能直接调用的。

虽然有办法使用,document.querySelector('button')获取按钮,再通过按钮发起点击事件,但是这个网页,claim这个按钮都没有。

使用得用其他方式

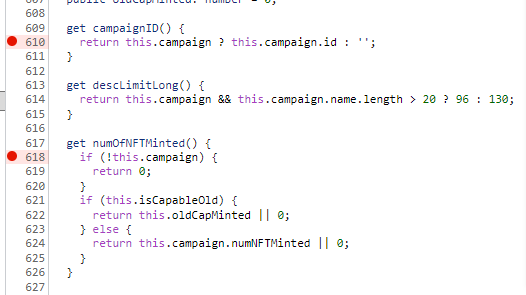

大家都知道,写js,js函数的this,进入了类的函数,你就能使用this,在网页发起有this调用的时候,你断住,这个时候console是可以使用this的,有了this,你就可以使用一切的vue种的函数,资源,所以这就是关键。

再次观察网页。CampaignTemplate.vue网页就是重点。

确定两个断点:

回到刚才那个结束的页面,断点打好,重新刷新,见证奇迹吧!

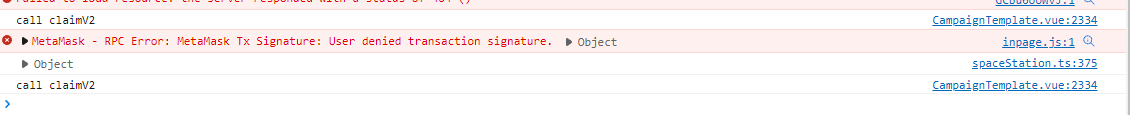

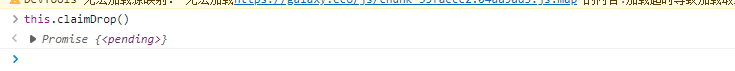

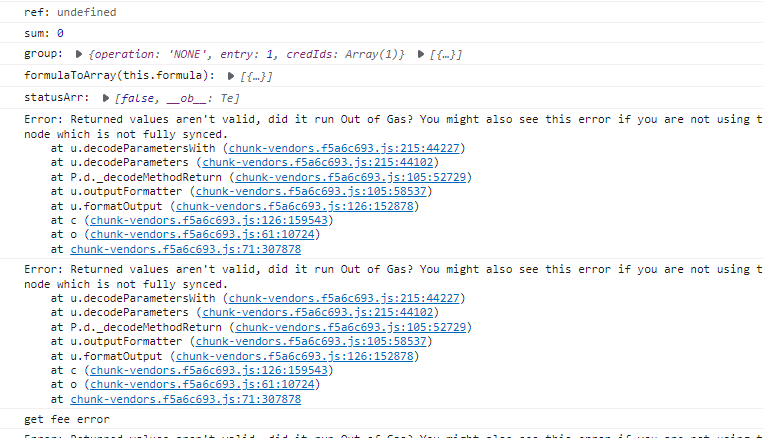

输入this.claimDrop()

效果怎么样

浏览器点继续,领取claim就开始了。

很遗憾没有成功。

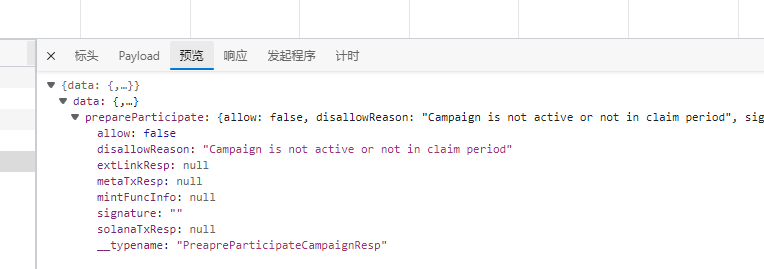

流程开始了,但是没有成功,发起了一个这样的Gql请求,截图是回复内容。

他的网页还是有防护的,不是不能点按钮发请求就可以,服务器对请求是有验证的。

关于网页爆破的内容,到此为止。

后面还有一系列的办法,涉及到claim函数爆破,下一篇再写。

本文参与登链社区写作激励计划 ,好文好收益,欢迎正在阅读的你也加入。

- 发表于 22小时前

- 阅读 ( 127 )

- 学分 ( 6 )

- 分类:安全

Recommend

-

61

61

糖糖爆破 - 需要控制着一颗盾牌为公主阻挡着各种从天而降的 “垃圾” - NEXT

-

5

5

WordPress 利用 XMLRPC 高效爆破 原理分析 RickGray

-

76

76

*本文原创作者:geek痕,本文属FreeBuf原创奖励计划,未经许可禁止转载 谈到爆破,相信大部分网络安全从业者都并不陌生,爆破爆破,就是暴力破解嘛。通过枚举尝试尽可能多的可能解,再进行验证判断是否...

-

86

86

前言 近日,腾讯御见威胁情报中心拦截到专攻企业局域网的勒索病毒GandCrab,这个臭名昭著的勒索病毒版本号已升级到4.3。与以往不同的是,攻击者在已入侵网络同时释放挖矿木马和勒索病毒,针对高价值目标使用GandCrab勒索病毒,...

-

51

51

“太阳当空照,花儿对我笑。小鸟说早早早,你为什么背着炸药包?我去炸学校,老师不知道,一拉线我就跑,轰的一声学校不见了!”几乎每个在学童时代唱过改编版《上学歌》的学生,都曾经做过上学提着炸药包“炸学校”的白日梦。然而谁也没想到,这首传唱至今的恶搞儿歌...

-

34

34

近期安全测试时发现一个系统前台使用了SSO,但是在比较隐蔽API中发现了后台的登录接口,该接口未使用SSO,同时没有图形验证码等校验,通过分析最终爆破进入后台。 0x01 确认攻击途径 通过信息搜集找到后台登录URL,...

-

9

9

宁德时代与宏达爆破等成立合资公司 经营范围包含充电桩销售 12月18日消息,天眼查App显示,2020年12月16日,福建宏大时代新能源科技有限公司成立。该公司...

-

14

14

0x00 前言 PPTP(即点对点隧道协议)可以使远程用户通过拨入ISP访问企业内网。 在渗透测试中,如果获得了用户的PPTP口令,就能远程拨入内网,做进一步渗透。 本文将要介绍命令行下导出PPTP配置信息和口令的方法,开源PPTP口令爆破...

-

4

4

一. 前言:对于一款游戏来说,随着游戏进程给予玩家奖励是刺激玩家感官调动玩家情绪最直接和最有效的方式之一,其往往扮演者给予玩家正向反馈,基于游戏本身的游玩模式,奖励的形式也会有所不同,这包括且不限于:1. 游戏消耗...

-

2

2

尝试爆破NFT奖励时间限制 (一) | 登链社区 | 深入浅出区块链技术 (learnblockchain.cn) 昨天写了,网页爆破的尝试,没有成功,今天讲讲,为什么先是网页爆破,如前面所见,智能合约调用参数太...

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK