威胁快讯:Log4j漏洞已经被用来组建botnet,针对Linux设备

source link: https://blog.netlab.360.com/wei-xie-kuai-xun-log4jlou-dong-yi-jing-bei-yong-lai-zu-jian-botnet-zhen-dui-linuxshe-bei/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

年末曝光的Log4j漏洞无疑可以算是今年的安全界大事了。作为专注于蜜罐和botnet检测跟踪的团队,我们自该漏洞被公开后就一直关注它会被哪些botnet利用。今早我们等来了首批答案,我们的Anglerfish和Apacket蜜罐先后捕获到2波利用Log4j漏洞组建botnet的攻击,快速的样本分析表明它们分别用于组建 Muhstik 和Mirai botnet,针对的都是Linux设备。

MIRAI

这一波传播的为miria新变种,相比最初代码,它做了如下变动:

- 移除了 table_init/table_lock_val/table_unlock_val 等mirai特有的配置管理函数。

- attack_init 函数也被抛弃,ddos攻击函数会被指令处理函数直接调用。

同时,其C2域名选用了一个 uy 顶级域的域名,这在国内也是很少见的。

Muhstik

Muhstik 这个网络最早被披露于 2018 年,系一个借鉴了Mirai代码的Tsunami变种。在本次捕获的样本中,我们注意到新Muhstik变种增加了一个后门模块ldm,它具有增加SSH后门公钥的能力,其安装的后门公钥为:

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQBtGZHLQlMLkrONMAChDVPZf+9gNG5s2rdTMBkOp6P7mKIQ/OkbgiozmZ3syhELI4L0M1TmJiRbbrIta8662z4WAKhXpiU22llfwrkN0m8yKJApd8lDzvvdBw+ShzJr+WaEWX7uW3WCe5NCxGxc6AU7c2vmuLlO0B203pIGVIbV1xJmj6MXrdZpNy7QRo9zStWmgmVY4GR4v26R3XDOn1gshuQ6PgUqgewQ+AlslLVuekdH23sLQfejXyJShcoFI6BbH67YTcoh4G/TuQdGe8lIeAAmp7lzzHMyu+2iSNoFFCeF48JSA2YZvssFOsGuAtV/9uPNQoi9EyvgM2mGDgJ

该公钥被增加到 ~/.ssh/authorized_keys 文件后,攻击者即可无需密码认证直接登陆远程服务器,实现对目标服务器的持续操控。

考虑到 log4j2 的漏洞机理比较特殊,“攻击者只需漫无目的的散播 payload 即会有机器被攻击,有点愿者上钩的意思。所以,攻击者很难直接判断被攻击的机器实际在哪里”,为确保后续可以使用这个后门,攻击者还要建立一个汇报机制,将受控机器的实际位置/用户名汇报到攻击者指定的服务器。Muhstik 通过 TOR 网络完成该汇报任务,这可能会给溯源工作增加一层难度。

Muhstik 在访问 TOR 网络前,会通过一些公开的 DoH服务查询 relay.l33t-ppl.inf 的内容。在这个过程中,会产生一些与之相关的 DNS 请求。考虑到这些请求可能为判断失陷主机提供一些帮助。所以这里把相关域名列在下面。注意:这些域名不是CC域名,不是黑域名,而是正常的 DoH 服务。各运维相关读者需要根据自身业务情况酌情处理。

doh.defaultroutes.de

dns.hostux.net

dns.dns-over-https.com

uncensored.lux1.dns.nixnet.xyz

dns.rubyfish.cn dns.twnic.tw

doh.centraleu.pi-dns.com

doh.dns.sb doh-fi.blahdns.com

fi.doh.dns.snopyta.org

dns.flatuslifir.is

doh.li

dns.digitale-gesellschaft.ch

当无法直接从 TOR 网络汇报攻陷信息时,Muhstik 还会通过 TOR 的公网映射域名进行提交,相关域名列表如下:

bvprzqhoz7j2ltin.onion.ws

bvprzqhoz7j2ltin.onion.ly

bvprzqhoz7j2ltin.tor2web.s

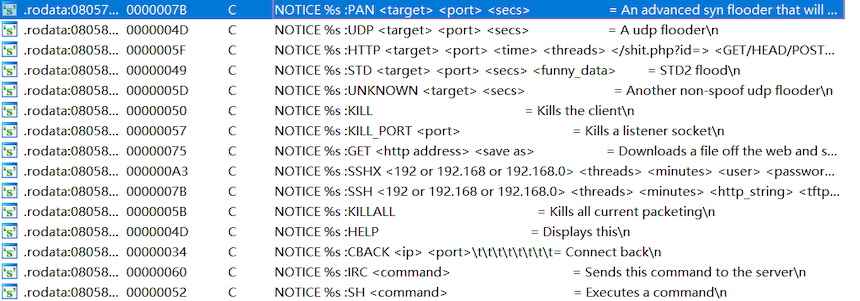

Muhstik的ELF样本则集成了如下命令:

能看到样本支持DDoS和后门指令。样本的C2保存在mirai风格的配置中,明文的配置信息如下:

[0x02]: "listening tun0\x00", size=15

[0x03]: "irc.de-za"\x1f\x90"listening tun0\x00"l", size=30

[0x04]: "\x1f\x90", size=2

[0x05]: "log.exposedbotnets.ru\x00", size=22

[0x06]: "log.exposedbotnets.ru\x00", size=22

[0x07]: "log.exposedbotnets.ru\x00", size=22

[0x08]: "log.exposedbotnets.ru\x00", size=22

[0x0a]: "/proc/\x00", size=7

[0x0c]: "/exe\x00", size=5

[0x0d]: "/status\x00", size=8

[0x0e]: "/fd\x00", size=4

[0x0f]: "\x58\x4D\x4E\x4E\x43\x50\x46\x22\x00", size=33

[0x10]: "zollard\x00", size=8

[0x11]: "muhstik-11052018\x00", size=17

[0x12]: "\x02^nL\x0b\x1a\x06_nL\x02\x0f\x00", size=13

[0x13]: "eth1\x00", size=5

[0x14]: "lan0\x00", size=5

[0x15]: "-\x00", size=2

[0x16]: "eth0\x00", size=5

[0x17]: "inet0\x00", size=6

[0x18]: "lano\x00", size=5

[0x19]: "log.exposedbotnets.ru\x00", size=22

[0x1a]: "log.exposedbotnets.ru\x00", size=22

[0x1b]: "d4cf8e4ab26f7fd15ef7df9f7937493d\x00", size=33

[0x1c]: "log.exposedbotnets.ru\x00", size=22

[0x1d]: "37.44.244.124\x00", size=14

[0x1e]: "37.44.244.124\x00", size=14

[0x1f]: "37.44.244.124\x00", size=14

[0x20]: "37.44.244.124\x00", size=14

[0x21]: "37.44.244.124\x00", size=14

[0x22]: "log.exposedbotnets.ru\x00", size=22

[0x23]: "log.exposedbotnets.ru\x00", size=22

其中log.exposedbotnets.ru便是C2,它刚好解析到37.44.244.124。作者注册一个log开头的域名也许是故意切合Log4j这个漏洞。

鉴于Log4j的漏洞影响面比较大,我们预计后续会有更多的botnet使用它来传播。对此我们会持续保持关注,有新的观察会第一时间在这里公布。

Mirai

nazi.uy

http:[//62.210.130.250/lh.sh

http:[//62.210.130.250:80/web/admin/x86_64

http:[//62.210.130.250:80/web/admin/x86

http:[//62.210.130.250:80/web/admin/x86_g

Muhstik

log.exposedbotnets.ru

http:[//45.130.229.168:9999/Exploit.class

http:[//18.228.7.109/.log/log

http:[//18.228.7.109/.log/pty1;

http:[//18.228.7.109/.log/pty2;

http:[//18.228.7.109/.log/pty3;

http:[//18.228.7.109/.log/pty4;

http:[//18.228.7.109/.log/pty5;

http:[//210.141.105.67:80/wp-content/themes/twentythirteen/m8

http:[//159.89.182.117/wp-content/themes/twentyseventeen/ldm

Recommend

-

6

6

Android 5.0屏幕录制漏洞(CVE-2015-3878)威胁预警 360安全卫士

-

8

8

2020年1月14日,微软正式宣告Windows 7系统停止更新,官方停止技术支持、软件更新和安全问题的修复。这意味着数以亿计仍在运行Windows 7系统的计算机失去了保护屏障,所面临的安全风险或将排山倒海而来。

-

9

9

8 March 2021 / Miner 威胁快讯:z0Miner 正在利用 ElasticSearch 和 Jenkins 漏洞大肆传播 ...

-

5

5

版权声明: 本文为Netlab原创,依据 CC BY-SA 4.0 许可证进行授权,转载请附上出处链接及本声明。 从去年末到现在,挖矿类型的botnet家族一直活跃,除了新家族不断出现,一些老家族也频...

-

12

12

1 July 2021 / nday Mirai_ptea Botnet利用KGUARD DVR未公开漏洞报告 版权声明:本文为Netlab原创,...

-

4

4

6 August 2021威胁快讯:TeamTNT新变种通过ELF打包bash脚本,正通过Hadoop ResourceManager RCE 传播 TeamTNT是一个比较活跃的挖矿家族,曾被腾讯和PAN等国内外安全厂商多...

-

7

7

工信部网络安全威胁和漏洞信息共享平台正式上线运行 桑云信息Lzers 2021-09-01 安全快讯 ...

-

5

5

19 January 2022 / 公有云威胁情报...

-

5

5

V2EX › 问与答 我该如何组建一台 Nas(已经有部分硬件了)

-

4

4

Botnet 快讯:使用21个漏洞传播的DDoS家族WSzero已经发展到第4个版本 ...

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK