AF 服务器安全防护实验

source link: http://www.dengfm.com/15290645508864.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

AF 服务器安全防护实验

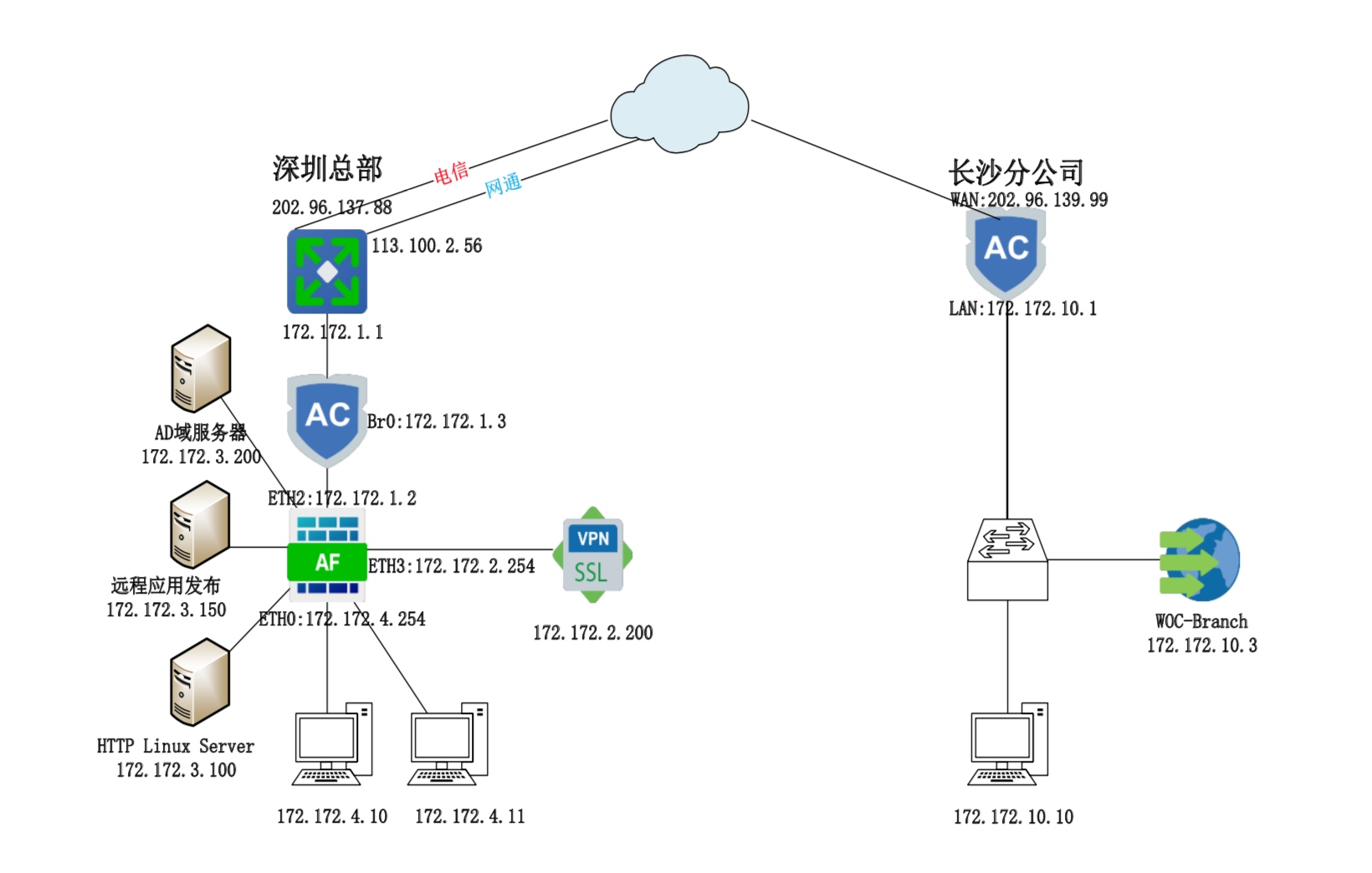

图 1-1

- 在深圳总部的 AF 上,配置 DDOS 防护,防止服务器区的服务器被 DDOS 攻击

- 在深圳总部的 AF 上,配置 IPS,对服务器区的服务器实现入侵检测和入侵防御

在深圳总部的 AF 上,配置 DDOS 防护,防止服务器区的服务器被 DDOS 攻击

步骤 1:登录 AF,点击

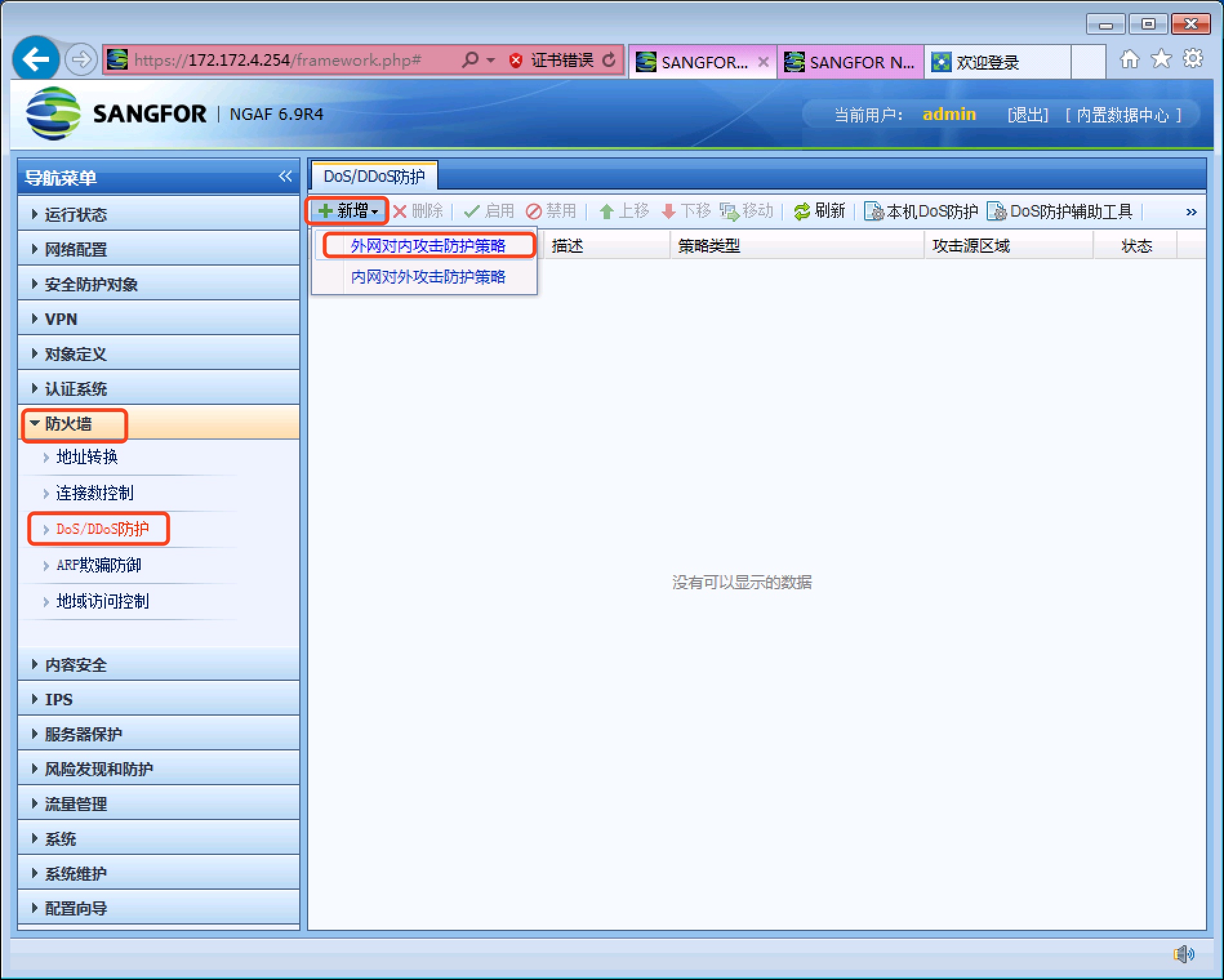

防火墙-Dos/DDos 防护,点击新增-外网对内攻击防护策略,如图1-2 所示

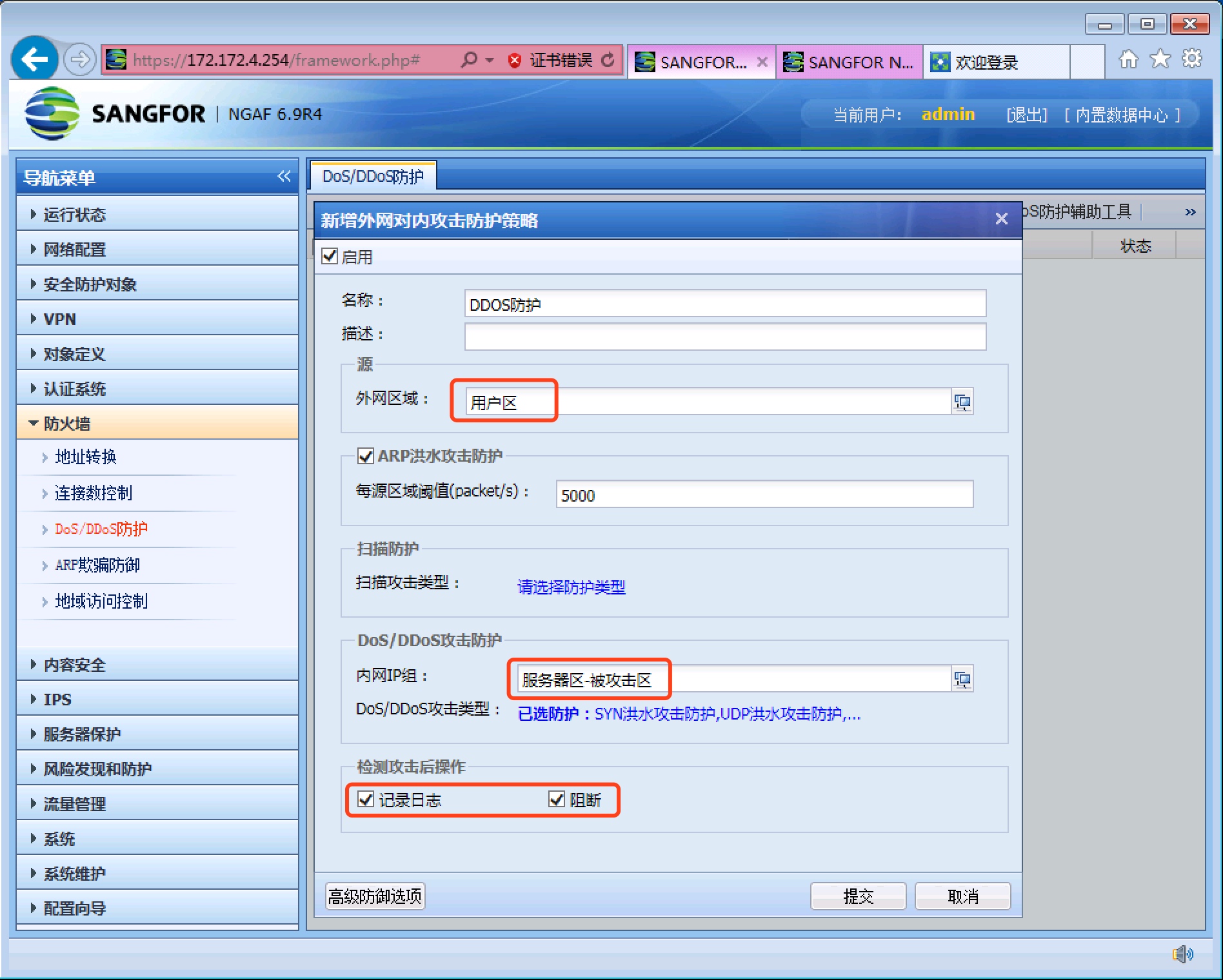

图 1-2步骤 2:在策略配置页面设置 DDOS 攻击的目的和源,如图 1-3 所示

分析:正常情况下,DDOS 防护策略的源是互联网区,这里为了测试效果,会在用户区的 PC 上向服务器区发起攻击,所以源设置为

用户区

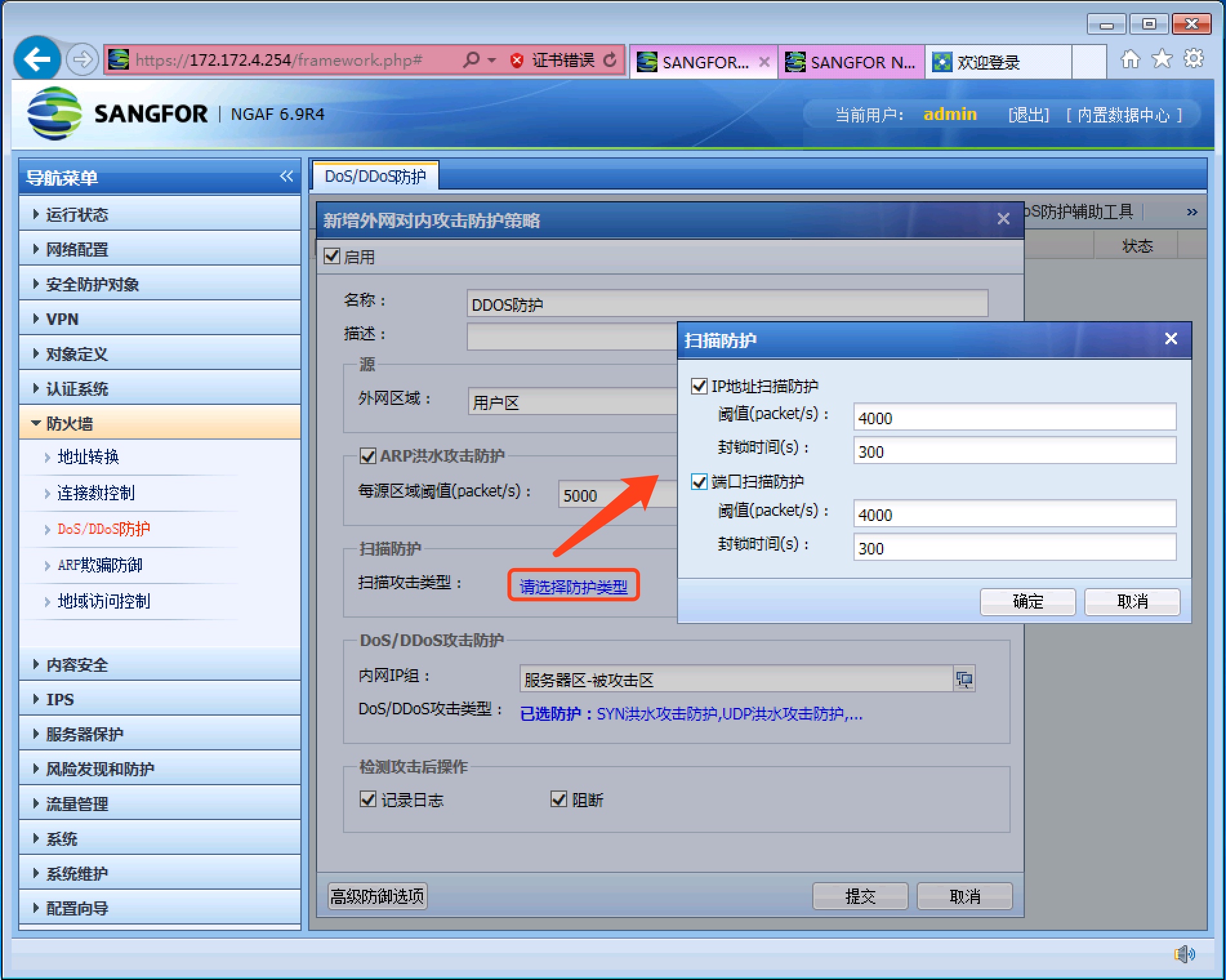

图 1-3步骤 3:根据需求判断是否需要配置 IP 和端口扫描防护,如图 1-4 所示

图 1-4步骤 4:点击

已选防护,配置 DDOS 攻击的判断阈值,如图 1-5 所示分析:正常情况下,DDOS 攻击的判断阈值默认即可,这里为了测试效果,设置的低一点

图 1-5步骤 5:点击

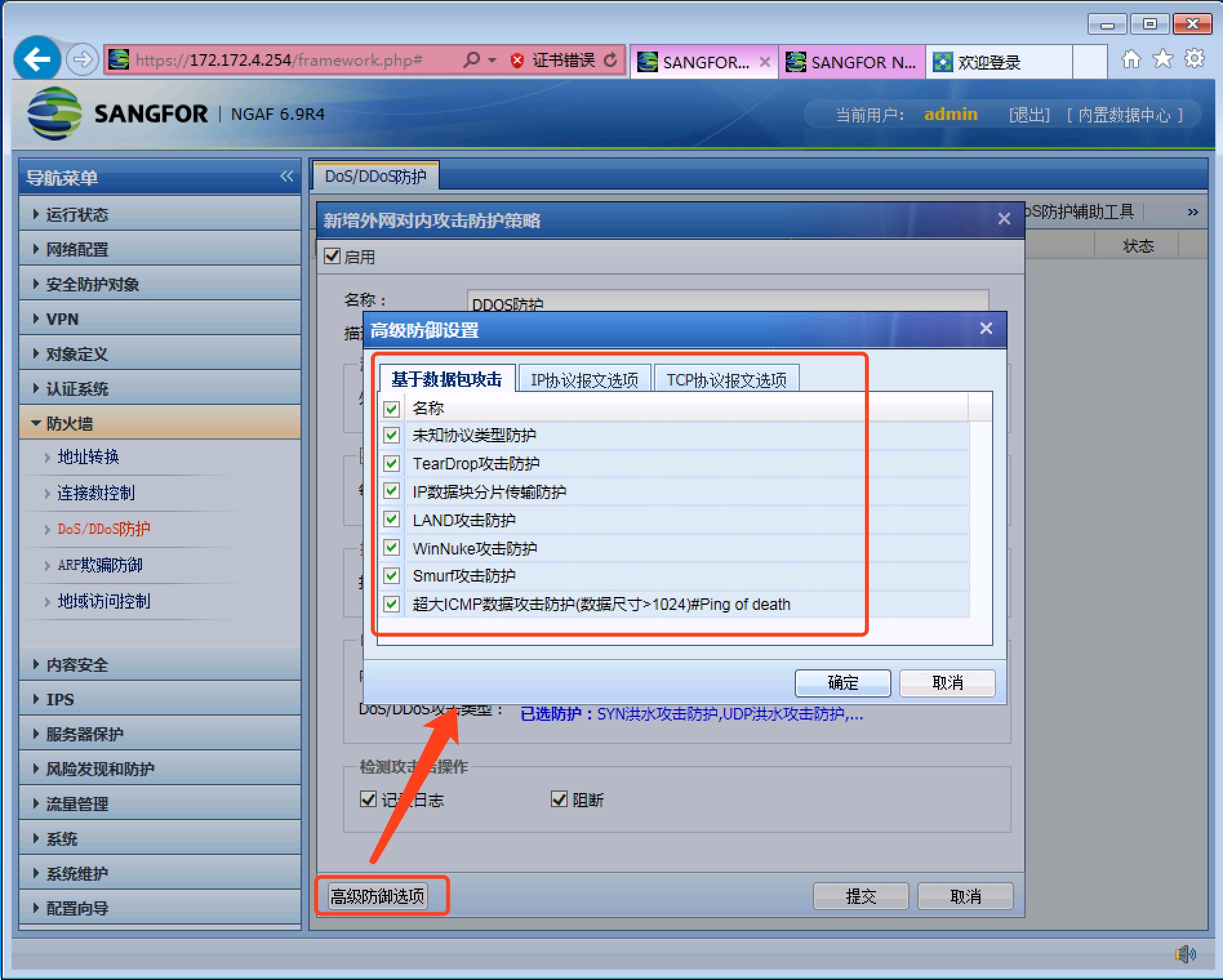

高级防御选项,根据需求勾选需要防护的攻击类型,一般建议全部勾选,选择完成后提交策略,如图 1-6 所示

图 1-6DDOS 攻击防护效果测试

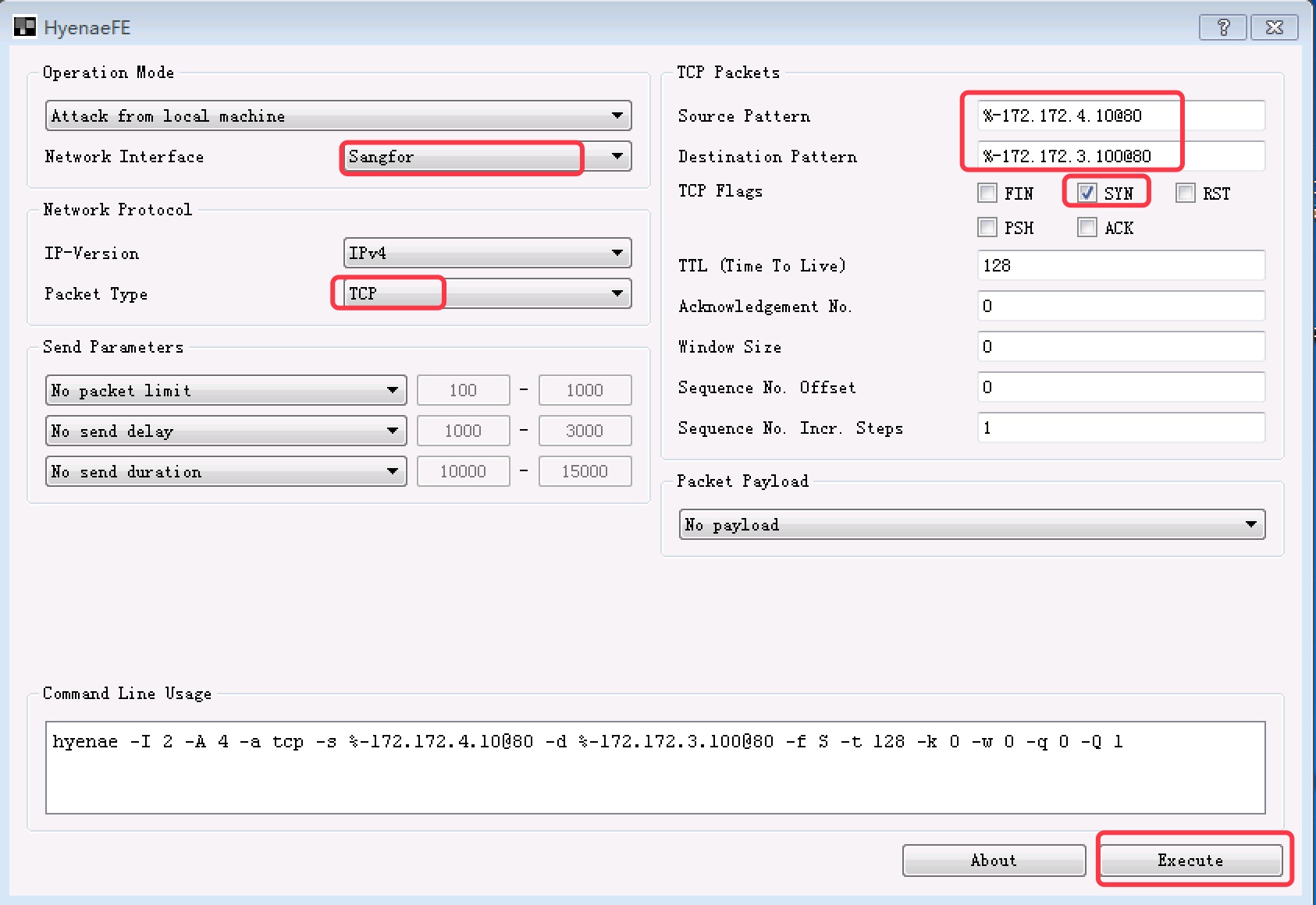

步骤 1:在深圳总部的 PC 上下载并安装压力测试工具

Hyenae,http://sourceforge.net/projects/hyenae/files/ ,配置测试方式,攻击源和攻击目的,对服务器发起攻击,如图 1-7 所示

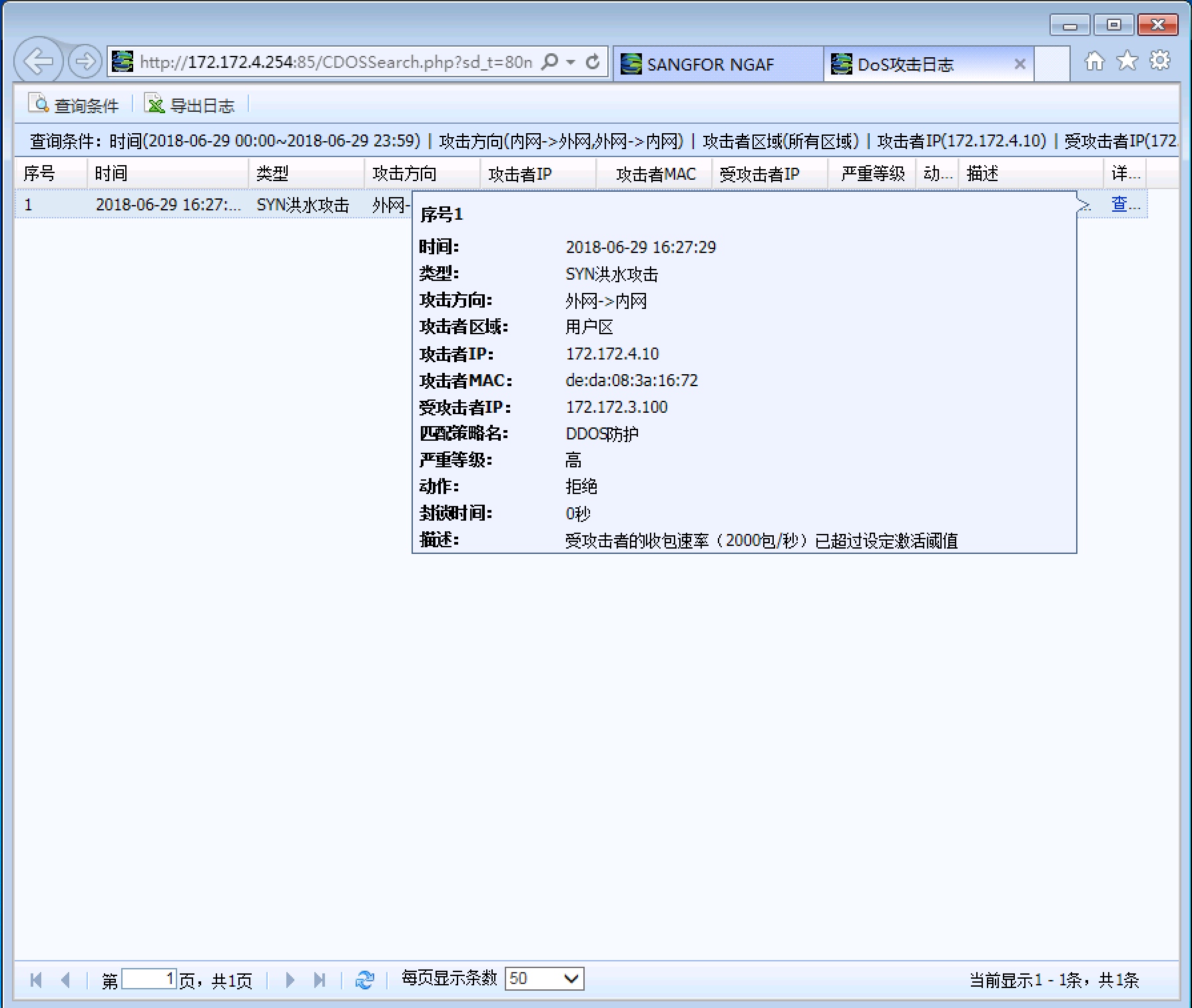

图 1-6步骤 2:此时 AF 检测到攻击行为,把 PC 的网络连接阻断,等待阻断时间结束后,再次登录 AF,查看日志,发现刚才的攻击行为被 AF 记录,如图 1-7 所示

图 1-7在深圳总部的 AF 上,配置 IPS,对服务器区的服务器实现入侵检测和入侵防御

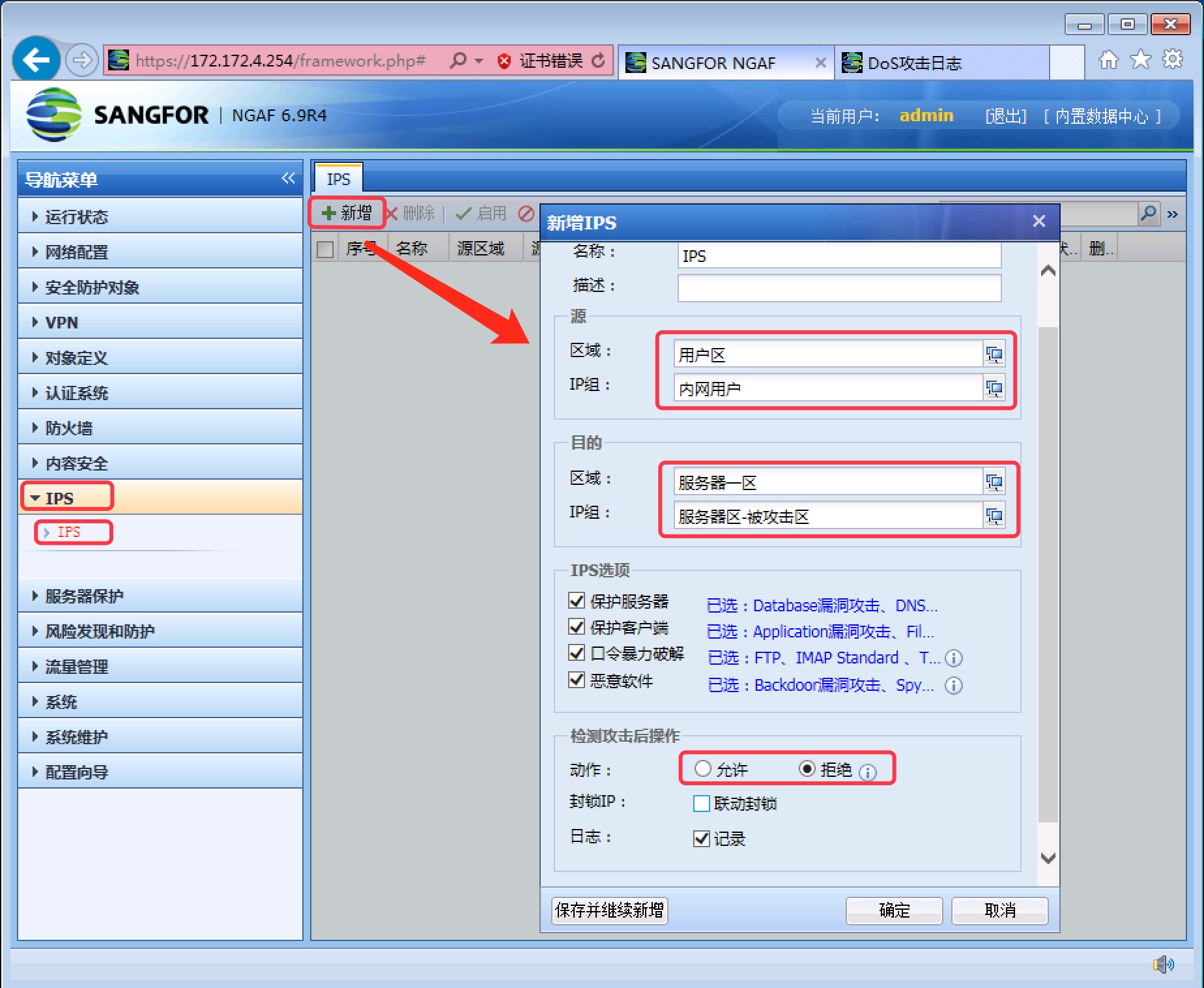

步骤 1:登录 AF,点击

IPS-IPS,点击新增,在弹出的 IPS 配置界面中,配置防护的目的和源,选择检测攻击后的操作为拒绝,并勾选联动封锁,如图 1-8 所示分析:正常情况下,IPS 策略的源是互联网区,这里为了测试效果,会在用户区的 PC 上向服务器区发起入侵,所以源设置为

用户区

另外,这里为了方便实现效果,不勾选联动封锁

图 1-8IPS 效果测试

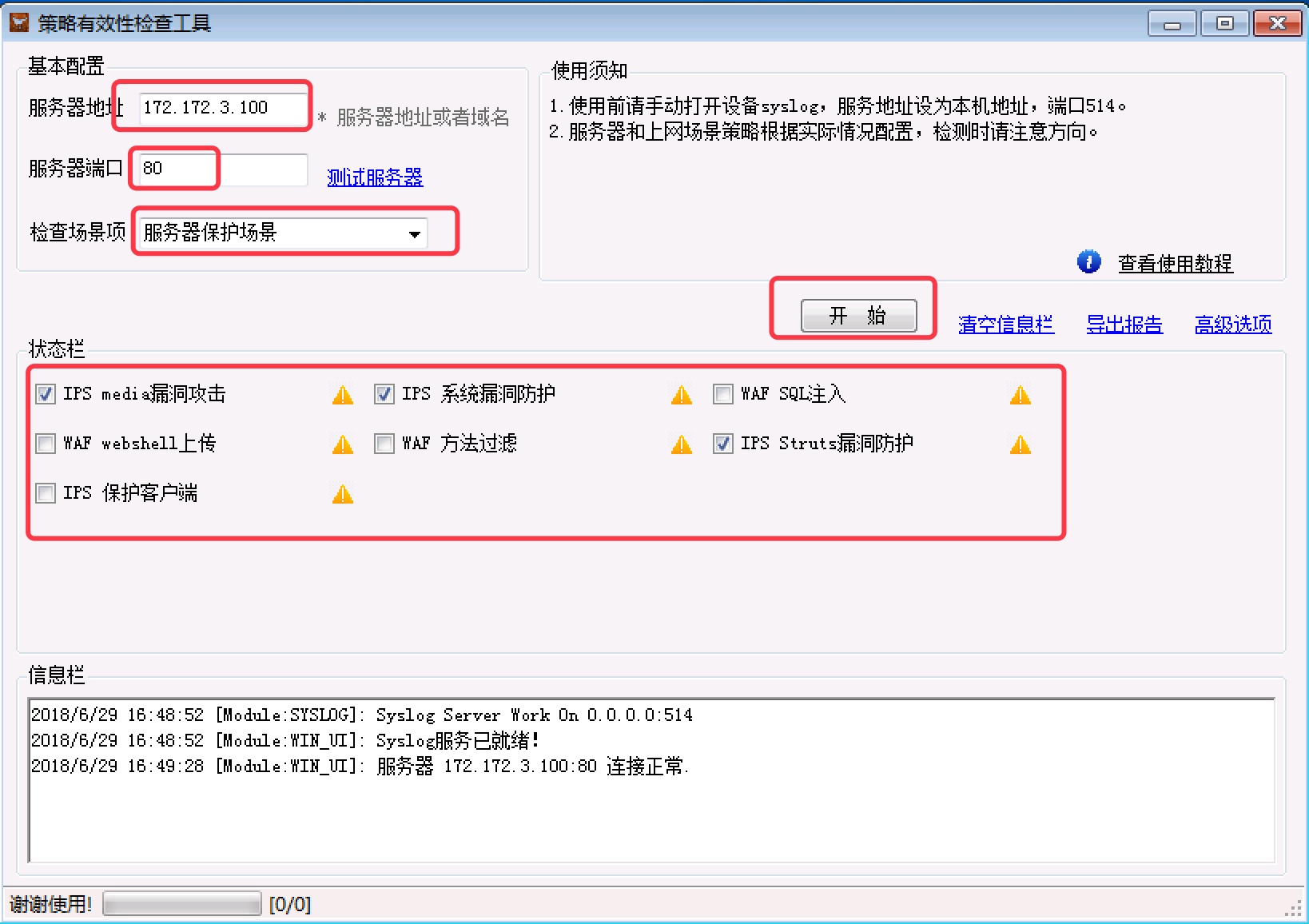

步骤 1:下载并安装安全测试工具 NPolicyCheck,http://www.ntester.cn/files/ntester/NPolicyCheck_v1.3.zip ,运行工具,配置攻击的目标和端口,攻击类型后,开始攻击,如图 1-9 所示

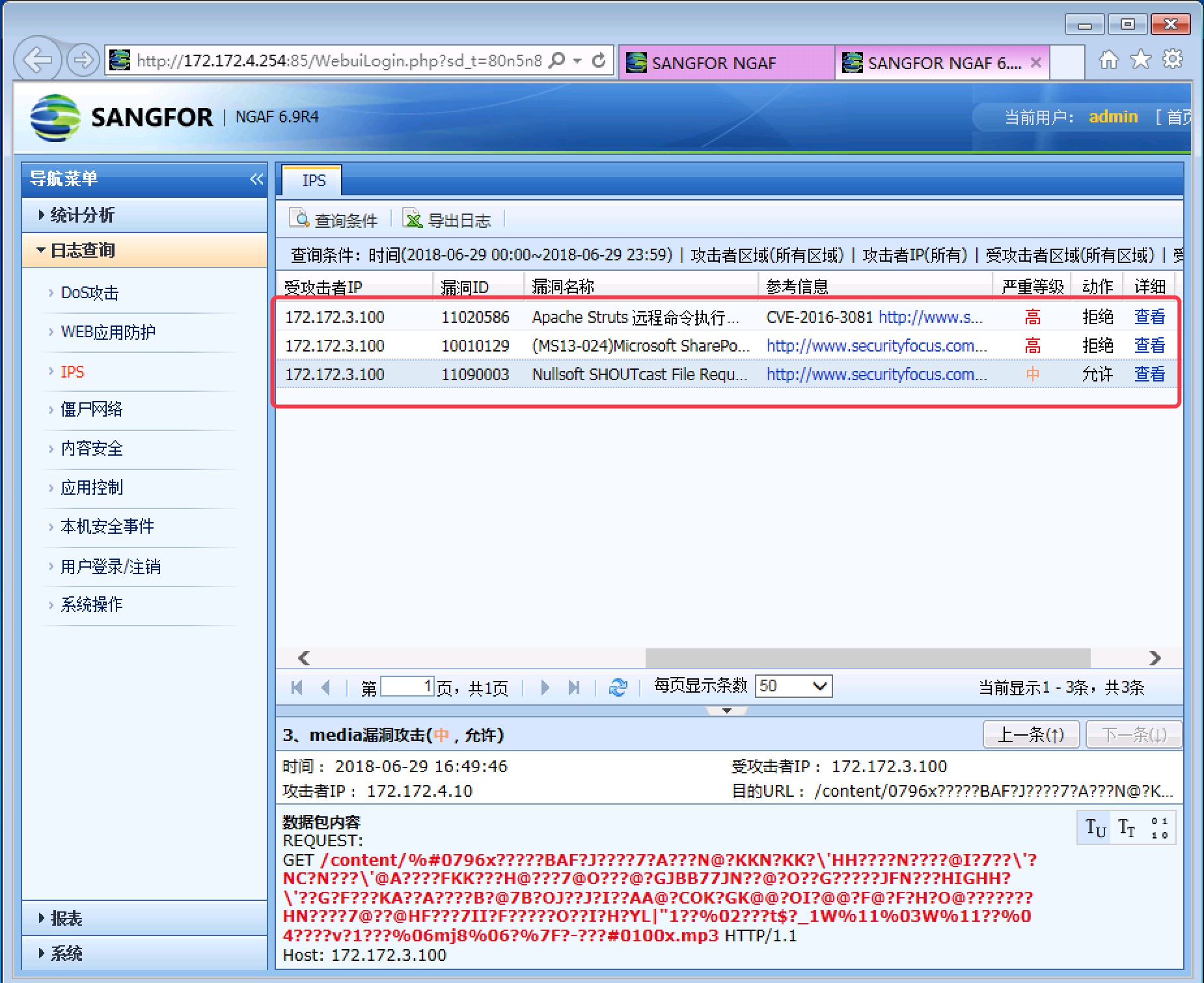

图 1-9步骤 2:登录 AF,查看日志,发现攻击行为被检测,并作出了拒绝动作,如图 1-10 所示

图 1-10

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK