插桩技术在Java安全中的应用简述

source link: http://rui0.cn/archives/1063

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

插桩技术在Java安全中的应用简述

- 三月 12, 2019

- 0 条评论

随着信息技术的发展,软件开发技术呈多样性发展趋势,其中Java在开发领域具有一定代表性。软件效率的提高同时增大了漏洞发现与防御的挑战。在当前WAF与静态代码检测都发展迅速的情况下,WAF在一些特殊情况下可能无法正确拦截,而静态检测的缺点在于误报率高。因此需要进行动态交互式监测,由此可以从底层对于攻击向量进行检测或者验证程序中是否实际存在安全漏洞。

插桩技术是在保证目标程序原有逻辑完整的情况下,在特定的位置插入代码段,从而收集程序运行时的动态上下文信息。

目前基于插桩技术实现Java程序的动态交互安全监测已经有一些实现形式,如RASP,IAST。在Java中插桩通过Instrument以及字节码操作工具(如:ASM,Javassist,Byte Buddy等)实现。接下来会简要介绍该技术以及相关知识内容。

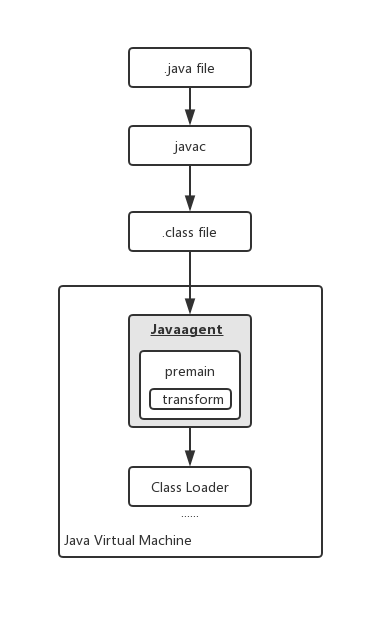

Instrument

Java SE 5引入了一个静态Instrument的概念,利用它我们可以构建一个独立于应用程序的代理程序(Agent),用来监测和协助运行在JVM上的程序,可以在程序启动前修改类的定义。这样的特性实际上提供了一种虚拟机级别支持的AOP实现方式,使得开发者无需对应用程序做任何升级和改动,就可以实现某些AOP的功能了。

在应用启动时,通过-javaagent参数来指定一个代理程序。

详细介绍见:https://www.ibm.com/developerworks/cn/java/j-lo-jse61/

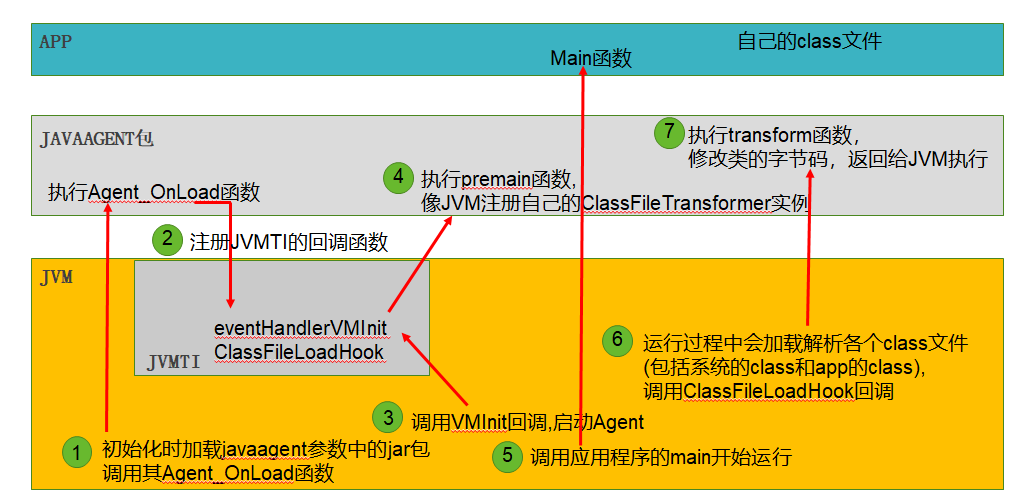

Java Instrument工作原理

- 在JVM启动时,通过JVM参数-javaagent,传入agent jar,Instrument Agent被加载,调用其Agent_OnLoad函数;

- 在Instrument Agent 初始化时,注册了JVMTI初始化函数eventHandlerVMinit;

- 在JVM启动时,会调用初始化函数eventHandlerVMinit,启动了Instrument Agent;

- 用sun.instrument.instrumentationImpl类里的方法loadClassAndCallPremain方法去初始化Premain-Class指定类的premain方法。初始化函数eventHandlerVMinit,注册了class解析的ClassFileLoadHook函数;

- 调用应用程序的main开始执行,准备解析;

- 在解析Class之前,JVM调用JVMTI的ClassFileLoadHook函数,钩子函数调用sun.instrument.instrumentationImpl类里的transform方法,通过TransformerManager的transformer方法最终调用我们自定义的Transformer类的transform方法;

- 因为字节码在解析Class之前改的,直接使用修改后的字节码的数据流替代,最后进入Class解析,对整个Class解析无影响;

- 重新加载Class依然重新走6-7步骤;

Java字节码操作工具

BCEL

这是Apache Software Fundation的jakarta项目的一部分。BCEL它可以让你深入JVM汇编语言进行类的操作的细节。

ASM

是一个轻量及java字节码操作框架,直接涉及到JVM底层的操作和指令,性能高,功能丰富。

Javassist

是一个开源的分析、编辑和创建java字节码的类库。性能消耗较⼤大,使⽤用容易。

Byte Buddy

是一个字节码生成与操作库,操作起来更简单。

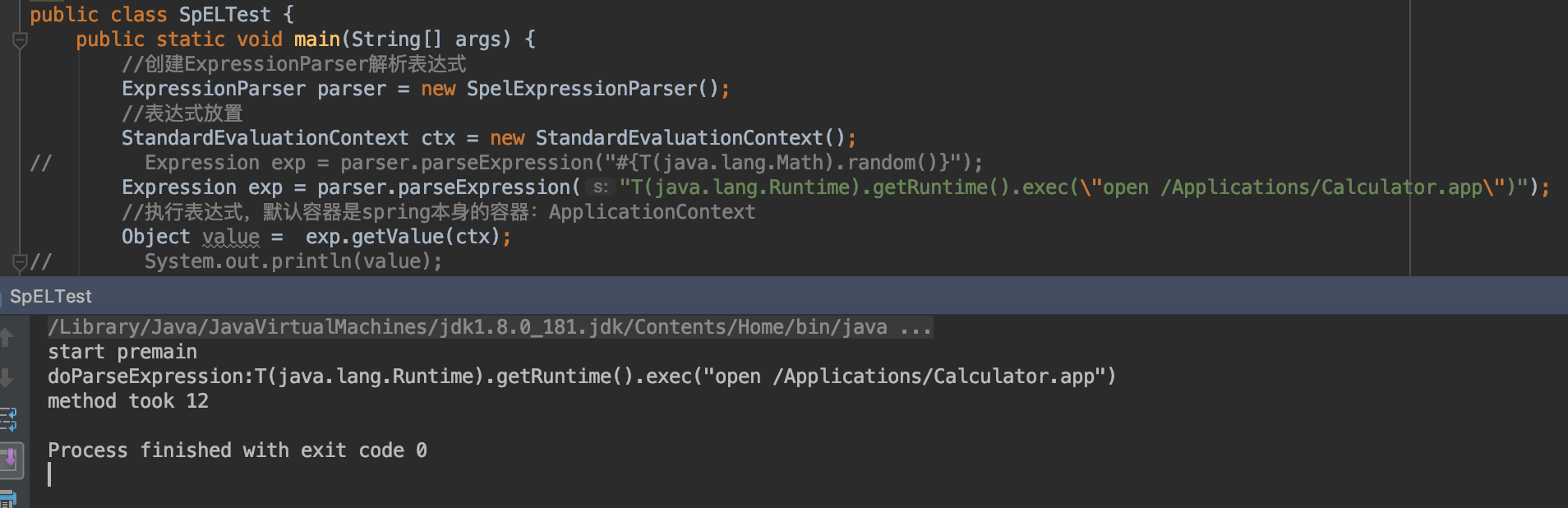

通过插桩获取SpEL执行中表达式的值(使用Byte Buddy)

Agent:

Interceptor:

程序运行时配置

效果:

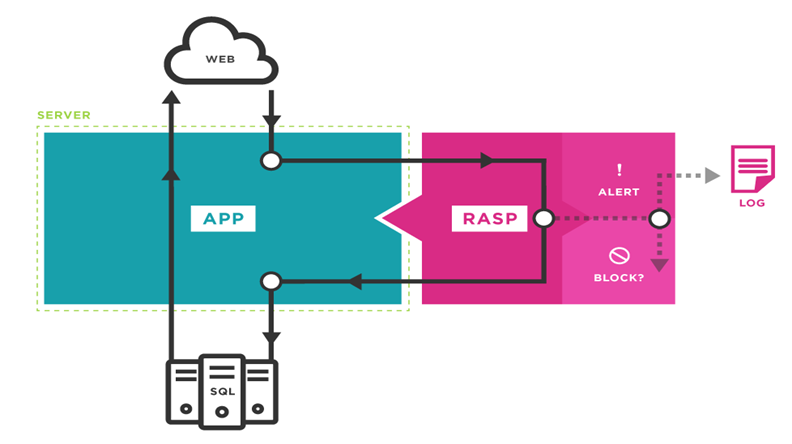

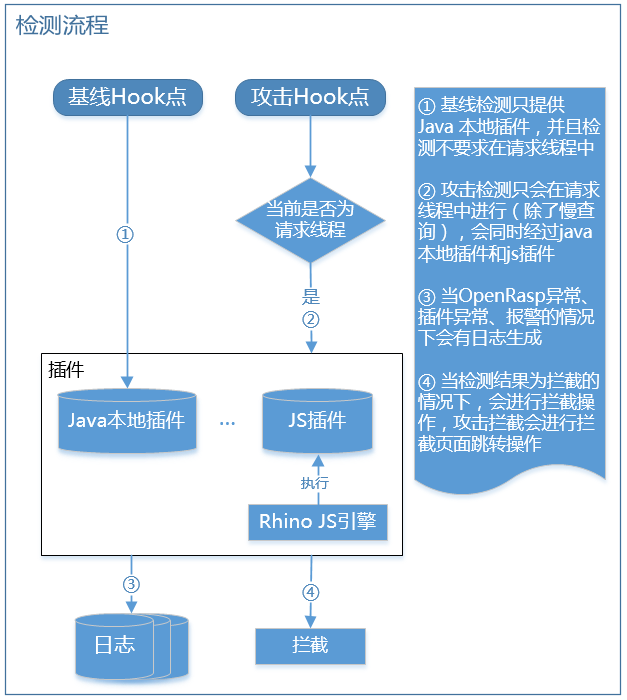

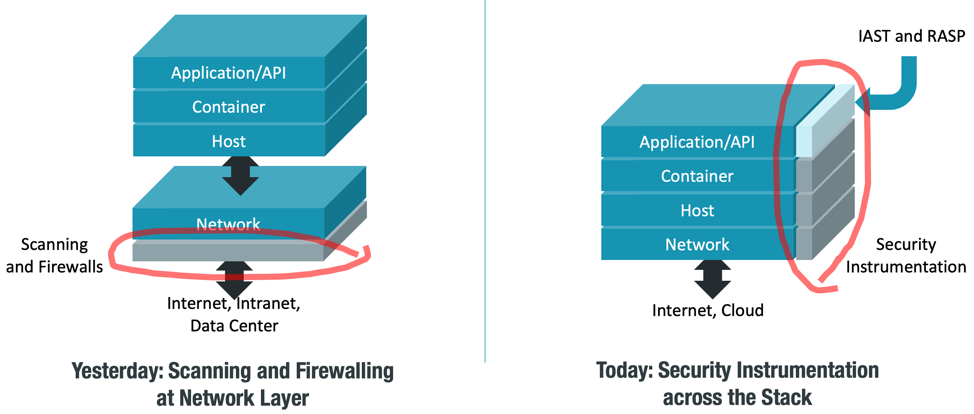

RASP(Runtime application self-protection)运行时应用自我保护,RSAP将自身注入到应用程序中,与应用程序融为一体,实时监测、阻断攻击,使程序自身拥有自保护的能力。并且应用程序无需在编码时进行任何的修改,只需进行简单的配置即可。

可见百度开源的OpenRASP(https://rasp.baidu.com)

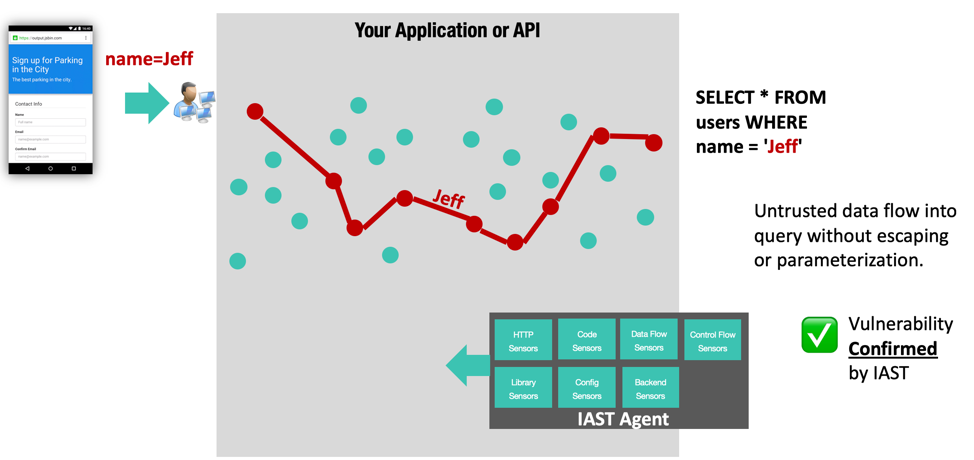

IAST(Interactive Application Security Testing)交互式应用安全测试,是一种灰盒测试技术。结合SAST和DAST的优点,在模拟黑客外部攻击的同时,对内部实时数据进行监视,提高测试精度。

两种模式

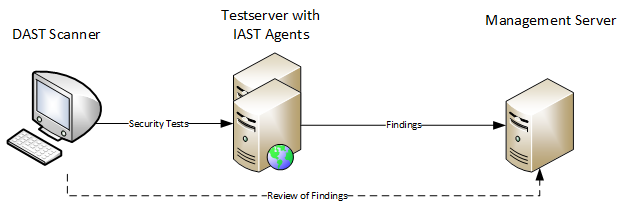

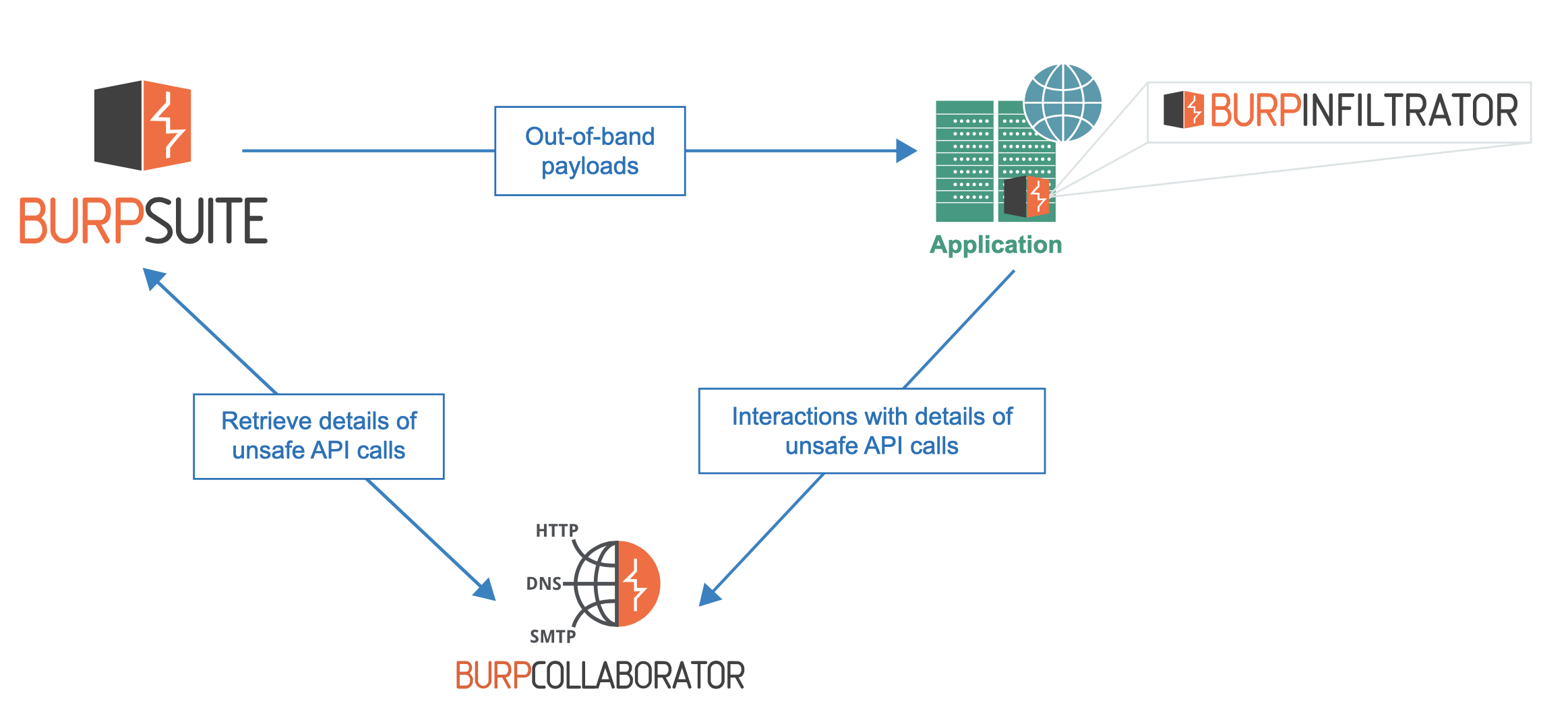

1.Active IAST (主动型)

一个组件产生恶意攻击流程,另一个组件在运行时监视应用。由此来达到漏洞定位以及减少误报。即RASP Agent + DAST = IAST

可以参见Burpsuite的infiltrator(https://portswigger.net/burp/documentation/infiltrator)

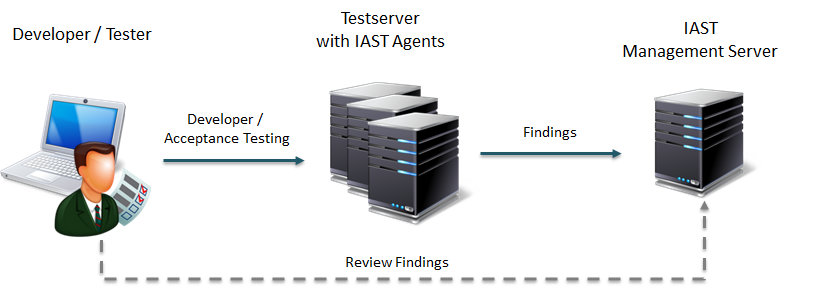

2.Passive IAST (被动型)

在运行时监视应用并分析代码,它不会主动对Web应用程序执行攻击,而是纯粹被动地分析检测代码。这实际上是一个巨大的优势,因为它不会影响同时运行的其他测试活动,并且只需要业务测试(手动或自动)来触发安全测试。

IAST如何分析

IAST类似于APM,使用安全传感器来检测应用程序和API。安全相关事件由传感器直接在正在运行的应用程序进行监测,并传递给分析引擎,分析引擎汇总这些事件并识别代码执行的易受攻击程度。

IAST传感器创建了一系列与安全相关的事件,并这些事件提供给分析引擎。该引擎可以执行各种规则。

In effect, IAST establishes guardrails for a program. If the stream of telemetry from the sensors indicates that the behavior of the program has violated one of these guardrails, it is reported as a vulnerability.

插桩技术可以很好的用于交互式应用检测与程序运行时的自我保护,它通过Java探针达到可以在执行代码底层分析上下文环境的能力。随着计算机各个方面性能的整体提高,也已成为当前安全监测中值得研究的一个方向。

http://blog.nsfocus.net/rasp-tech/

http://kns.cnki.net/KCMS/detail/detail.aspx?dbcode=CMFD&filename=1014026901.nh

http://ouyblog.com/2019/03/基于Java-Agent与Javassist实现零侵入AOP

https://www.jianshu.com/p/9f4e8dcb3e2f

https://github.com/gyyyy/footprint/blob/f0f811fe2302df8cca9a151660f9d96d4b030784/articles/2018/application-security-testing-cheatsheet.md

http://www.zjtbzx.gov.cn/html/2018/08/31/9744bdb6-cea3-4c51-aa7b-aa76ea647bfa.htm

https://blog.secodis.com/2015/11/26/the-emerge-of-iast/

http://sectooladdict.blogspot.com/2017/05/dast-vs-sast-vs-iast-modern-ssldc-best.html

https://dzone.com/refcardz/introduction-to-iast?chapter=1

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK